в чем заключается риск использования общественных wifi сетей

Бесконечный и нелепый список того, что вам нужно знать, чтобы безопасно использовать публичные сети Wi-Fi

Привет, Хабр! Представляю вашему вниманию перевод статьи «The Complete, Endless, Ridiculous List of Everything You Need to Be Safe on Public Wi-Fi» автора Patrick F. Wilbur.

Wi-Fi сети, вебсайты, протоколы, которые мы используем, не обеспечивают нам необходимой безопасности онлайн. Поэтому каждый пользователь должен сам защитить себя. Под катом список основных принципов для безопасного использования Интернета.

1. Общеизвестные принципы безопасности

Во-первых, для того, чтобы быть в безопасности, используя публичный Wi-Fi, нужно быть в безопасности в Интернете вообще.

2. Установка обновлений ПО

Баги веб-браузеров, уязвимости протоколов TLS/SSL, аутентификации Wi-Fi, приложений и операционных систем должны быть исправлены перед тем, как подключаться к новым сетям. Это означает, что вам следует поддерживать актуальные версии операционных систем и приложений, а также других устройств (роутеров, принтеров и так далее), так как они могут стать вектором атаки для других устройств и аккаунтов.

3. Анализ периметра атаки

Перед тем, как даже думать о подключении к публичной сети, вам стоит задуматься, как вы будете защищать ваш компьютер от атаки. Вам нужно быть уверенным, что в данный момент не запущен никакой ненужный сервис с доступом в сеть или файло-обменник, а также установлен и настроен файрвол.

Также отличной идеей будет удалять не используемое ПО с компьютера и держать на нем только самые необходимые для работы программы.

Другой полезной практикой является создание и ведение оффлайнового списка ваших аккаунтов, чтобы вы не забывали об информации, которая может быть с ними связана и периодически проверяли и деактивировали неиспользуемые.

4. Предотвращение вторжения

Прежде чем присоединяться к публичной сети вам следует принять меры для предотвращения перехвата информации приложений. Для этого подойдет надежный VPN. Его нужно установить и правильно настроить, чтобы он запускался мгновенно и не пропускал никакие протокольные пакеты (например, DNS-запросы).

VPN-клиент должен быть скачан перед соединением с публичной сетью, так как нет гарантий, что вы скачаете через публичную Wi-Fi сеть ПО без вредносного кода.

5. Подключение к правильным сетям

Большинство публичных Wi-Fi сетей используют внутренний портал (captive portal), который содержит условия использования или собирает информацию о своих пользователях.

К сожалению, если VPN захватывает весь трафик, то как правило требуется отключить VPN, чтобы пройти через внутренний портал и получить доступ в Интернет. Внутренний порталы могут, как минимум, свести на нет все преимущества VPN, не говоря уже о потенциальном отслеживании в случае если передаются куки.

6. Избегание ананасов

Ананасы — это роутеры для злонамеренных действий замаскированные под обычные безобидные сети.

Если файрвол работает на пару с VPN, то все ок, для атак ананасам практически ничего не остается. Однако, как уже говорилось выше, риск может исходить из внутренних порталов, а также утечки конфигурации VPN.

Грустная правда заключается в том, что не только сети злоумышленников могут быть замаскированы под безопасные, но даже в безопасных публичных сетях могут быть подключены злоумышленники.

7. Расширения браузеров для определения дыр в безопасности

Примерно 25% вебсайтов посещаются без включенного шифрования и вебсайты повсюду следят за вами и членами вашей семьи.

В этом случае помогут такие расширения как HTTPS Everywhere и Privacy Badger. Также контейнерные расширения, изолирующие сайты и их данные друг от друга, могут эффективно блокировать определенные онлайн трекеры. Я бы советовал использовать их вместе при посещении всех вебсайтов.

Если вы находитесь в особой группе риска (активист, репортер или миллиардер), вам будет полезно использовать более серьезную изоляцию потенциально опасных онлайн активностей за счет использования специально выделенных для них устройств. Ни одна мера виртульного сдерживания не работает так же хорошо как физическое разделение.

8. Понимание и оптимизация модели угрозы

У каждого пользователя есть своя модель угрозы, определяемая различными обстоятельствами:

Спрашивайте себя: Есть ли у меня какие-нибудь уникальные обстоятельства? Например, вы репортер, которому нужна анонимность, или богатый бизнесмен с доступом к полному банковскому счету. Если так, ознакомьтесь с этими Советами, инструментами и руководствами по обеспечению безопасности онлайновых коммуникаций. Чтобы оставаться в безопасности в публичных сетях, необходимо постоянно быть в курсе последних рекомендаций и применять их на практике.

Использование публичного Wi-Fi: основные риски и опасности

Включите Wi-Fi — модуль своего смартфона в людном месте и наверняка найдете в списке точек доступа один — два открытых хот-спота. Чтобы подключиться к глобальной сети с их помощью, придется выполнить одно небольшое условие – подтвердить свой номер телефона. Не такая уж большая цена за возможность проверить сообщения в соцсетях? Или нет?

Содержание

Пытаясь исправить ситуацию, эти ведомства добились принятия нескольких постановлений правительства, чей посыл, несмотря на косноязычность юридических формулировок, вполне ясен: необходимо отслеживать, кто и когда подключается к публичным Wi-Fi сетям.

Теперь в России личность абонента точки доступа устанавливается по номеру мобильного телефона. Поскольку SIM-карту, в теории, нельзя получить без паспорта, такая схема была признана правительством надежной и введена в эксплуатацию. Данные о факте подключения, времени и номере телефона абонента, что он ввел в форму на стартовой странице хот-спота, теперь сохраняются у хозяина точки доступа на срок не менее полугода, на тот случай, если ими заинтересуются правоохранительные органы.

На этом месте все параноики и анонимусы-любители, читающие Trashbox, должны окончательно распрощаться с публичными Wi-Fi сетями, если по какой-либо причине они до сих пор продолжали подключаться к хот-спотам. Но чего опасаться обычным людям?

Хакеры и Wi-Fi сети

Поскольку SIM-карты продолжают находится в открытой продаже, требования по авторизации в Wi-Fi сетях при помощи номера мобильного телефона не эффективны в поиске тех, кто целенаправленно скрывает свою личность и имеет хотя бы базовое представление об информационной безопасности.

При этом, обязательная авторизация в хот-спотах, при помощи мобильного телефона, создает заметные риски для законопослушных граждан. Я не совершу открытия, рассказав о том, что публичный Wi-Fi небезопасен в принципе. Существует достаточно много распространенных и простых средств, позволяющих перехватывать данные, передаваемые по этому каналу связи, без вмешательства в программное обеспечение роутера и устройств, к нему подключенных.

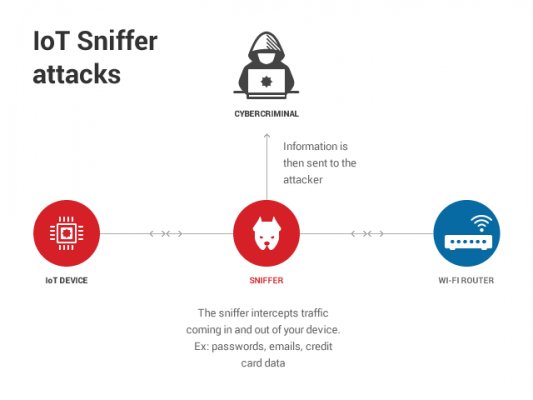

Самые простые атаки класса MITM (Man in the middle) — «человек по середине» можно осуществить даже при помощи рутованного смартфона и единственного приложения, а с помощью ноутбука со специализированной операционной системой и небольшой антенной мало-мальски опытный хакер может полностью контролировать происходящее в беспроводной сети, вплоть до подмены сайтов и загрузки вредоносного программного обеспечения на устройства, к ней подключенные. И не удивительно, ведь суть атаки «человек по середине» заключается в перенаправлении трафика, идущего от смартфона к роутеру и обратно. Между ними внедряется компьютер-посредник, читающий все данные, отсылаемые в обе стороны и способный манипулировать ими произвольным образом.

Защитить от MITM-атаки способны VPN–приложения, шифрующие передаваемые данные еще на смартфоне и отправляющие их в интернет в защищенном от чтения посторонними виде, но пользуются ими очень немногие, в то время, как авторизоваться на сайтах, заходить в личные кабинеты банков и совершать покупки при помощи Wi-Fi никто не опасается.

Теперь же, давайте грубо прикинем, как много новых возможностей появляется у злоумышленника, с появлением форм авторизации в Wi-Fi сетях при помощи номера телефона. Используя поддельную точку доступа или перехватив ваши данные, при авторизации в официальной точке доступа, злоумышленник узнает ваш номер. Такая информация очень ценна.

Маркетологи и Wi-fi сети

Даже если хот-спот установлен в вашем любимом кафе или ресторане, вы не находитесь в информационной безопасности. Просто теперь ваши данные достанутся другим людям. Ни в офисе именитой организации, ни в фойе отеля, нет никаких гарантий, точка доступа в сеть интернет не будет использована для того, чтобы на вас заработать.

Рекламный рынок активно развивается и чутко реагирует на все изменения в телекоммуникационной сфере. Когда законодатель обязал владельцев открытых точек подключения к сети интернет, собирать данные о клиентах, маркетологи обрадованно потирали руки, как, впрочем, и производители точек доступа, проектируемых специально в расчете на установку в общественных местах.

В результате их совместных усилий сейчас не сложно найти готовое программно-аппаратное средство для администрирования публичной точки доступа и не только. Казалось бы, все, что требуется от такой системы организовать авторизацию по номеру мобильного телефона через отправку СМС-сообщений, однако разработчики постарались на славу и предлагают достаточно сложные, функциональные продукты для работы с клиентами Wi-Fi сетей и сбора информации о них.

Я приведу неполный список типичных функций такой Wi-Fi точки доступа в интернет, собранный из нескольких описаний на сайте ее производителя:

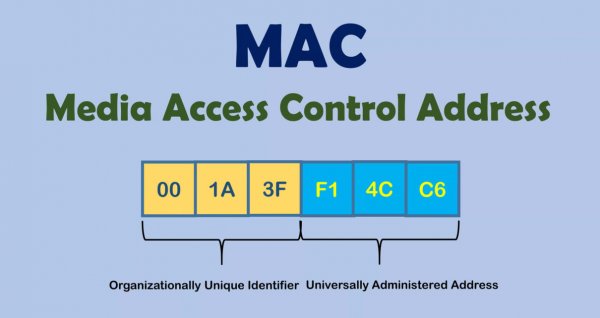

Устанавливая подобный хот-спот в кафе, баре, гостинице или ресторане, владелец заведения не просто исполняет требования закона, но и получает возможность следить за посетителями, изучать их предпочтения, интересы. В списке выше следует обратить особое внимание на то, что хот-спот запоминает mac-адреса подключенных к нему устройств, а эти адреса уникальны и точно идентифицируют ваш смартфон, планшет или ноутбук.

Самое неприятное заключается в том, что закон разрешает хранить такую информацию неопределенно долго и никак не препятствует ее использованию в интересах маркетологов.

Так, пользуясь бесплатным интернетом, например, в магазине дорогой спортивной одежды, вы, конечно, ожидаете увидеть баннеры с рекламой его товаров, и местный хот-спот не обманет ваших ожиданий. Но, совершив покупку и вернувшись домой, вы, должно быть будете удивлены и недовольны СМС-сообщением из того же магазина и тем более, вам не понравится рекламный звонок. Однако, вы точно не ожидаете, что, узнав mac-адрес вашего смартфона, рекламный отдел магазина сформирует запрос на целевую рекламу через популярную баннерную сеть, и кроссовки с лыжами будут преследовать вас на любимых сайтах при подключении через домашний интернет.

Конечно, этот пример слегка утрирован, и на деле рекламщики, скорее всего, будут действовать тоньше, однако сути происходящего это не меняет. Подключаясь к публичному Wi-Fi, вы фактически меняете доступ в интернет на личные данные, добровольно превращаясь в объект неявной, но эффективной рекламной кампании.

Не все владельцы точек доступа пользуются такими возможностями, но многие. Сложно их в этом винить, в конце концов, публичный Wi-Fi оказывается и мощным рекламным инструментом и неплохим способом упростить жизнь клиентам, например, выдавая завсегдатаям персональные скидки или специальные предложения. Однако, здесь наблюдается различие в подходах. Никто не обязывает владельца точки доступа предупреждать о том, что она собирает данные о пользователях и тем более, спрашивать их разрешения. Поэтому только редкие честные компании помещают на страницы авторизации предупреждения о сборе информации и ее обработке. И то, как правило, не предоставляют выбора. Или вы меняете доступ в интернет на свои контакты и метрики, либо остаетесь без подключения к глобальной сети.

Может показаться, что я сгущаю краски, однако за рассылкой рекламы по телефонным номерам, собранным при помощи Wi-Fi точек, были замечены многие крупные компании, от сети магазинов «Перекресток» и до московского метрополитена. Хотя федеральная антимонопольная служба не одобряет таких действий, рассматривает их как нарушение закона «О рекламе», выносит предупреждения и накладывает крупные штрафы, у ведомства определенно нет ни времени, ни сил, ни практической возможности проверить все без исключения хот-споты.

В сложившейся ситуации забота о приватности остается вашим личным делом. Мы лишь можем дать один универсальный и несколько полезных советов, которые помогут не стать жертвой хакерской атаки или объектом нежелательных рекламных компаний.

Универсальный совет:

Полезные советы:

Открытый и небезопасный. 9 простых советов по использованию публичного Wi-Fi

Мощное сетевое оборудование, которое можно использовать для атак на Wi-Fi сети

Эта атака эффективнее и опаснее MITM. До недавнего времени она требовала навыков и подготовки, но сейчас приобрести предварительно настроенное оборудование для ее исполнения стало намного проще.

Какие данные под угрозой

Оборудование для сбора данных в рекламных целях

Wi-Fi сети — надежный источник информации для маркетологов и владельцев бизнеса. На каких сайтах клиенты проводят больше времени, чем интересуются, что покупают? Формально законы не нарушаются, но сбор таких данных угрожает конфиденциальности обычных пользователей.

Номер телефона, который необходим для доступа к интернету, а также уникальный MAC-адрес подключенного устройства можно использовать для целевой рассылки баннерной рекламы, которая будет преследовать пользователя по всему интернету.

Выдержка из пользовательского соглашения крупной городской Wi-Fi сети

Прежде чем поставить галочку или нажать «согласен», стоит хотя бы поверхностно ознакомиться с содержанием соглашения. Подозрительные пункты в нем легко заметить.

Пункт соглашения, дающий хозяину точки доступа право следить за тем, какие сайты посещают пользователи

VPN делает использование публичных сетей практически полностью безопасным, главное — выбрать провайдера, которому можно доверять. О том, как это сделать, мы написали отдельную статью.

Чем опасны публичные Wi-Fi-сети и как защитить свои данные

Мы попросили специалистов по информационной безопасности объяснить нам правила гигиены.

Еще с детства мы знаем: придя с улицы, нужно мыть руки. Однако не особо задумываемся, что по такому же принципу («с улицы») наши мобильные устройства тоже могут получить болячку. А точнее, ваши данные могут быть украдены.

Как обезопасить себя от хитрых жуликов, пользующихся наивностью любителей бесплатного публичного Wi-Fi? Мы попросили специалистов по информационной безопасности объяснить нам правила гигиены.

Я ничего не боюсь, потому что использую сложные пароли

Трудные пароли – это хорошо, но их все равно можно взломать. Просто у программ уйдет больше времени на подбор ключа относительно «qwerty12345». Хотя в случае с Wi-Fi-точками пароль совершенно ни при чем, даже если он содержит под двадцать знаков с чередованием кириллицы/латиницы, спецсимволов и цифр. Уязвимость появляется в тот момент, когда устройство присоединяется к общественной сети.

Учтите также, что гаджеты умеют автоматически подключаться к известным сетям. Например, вы пришли в кафе и воспользовались местной точкой доступа, узнав пароль у официанта. Когда вы зайдете в него в следующий раз, при включенном доступе к Wi-Fi смартфон или ноутбук сам подключится к этой сети. Более того, в некоторых заведениях либо публичных сетях даже пароля нет – подключиться может кто угодно.

Чем опасно автоматическое подключение?

При должных навыках злоумышленник без особого труда получает доступ к данным с компьютеров, подключенных к этой точке.

Злоумышленники могут создать также двойника – сеть с таким же названием (идентификатором сети, SSID) и паролем. Конечно, не факт, что подключение произойдет именно к «злому двойнику», но такой вариант не исключен: например, у такой сети может быть мощнее сигнал, а у вас установлено автоматическое подключение или вам просто не повезет при выборе между двумя сетями с одинаковыми названиями.

Связав устройство с сетью-двойником, вы рискуете тем, что пересылаемые с вашего гаджета данные попадут в третьи руки. Под угрозой находятся ваши учетные записи и банковские карты, а также информация с накопителя, если вирусы смогли просочиться на компьютер.

Поэтому первый совет – отключите в настройках своего устройства автоматическое подключение к известным сетям. Обычно этот пункт находится в параметрах беспроводного доступа.

Распознать двойника можно только по косвенным признакам. Во-первых, браузер способен предупредить вас о потенциальной опасности при открытии страниц: выдав сообщение об ошибке шифрования или просто не открыв сайт. Во-вторых, иногда подменные версии страниц не всегда один в один выглядят как оригинал. Если вдруг на привычном вам ресурсе видите другие шрифты (а сами в браузере не меняли их), анимации нет или она не такая, как обычно – это серьезные поводы насторожиться.

Менеджер по группе продуктов Eset Сергей Кузнецов: Устройство не может найти две точки доступа с одним SSID. Точнее, может, но без специальных программ вы этого не увидите. До подключения к точке доступа получить информацию о ней можно только с помощью стороннего ПО. Например, для Android существуют программы типа Wi-Fi Analyzer. Но даже они мало что расскажут – вы узнаете МАС-адрес точки и производителя радиомодуля, что особо не поможет.

|

| Какая из этих точек доступа «злой двойник»? |

При «злом двойнике» подставной сайт может быть с тем же URL, что и настоящий. Просто злоумышленник будет отдавать вам подставной сайт, используя свои DNS.

Рекомендуем при подключении к общедоступной сети изменить DNS сервера на DNS сервера Google (на фото слева)

Руководитель группы исследований безопасности телекоммуникационных систем Positive Technologies Павел Новиков: На практике определить двойника практически невозможно. Запатентовать или получить лицензию на название точки доступа невозможно. Любой человек может разворачивать точки доступа с любыми названиями, даже если аналогичные уже существуют.

Что же делать?

Если у вашего мобильного оператора есть приемлемый по финансам тарифный план, то используйте интернет со смартфона, а при необходимости раздавайте трафик на ноутбук. Но это не всегда получается – скажем, во время заграничных поездок. На трафике через интернет-роуминг можно разориться.

Сергей Кузнецов: Первое правило безопасной работы в публичных сетях: никогда не подключаться к публичным сетям. Второе правило безопасной работы в публичных сетях: вообще никогда не подключаться к публичным сетям.

Если же очень нужно, соблюдайте следующие правила:

Хорошо, а что тогда НЕ делать?

Павел Новиков: Пользователь должен понимать, что при подключении к открытой сети Wi-Fi в метро, гостинице или аэропорту, его данные могут быть перехвачены злоумышленником. Степень риска такого подключения велика, поэтому мы не советуем использовать Wi-Fi сети, у которых нет пароля. К таким сетям легко подключиться и также легко перехватить данные любого пользователя. Злоумышленники с базовыми навыками взлома могут без проблем перехватить трафик, включая пароли пользователей от интернета-банка, электронной почты и т.д.

И еще один совет — при подключении обращайте внимание на тип шифрования: в идеале, должен использоваться WPA2-Enterprise.

Что за типы шифрования такие, и зачем мне об этом знать?

Сергей Кузнецов: Тип шифрования в Wi-Fi – характеристика, которая имеет отношение к безопасности сети, а не пользователя. Чем сложнее тип шифрования, тем сложнее подобрать пароль для доступа.

Наименее безопасно шифрование WEP, поскольку оно передает несколько байт ключа шифрования вместе с каждым пакетом данных. Следовательно, вне зависимости от сложности ключа, раскрыть любую передачу можно, перехватив достаточное число пакетов. При использовании специального ПО, задача займет несколько секунд.

Самый стойкий тип шифрования – WPA2 (IEEE 802.11i). В нем используется стандарт шифрования AES (размер блока 128 бит, ключ 128/192/256 бит), устойчивый к взлому. Есть две разновидности WPA2:

Павел Новиков: Шифрование WPA2-Enterprise на практике можно встретить только в корпоративной среде, и у редких пользователей. Такой тип шифрования требует дополнительный RADUIS-сервер – отдельный протокол для реализации аутентификации и авторизации.

Шифрование WPA2 PSK (или WPA2-Personal) имеет один ключ на всех, это удобно для домашнего использования, т.к. обычно все подключающиеся – доверенные пользователи. Однако использование WPA2 PSK в общественных местах может привести к потере конфиденциальных данных. Пользователям также следует избегать точки доступа Wi-Fi, если на них включена функция WPS. Это технология, которая разработана специально для упрощения подключения устройств к Wi-Fi сети. Злоумышленник может проникнуть в такую сеть, даже если в ней использовано стойкое шифрование.

Как еще я могу защититься?

Используйте VPN, она же виртуальная частная сеть. Это общее название технологий, которые применяются для разных целей. Например, с помощью VPN можно подменить свое местоположение, чтобы получить доступ к заблокированным ресурсам на территории вашей страны (сделаем вид, что не знаем, о каких сайтах речь).

Если вкратце, то VPN – это сеть внутри сети. Представьте нефтепровод, внутри которого протянули коктейльную трубочку – вот она и будет VPN. Технология формирует отдельный зашифрованный канал, по которому передаются данные. При желании, конечно, можно взломать и его, но сделать это непросто.

Также старайтесь открывать сайты начиная с «https://имя домена». HTTPS – расширение для протокола HTTP, которое обеспечивает передачу данных с шифрованием. Его поддерживают многие ресурсы, особенно крупные.

Некоторые ресурсы также используют протокол SSL для обмена информацией между сервером и клиентом. Он считается надежным даже при работе в публичных сетях.

Делаем выводы

Основные правила гигиены таковы: