вирус петя что это

Эксперты утверждают, что NotPetya (или Petya, Petna, ExPetr) ведет себя как типичный шифровальщик, но подсказки, скрытые в исходном коде угрозы, свидетельствуют, что пользователи никогда не смогут восстановить свои файлы.

Причем, это никак не связано с тем фактом, что немецкий почтовый сервис заблокировали учетные записи оператора NotPetya. Даже если жертвы смогут связаться с автором NotPetya, у них все-равно нет шансов восстановить свои файлы.

NotPetya даже не пытается генерировать действительный идентификатор заражения

Вредоносная программа NotPetya генерирует случайный идентификатор заражения для каждого компьютера. Шифровальщики, которые не работают с центральным сервером управления, как NotPetya, используют уникальный идентификатор заражения для сохранения информации о жертве и соответствующем ключе дешифрования.

Эксперт “Лаборатории Касперского” Антон Иванов сообщает, что поскольку NotPetya генерирует идентификатор случайным образом, то расшифровка заблокированных файлов невозможна:

Что это значит? Прежде всего, это очень плохая новость для жертв угрозы. Даже если они заплатят выкуп, восстановить доступ к файлам не удастся. Кроме того, данный факт подкрепляет теорию о том, что главная цель ExPetr была связана не с получением финансовой выгоды, а с нанесением экономического ущерба.

Файл MFT невозможно восстановить

Выводы, сделанные “Лабораторией Касперского”, подтверждаются отчетом исследователя Comae Technologies Мэтта Суича (Matt Suiche), который обнаружил другую особенность, но пришел к такому же заключению.

В своем отчете Суич описывает ошибочную последовательность операций, из-за которой невозможно восстановить исходный файл MFT (файл главной файловой таблицы), который NotPetya зашифровывает. Этот файл обрабатывает расположение файлов на жестком диске, и, если он остается зашифрованным, нет никакого способа выяснить расположение файлов на инфицированной машине.

Petya модифицирует диск таким способом, что возможность для отмены вредоносных изменений отсутствует. Шифровальщик наносит постоянный и необратимый ущерб диску.

NotPetya создан, чтобы сеять хаос, а не зарабатывать деньги

Первоначально предположение о том, что NotPetya отличается от типичных шифровальщиков было высказано экспертом по безопасности, известного под ником The Grugq:

Оригинальный зловред Petya, обнаруженный в 2016 году, был машиной для зарабатывания денег. Данный образец [NotPetya] определенно не предназначен для заработка. Угроза создана для быстрого распространения и нанесения ущерба и маскируется под шифровальщик.

NotPetya не является средством очистки диска. Угроза не удаляет данные, а просто делает их непригодными для использования, блокируя файлы и “выкидывая” ключи для расшифровки.

Старший исследователь из “Лаборатории Касперского” Хуан Андре Герреро-Сааде прокомментировал ситуацию:

В моей книге заражение программой-вымогателем без возможного механизма дешифрования эквивалентно очистке диска. Не обращая внимания на жизнеспособный механизм расшифровки, злоумышленники проявили полное пренебрежение к долгосрочной денежной выгоде.

Многие косвенные признаки подтверждают теорию о том, что кто-то взламывает известные шифровальщики и использует модифицированные версии для атаки на украинских пользователей.

Подобные случаи уже встречались раньше. Применение вредоносных модулей для необратимого повреждения файлов под видом обычных шифровальщиков является далеко не новой тактикой. В современном мире это уже становится тенденцией.

В прошлом году семейства вредоносных программ Shamoon и KillDisk включали “компоненты шифровальщиков” и использовали похожие техники для уничтожения данных. Сейчас даже промышленные вредоносные программы получают функции очистки диска.

Классификация NotPetya в качестве средства уничтожения данных может легко перевести вредоносную программу в категорию кибероружия. В этом случае анализ последствий угрозы следует рассматривать с другой перспективы.

Учитывая, исходную точку заражения и количество жертв, становится очевидно, что целью хакерской атаки была Украина. На данный момент нет никаких очевидных доказательств, указывающих пальцем на атакующего, но украинские официальные лица уже обвинили Россию, которую они обвиняли также в прошлых кибер-инцидентах, начиная с 2014 года.

Вирус Petya: как защититься

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Киберполиция Украины установила, что атака вируса началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которое используют для подготовки и отправки налоговой отчетности. Так, стало известно, что заражения не избежали сети «Башнефти», «Роснефти», «Запорожьеоблэнерго», «Днепроэнерго» и Днепровской электроэнергетической системы. На Украине вирус проник в правительственные компьютеры, ПК Киевского метрополитена, операторов связи и даже Чернобыльской АЭС. В России пострадали Mondelez International, Mars и Nivea.

Вирус Petya эксплуатирует уязвимость EternalBlue в операционной системе Windows. Специалисты Symantec и F-Secure утверждают, что, хотя Petya и шифрует данные, подобно WannaCry, он все же несколько отличается от других видов вирусов-шифровальщиков. «Вирус Петя — это новый вид вымогательства со злым умыслом: он не просто шифрует файлы на диске, а блокирует весь диск, делая его практически негодным, — объясняют F-Secure. – В частности, он шифрует главную файловую таблицу MFT».

Как это происходит и можно ли этот процесс предупредить?

Вирус «Петя» — как работает?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Несмотря на то, что эта хитрая схема предотвращает запуск процесса вымогательства, данный метод можно рассматривать скорее как «вакцинацию компьютера». Таким образом, пользователю придется самостоятельно создавать файл. Сделать это вы можете следующим образом:

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Не пропустите новые публикации

Подпишитесь на рассылку, и мы поможем вам разобраться в требованиях законодательства, подскажем, что делать в спорных ситуациях, и научим больше зарабатывать.

Новая эпидемия шифровальщика Petya / NotPetya / ExPetr

Прямо сейчас начинается новая эпидемия неизвестного шифровальщика. В этом посте все, что мы об этом знаем, и наши советы по защите

[Обновлено 28 июня, 21.00]

Вчера началась эпидемия очередного шифровальщика, которая, похоже, обещает быть не менее масштабной, чем недавняя всемирная заварушка с WannaCry.

Есть множество сообщений о том, что от новой заразы пострадало несколько крупных компаний по всему миру, и, похоже, масштабы бедствия будут только расти.

Существовали предположения о том, что это все тот же WannaCry (это не он), а также, что это какая-то вариация шифровальщика Petya (Petya.A или Petya.D или PetrWrap). На самом деле новый вирус существенно отличается от ранее существовавших модификаций Petya, именно поэтому мы не считаем его «Петей» — мы выделяем его в отдельное семейство ExPetr.

Эксперты «Лаборатории Касперского» продолжают изучать, что это за новая напасть, и по мере того, как они выясняют подробности, мы будем дополнять этот пост.

Пока мы можем сказать, что атака комплексная, в ней используется несколько векторов заражения. Один из них — все тот же эксплойт EternalBlue, который был использован для распространения WannaCry. Больше технических деталей в нашем посте на Securelist.

На данный момент продукты «Лаборатории Касперского» детектируют новую заразу со следующими вердиктами:

Нашим корпоративным клиентам мы советуем следующее

Советы домашним пользователям

Домашних пользователей данная угроза касается в меньшей степени, поскольку злоумышленники концентрируют свое внимание на крупных организациях. Однако защититься также не помешает. Вот, что стоит сделать:

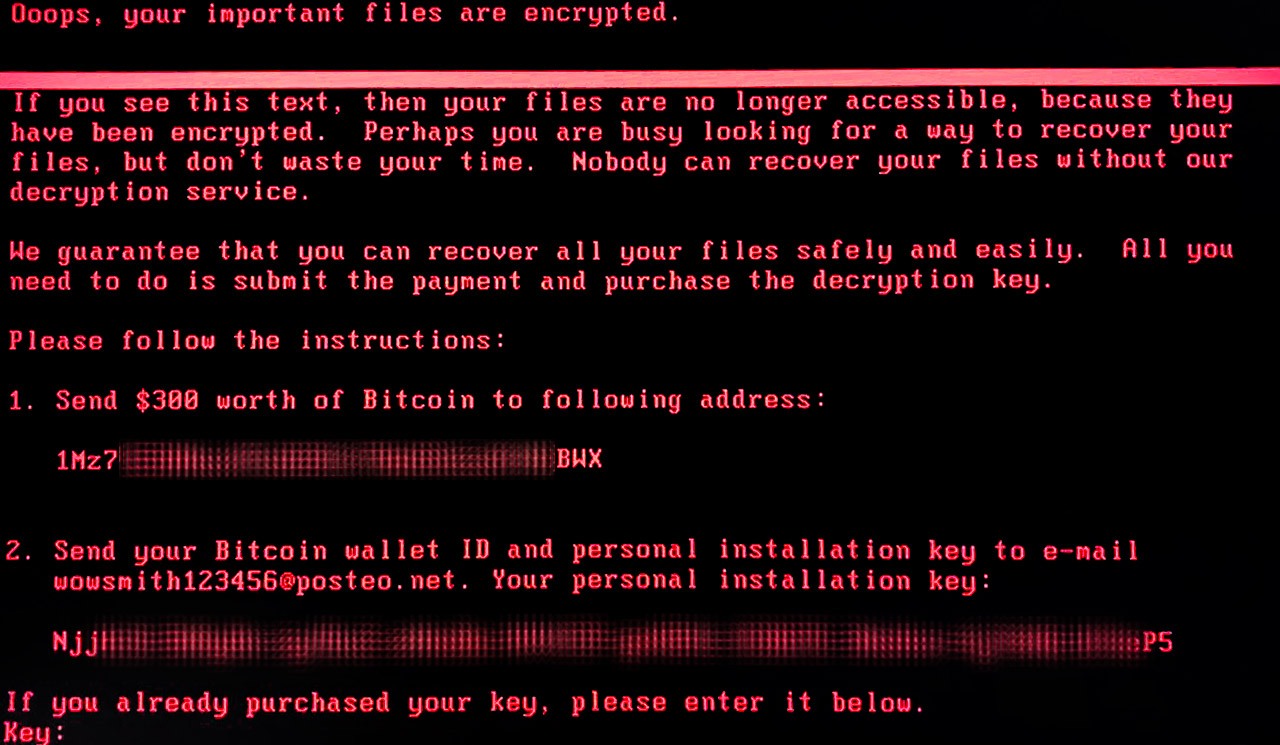

Не платите выкуп

Если ваш компьютер уже заражен данным шифровальщиком и файлы заблокированы, мы не рекомендуем платить выкуп. Это не поможет вам вернуть файлы: дело в том, что служба e-mail, услугами которой пользовались злоумышленники, заблокировала почтовые адреса, на которые должны приходить данные об уплате выкупа. Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов.

Обновлено: Как оказалось, это еще не все. Проведенный нашими экспертами анализ показал, что у жертв изначально не было шансов вернуть свои файлы.

Исследователи Лаборатории Касперского проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно.

Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае Expetr (aka NotPetya) этого идентификатора нет (‘installation key’, который показывает ExPetr — это ничего не значащий набор случайных символов). Это означает, что создатели зловреда не могут получать информацию, которая требуется для расшифровки файлов. Иными словами, жертвы вымогателя не имеют возможности вернуть свои данные.

Не стоит платить выкуп. Это не поможет вернуть файлы.

Неприятно познакомиться: как появились вирусы и почему в России их меньше, чем в Китае

В любой энциклопедии написано: «вирус» в переводе с латинского языка означает « яд». С тех пор как в XIX веке исследователи впервые столкнулись с заражением одного организма другим, знания о вирусах множились. К настоящему времени ученые изучили порядка пяти тысяч видов вирусов, но сказать, что науке доподлинно известно и с чем она имеет дело, нельзя. В двадцать первом веке все еще остаются вопросы, на которые у ученых-вирусологов нет ответов. Ведь количество неизученных вирусов, которые «свободно парят» вокруг нас, находятся в воде, земле, в организмах животных, в стеблях растений, исчисляется миллионами!

— За всю историю исследований в основном изучались вирусы человека и сельскохозяйственных животных, — поясняет «Вечерке» вирусолог, директор Института медицинской паразитологии, тропических и трансмиссивных заболеваний им. Е. И. Марциновского Сеченовского университета Александр Лукашев. — А вирусы есть у каждого вида живых существ на Земле, в том числе у грибов, мхов, бактерий, простейших. И многие могут перейти к человеку.

Когда и при каких условиях тому или иному вирусу приспичит активизироваться — вопрос, не поддающийся прогнозам. Точнее, «паразиты» бомбардируют все живое постоянно. Вирусная атака — это процесс в природе непрекращающийся. Ведь вирус не бактерия и не микроорганизм. Это фрагмент генетической информации, упакованный в белковую оболочку. У него нет клетки, а значит, вне живого организма он как бы не живет, а находится в замершем состоянии. Поэтому если вы спросите у специалиста, живые вирусы или нет, он ответит уклончиво: как бы нет, но в общем-то да. Делиться самостоятельно вирус не может, и чужая клетка нужна ему, чтобы жить.

— Любая живая информация старается выжить в биосфере, — говорит вирусолог Александр Лукашев. — Главная эволюционная задача вируса — не уничтожить живую клетку, а, используя ее ресурсы, размножиться как можно в большем количестве своих копий. У вируса нет задачи быть «плохим». Наоборот, «хороший» вирус имеет преимущества. Например, вирус герпеса большинству людей практически не наносит вреда. Им заражены все, он распространен повсеместно, и свою функцию — максимально размножиться — он выполняет. А, скажем, вирус Эболы убивает примерно половину своих жертв, и в том числе и поэтому он не может размножиться в популяции человека. С точки зрения эволюции убивать своего носителя вирусу невыгодно. Клеткам живых организмов приходится держать глухую оборону практически постоянно. Но человек и не знает, что находится под обстрелом фрагментов генетической информации, потому что в подавляющем большинстве случаев клетки самостоятельно разбираются с захватчиком, не допуская заражения. Только с воздухом мы вдыхаем едва ли не ежесекундно десятки вирусов, и ничего.

— Вирусы редко переходят между видами нечасто, — говорит вирусолог Александр Лукашев. — Скажем, вирусы от растений к животным переходят, наверное, раз в один миллион лет. Бомбардировка новых видов происходит постоянно, но чаще всего безуспешно. Легче перейти к близкому виду. Например, от приматов к человеку вирусы переходят много раз в год. От млекопитающих — примерно раз в 10 лет. Ту же Эболу человек подхватывает от летучих лисиц. И вспомним свиной грипп и другие «болячки», перешедшие от животных. Случаи могут регистрироваться, например, и два года подряд, а потом 20 лет будет затишье, но я говорю о средней периодичности. Но на каждый успешный переход приходится, условно, миллион безуспешных.

— Скученность населения и, скажем так, очень близкий контакт между людьми и животными — в Китае совпали все условия. Из-за особенностей пищевых рынков и, возможно, более высокой восприимчивости населения «чужой» вирус «зацепился», а дальше из-за высокой плотности китайского населения смог распространиться, — рассуждает вирусолог Александр Лукашев. — У нас в стране совсем другие условия, хотя известно, что зараженные примерно такими же опасными вирусами летучие мыши обитают на юге России. Кроме того, мы летучих мышей и панголинов не едим, не разделываем и на рынках не продаем, а значит, и попыток перейти от животного к человеку их вирус может предпринимать значительно меньше. Гипотетически же к человеку может перейти огромное число вирусов — умножьте число всех видов млекопитающих на 1000 и примерно узнаете, сколько. Но если нет условий, выгодных для распространения заразы, бояться нечего.

Вместе с тем наука признала, что вирусы — это наследие древнего мира, существовавшего до появления первой живой клетки, четыре миллиарда лет назад. Более того, из вирусов или их остатков по большей части состоит геном человека. Это значит, что они были основой развития жизни на Земле. Доказано, что человек, как млекопитающее, обязан существованием именно им, поскольку благодаря вирусам у наших предков начала формироваться плацента. Как? Они привнесли в человеческий геном белок, отвечающий за ее функцию. Кроме того, вирусы сильно повысили эффективность эволюции. Они переносили генетическую информацию намного эффективнее, чем это делалось только в ходе естественного размножения. То есть удачные гены они передавали не потомству вида, а сразу в новый организм.

Вирусы мутируют. Ученые говорят, что у многих из них каждый новый геном имеет дополнительную мутацию. Изменяется вирус иногда в течение нескольких часов. Внутри одной клетки, внутри одного цикла размножения одинаковых вирусов нет! Чтобы иметь возможность приспособиться к новым условиям, вирус меняется, производя в популяции самые разные варианты. Мутация для вирусов — обязательная часть их жизненного цикла. Собственный геном вирусов в миллион раз меньше человеческого, и чтобы с нами конкурировать, они мутируют, создавая множество вариантов, которые могут «пригодиться» в разных условиях.

Как победить вирус Petya

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы: