что нужно знать пентестеру

Дорожная карта по пентесту: как стать пентестером с нуля

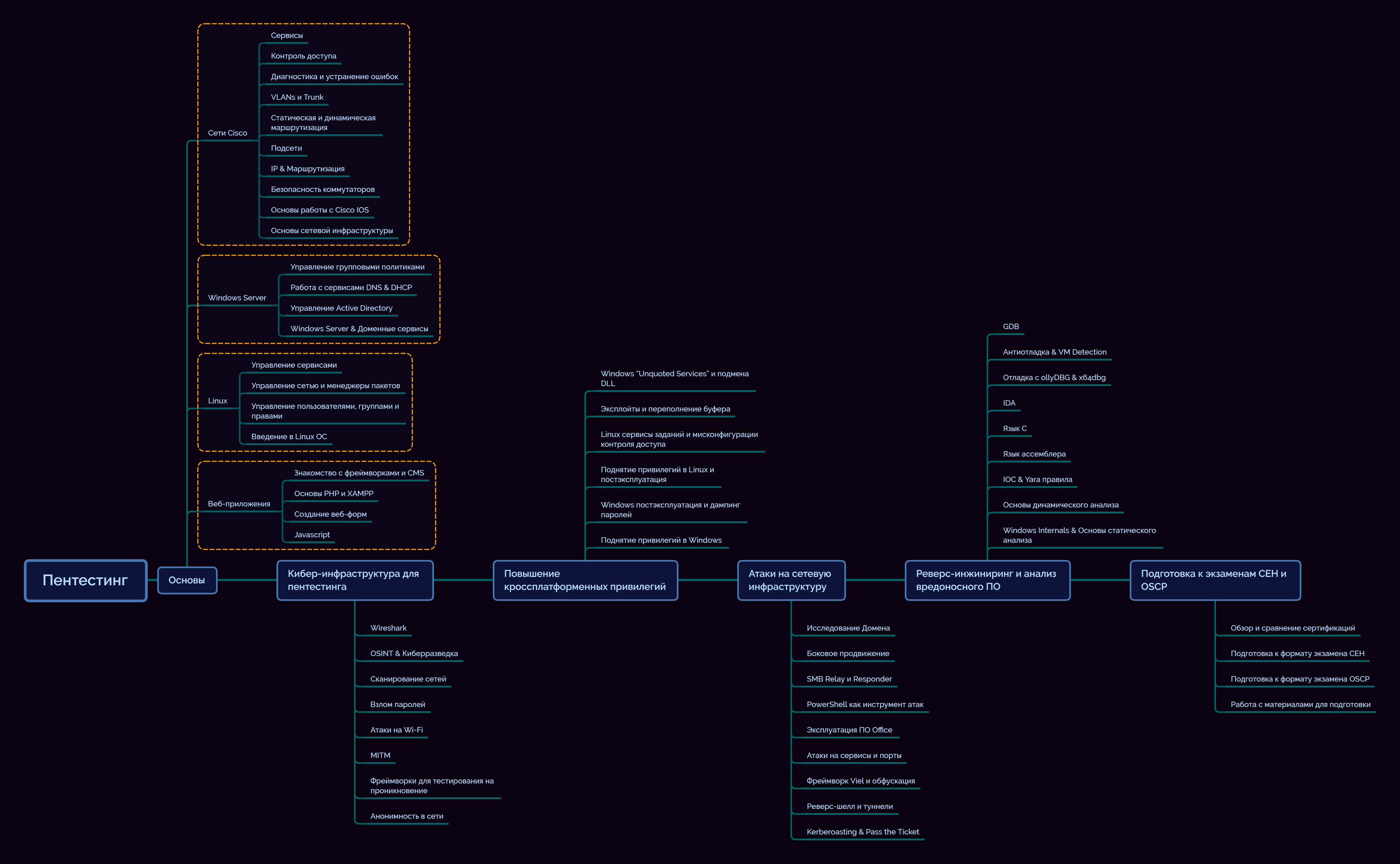

Как стать пентестером с нуля, да и вообще, что включает в себя тестирование на проникновение? Какие инструменты следует освоить и в какой последовательности? Разобраться поможет дорожная карта от Tproger и HackerU:

Пентестинг — что нужно знать

Тестирование на проникновение (penetration testing, pentesting) используется для своевременного обнаружения проблем и уязвимостей в IT-системах. Для этого применяются как ручные методы тестирования, так и автоматизированные инструменты.

Пентестер имитирует действия злоумышленника, используя при этом возможные бреши в безопасности. Если защита слабая, специалист получает доступ к искомым данным и отчитывается о найденной уязвимости, чтобы та была устранена разработчиками.

Навыки и инструменты пентестера

Чтобы понять, как стать пентестером с нуля, предлагаем ознакомиться со схемой обучения с нуля. Дорожная карта включила в себя следующие пункты:

Разберём их подробнее.

Основы

Фактически это введение в профессию, из которого вы должны узнать о взломе веб-приложений, атаках на операционные системы и сети, а также о внешней IT-инфраструктуре.

Какой опыт здесь поможет? В качестве хорошего бэкграунда для исследования вредоносных программ подойдёт знание ассемблера. Если же вы смотрите в сторону веб-безопасности, то однозначно нужно начать с изучения веб-технологий:

Знание Linux на уровне пентестера не ограничивается установкой «хакерского» дистрибутива Kali. Управление сервисами, пользователями, правами, сетью и менеджеры пакетов — вот фундамент, который позволит понять, как UNIX-подобные операционные системы работают изнутри.

То же касается и Windows Server. Вам помогут знания о механизмах управления сетью устройств и сетевым оборудованием. Это касается работы с Active Directory, сетевыми протоколам DNS, DHCP и ARP, а также их настройки.

Отдельным блоком следует выделить корпоративные сети Cisco, их архитектуру. Хороший пентестер может быстро разобраться в настройке оборудования Cisco, маршрутизации, VLAN и Trunk портов, мониторить трафик и управлять корпоративной сетью.

Кибер-инфраструктура для пентестинга

На должности пентестера вам предстоит сканировать сети и анализировать сетевой трафик. В этом поможет Wireshark — популярный инструмент для захвата и анализа сетевого трафика, который часто используется как в обучении, так и в реальных задачах. Также вам предстоит мониторить и обрабатывать открытые источники по принципу open-source intelligence (OSINT), работать со взломом паролей, атаками на Wi-Fi и MITM. Именно на этом этапе вы познакомитесь с методом полного перебора или брутфорсом, а также соответствующими программами вроде John The Ripper.

Повышение кроссплатформенных привилегий

Несмотря на столь безобидное название, под повышением привилегий подразумевается использование уязвимости программы или операционной системы, вследствие которого злоумышленник получает доступ к информации, что обычно защищена от определённой категории пользователей. Такое действие позволяет киберпреступнику получить права на выполнение несанкционированных действий.

Изменение привилегий делится на три основных типа:

Чтобы стать пентестером, нужно понимать, как это работает с точки зрения злоумышленника. С этой целью вам предстоит научиться изменять свои привилегии в различных операционных системах, закрепляться в них, использовать эксплойты, переполнение буфера и заменять DLL-файлы на вредоносные библиотеки.

Атаки на сетевую инфраструктуру

Такие атаки делятся на активные и пассивные — тип напрямую зависит от вредоносного ПО. Для обеспечения защиты от атак на сетевую инфраструктуру используются:

Но это касается методов защиты конечных пользователей. В роли специалиста по пентестингу вам предстоит тестировать атаки через SMB Relay и Responder, использовать PowerShell как инструмент атак и анализа защищённости сети, проверять конфигурацию домена, захватывать и анализировать сетевой трафик.

Реверс-инжиниринг и анализ вредоносных ПО

Но настоящие специалисты по кибербезопасности идут ещё дальше. Они изучают и анализируют логику исполняемых файлов, исследуют результаты работы вредоносных ПО, проводят реверс-инжиниринг компилируемых исполняемых файлов и производят их отладку. Именно здесь вам пригодится язык ассемблера, C, а также отладчики OllyDbg, x64dbg и GDB.

Подготовка к экзаменам CEH и OSCP

Сдача экзаменов CEH и OSCP опциональна, но она позволит закрепить пройденный материал, получить соответствующие сертификаты и поставить жирную точку в обучении в ранге новичка, став специалистом. Вам следует понимать технические особенности формата обоих экзаменов и выстроить эффективный план подготовки.

Пентестер: кто это, обязанности, зарплаты и как им стать в 2021 году. Обзор профессии.

Кто такой пентестер?

Пентестер (Pentester) – это специалист в сфере информационной безопасности, осуществляющий тест на проникновение (пентест). В процессе моделирования атаки на компьютерную систему пентестер выполняет следующие действия: сбор информации об объекте, поиск точек входа, получение доступа к системе, сохранение присутствия в системе, удаление следов взлома.

Что делают пентестеры и чем занимаются?

Обязанности на примере одной из вакансий:

Что должен знать и уметь пентестер?

Требования к пентестерам:

Востребованность и зарплаты пентестеров

На сайте поиска работы в данный момент открыто 50 вакансий, с каждым месяцем спрос на пентестеров растет.

Количество вакансий с указанной зарплатой пентестера по всей России:

Вакансий с указанным уровнем дохода по Москве:

Вакансий с указанным уровнем дохода по Санкт-Петербургу:

Как стать пентестером и где учиться?

Варианты обучения для пентестера с нуля:

Ниже сделали обзор 10+ лучших онлайн-курсов.

10+ лучших курсов для обучения пентестера: подробный обзор

1 место. Курс «Этичный хакер» — SkillFactory

Этичный хакер — это специалист по кибербезопасности, который находит и устраняет уязвимости систем и ресурсов компании.

Пентест — это возможность легально атаковать системы безопасности, помогать бизнесу предотвращать кибератаки и стать востребованным IT-специалистом.

Кому подойдет профессия этичного хакера:

Какие типы атак вы научитесь проводить:

Краткая программа курса:

Программа рассчитана на 12 месяцев. В конце обучения вы сможете уверенно претендовать на позицию Junior Cпециалист по кибербезопасности.

Пентестеры на передовой кибербезопасности

В области информационной безопасности есть важная и необычайно увлекательная профессия пентестера, то есть специалиста по проникновению в компьютерные системы.

Чтобы работать пентестером, необходимо обладать хорошими техническими навыками, знать социальную инженерию, быть уверенной в себе личностью. Ведь задача нередко состоит в том, чтобы перехитрить некоторых очень опытных парней, обеспечивающих IT-защиту компании, а также предусмотреть хитрости других людей, которые захотят эту защиту обойти. Тут главное не перебарщивать. Иначе может произойти весьма неприятная ситуация.

Требуется тестировщик на проникновение

На карту поставлено так много, а уровень подготовки, необходимый для таких ключевых позиций в области информационной безопасности, настолько высок, что работодателям крайне сложно найти квалифицированных специалистов для заполнения растущего числа рабочих мест. Специалистов по кибербезопасности пугающе мало.

Что же должен делать пентестер, в чём его ценность? Основная цель тестирования — выявить слабые места в безопасности как систем, так и политик. Чтобы преуспеть в этих задачах, требуется множество навыков:

Для выявления потенциальных слепых зон, упущенных разработчиками системы, приложения или любого софта, обычно привлекают сторонние организации. Их сотрудники, те самые «этичные» хакеры, обладают опытом разработки, имеют хорошее образование и ряд сертификатов, необходимых кибербезопасникам. Некоторые пентестеры фактически являются бывшими хакерами. Но используют талант и навыки, чтобы помочь организациям защитить свои системы.

Чем занимается пентестер

Помимо обладания навыками, о которых мы сказали выше, пентестер должен уметь «мыслить как враг», чтобы бороться с полным спектром методов и стратегий, которые могут использовать хакеры, и предвидеть новые угрозы.

Если вы станете тестировщиком на проникновение, ваша работа, скорее всего, будет включать планирование и выполнение тестов, документирование ваших методологий, создание подробных отчетов о ваших результатах и, возможно, участие в разработке исправлений и улучшении протоколов безопасности.

В целом же можно упомянуть следующие рабочие обязанности:

Карьера пентестера

Будьте готовы к тому, что ваша работа будет приносить не только радость. Волнение, нервное напряжение, усталость — это нормальные явления при тестировании. Но операции вроде взлома компьютера ЦРУ из фильма «Миссия невыполнима» вам вряд ли грозят. А если и грозят, то что же? Так даже интереснее.

Наш совет всем, кто хочет построить карьеру пентестера, очень прост. Начните работать программистом или сисадмином, чтобы получить необходимые знания о том, как работают системы, и тогда обнаружение в них недостатков станет привычным делом, почти инстинктом. Практический опыт в данной области просто незаменим.

Также важно понимать, что тестирование на проникновение — это процесс, имеющий начало, середину и конец. Начало — это оценка системы, середина – самая весёлая часть, собственно взлом системы, и конец — документирование и передача результатов клиенту. Если вы не способны выполнить какой-либо этап, то вряд ли можно сказать, что вы будете хорошим пентестером.

Большая часть времени работа пентестера заключается в удалённом изучении системы, когда долгие часы проводятся за клавиатурой. Но работа может включать и поездки на рабочие места и объекты заказчика.

На LinkedIn есть множество вакансий тестировщиков на проникновения в самых разных компаниях:

Так что спрос есть, перспективы — тоже. Кроме того, высокий спрос приводит к стремительному росту зарплаты главного сотрудника службы безопасности. В сфере кибербезопасности есть и другие специальности, имеющие много общего с тестированием на проникновение. Это аналитик по информационной безопасности, специалист по безопасности, аналитик, аудитор, инженер, архитектор и администратор. Многие компании к вышеперечисленным названиям добавляют термин «кибер» для обозначения соответствующей специализации.

Тестировщик на проникновения или оценщик уязвимостей

Отдельно хотим выделить ещё одну близкую по сути работу: работу оценщика уязвимостей. В чём разница? Если кратко, то вот:

Оценка уязвимостей предназначена для составления списка уязвимостей по приоритетам и, как правило, предназначена для клиентов, которые уже понимают, что находятся не там, где хотят быть, с точки зрения безопасности. Клиент уже знает, что у него есть проблемы, и ему просто нужна помощь в определении их приоритетов. Результатом оценки является приоритетный список обнаруженных уязвимостей (а часто и способы их устранения).

Тестирование на проникновение предназначено для достижения конкретной цели, имитации деятельности злоумышленника, и запрашивается клиентами, которые уже находятся на желаемом уровне безопасности. Типичной целью может быть доступ к содержимому ценной базы данных клиентов во внутренней сети или изменение записи в системе управления персоналом. Результатом теста на проникновение является отчёт о том, как была нарушена безопасность для достижения согласованной цели (а часто и способы устранения уязвимостей).

Ещё стоит напомнить о программах Bug Bounty, в которых также используются методы тестирования на проникновение. В подобных программах компании предлагают денежные вознаграждения «белым» хакерам, которые выявляют уязвимости или ошибки в собственных системах компании.

Одно из отличий заключается в том, что при тестировании на проникновение обычно ограниченное число специалистов ищет конкретные уязвимости, тогда как программы Bug Bounty предлагают участвовать любому количеству специалистов для поиска неопределенных уязвимостей. Кроме того, пентестерам, как правило, платят почасовую или годовую заработную плату, в то время как участники программы Bug Bounty работают по модели оплаты за результат, которая предлагает денежную компенсацию, соразмерную серьезности обнаруженной ошибки.

Как стать сертифицированным пентестером

Хотя практический опыт в тестировании на проникновение является важнейшим фактором, многие работодатели часто смотрят: а нет ли у кандидата отраслевых сертификатов в области «белого» взлома, пентестинга, IT-безопасности и пр. И порой выбирают тех, у кого эти сертификаты есть.

Вы тоже можете обзавестись такими документами. Мы даже список подготовили, куда обращаться:

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью! Пишем не чаще двух раз в неделю и только по делу.

Трудности пентеста — 2020: как компании повысить пользу от пентеста, проблемы «этичных» хакеров и что делать начинающим

Шёл 2020 год, люди с восхищением читали очередную статью о том, как плохо открывать письма от незнакомцев, особенно с вложением, как опасно вставлять сомнительные флешки в компьютер, как в далёкой стране хакеры по щелчку пальцев переводили миллионы долларов со счёта на счёт. Аналитика, в которой говорилось, что 7 из 10 банков можно взломать усилиями двух хакеров за пару вечеров, казалась людям в 2020-ом обыденностью. Что до рядовых пользователей, то им даже не было страшно: они просто воспринимали такие новости как отдельную вселенную Marvel и изредка просили знакомых компьютерщиков взломать VK. И только специалисты по безопасности понимали, что всё не так просто, как кажется…

В 2020 году слово «пентест» уже многим знакомо, и все зрелые компании проводят такие работы регулярно. Некоторые даже сформировали у себя штат специалистов и самотестируются ежедневно. Количество средств защиты информации (СЗИ) постоянно увеличивается, лучшие ИБ-практики раздаются в интернете бесплатно, ИБ-процессы выстраиваются по лучшим методологиям. Вместе с тем в головах людей всё ещё сидит мысль о том, что хакерам ничто не помеха: если им что-то нужно, они этого добьются. Об этом феномене мне как непосредственному специалисту по тестированию на проникновение и хочется поговорить сегодня.

«То, что для предыдущих поколений было подвигом, для последующих — обычная работа»

Лет 10-15 назад информационная безопасность ассоциировалась с весельем: ты мог всё взломать, и тебе за это ничего не было. Всё было «дырявым», но это мало кого пугало. Хакеры ломали за интерес и хвастались подвигами перед друзьями в баре. Сегодня ИБ — это уже крупный бизнес, взломать что-либо легко и быстро можно разве что случайно, а сделать это «экспертно» стоит дорого.

Порог входа в практическую область ИБ стал выше: если раньше кто-то мог позволить себе приехать к заказчику не в лучшей физической форме, повторить пару видео, просмотренных в интернете, и взломать организацию, например, взять контроллер домена, то сейчас подобное можно провернуть далеко не везде. Проблемы начинают встречаться на каждом шагу и в каждой области отчасти как минимум потому, что рекомендации с предыдущих пентестов были приняты в работу. Ниже я разберу проблемы, с которыми можно столкнуться, начав работы по пентесту.

Внутреннее тестирование (или нелояльный сотрудник)

Подключение к сети

Возьмём пентест из внутренней сети: теперь даже подключиться в сетевую розетку организации просто так нельзя. Приезжаешь к заказчику, вытаскиваешь ноутбук, подключаешься проводом к Ethernet и… ничего. Предполагаешь, что необходимо обойти контроль подключаемых устройств, и хорошо, если нужно найти где-то легитимный MAC-адрес, а если он привязывается к порту? А если количество MAC на одному порту ограничено? А если там 802.1x (Cisco ISE) c сертификатами и грамотным профилированием? Тогда нужно найти доменную учётную запись с сертификатом клиента в придачу либо врезаться MITM в чужой трафик и притвориться принтером или запроксироваться через легитимный хост. Чувствуете? Это вам не быстро пальчиками по клавиатуре стучать, как показывают в кино.

Сканирование

Начинаешь сканировать, как обычно, подсети (10.0/8, 172.16/12, 192.168/16), и все порты closed или filtered, а потом и доступ пропадает совсем. Это наши любимые МСЭ с правильно настроенной политикой сегментации. Снижаешь скорость, используешь теневые техники разведки, но тебя выкидывает при использовании эксплойтов: это уже IDS/IPS «подъехали», и прощай, несанкционированный доступ.

Endpoint

Пробрался на хост, но тут тебя либо добьёт антивирус, либо спалит SIEM, а если ты и получил шелл, выяснится, что у него ограничены права, а все актуальные патчи для LPE накатаны, и вдобавок изолирован процесс lsass.exe. В дополнение прикручены механизмы детекта аномального поведения пользователя, внедрена, пусть и плохо настроена, DLP, но твой запущенный PowerShell на АРМ бухгалтера уже заметят.

«Железо»

Если физически попытаешься взломать чужой ПК, пока сотрудник на больничном, то обнаружишь, что BIOS запаролен, жёсткий диск зашифрован bitlocker’ом в связке с пин-кодом и TPM-модулем, и особо из компа уже ничего и не извлечь.

Атаки на домен

Получил доменную учётку Active Directory и радуешься, что проведёшь сейчас любимые атаки на AD: Kerberoasting, AS-REP Roasting, атаки на делегирование, но не тут-то было. Всё предусмотрено, пароли не «брутабельные», атаки на домен детектируются Microsoft ATA, а устаревшие хосты выделены в отдельный домен, вдобавок архитектура выстроена с использованием RedForest, и всё, даже компрометация пользовательского домена не принесёт желаемого результата.

Внешнее тестирование (хакер из интернета)

Пытаешься что-то взломать на внешнем периметре, а там уже стоят Anti-DDoS и WAF, приложение разработано по принципам SSDLC и протестировано перед выходом в production. Данные между клиентом и сервером шифруются, а любой пользовательский ввод валидируется несколькими способами. Иногда приложение написано на каком-то новомодном фреймворке и обложено кучей enterprise-техник, сами разработчики за полгода только разобрались, как дописать модуль, куда ты-то лезешь со своим фаззингом по методу «черного ящика» на неделю?

Мобильное тестирование (хакер с телефоном)

Возьмём мобильное приложение, тут сама платформа уже защищает горе-разработчиков от множества выстрелов себе в ногу. Трафик в открытом виде передавать скоро совсем запретят. Сознательные разработчики сместили акценты на защиту серверной части, ведь если сервер не реализует «дыры», то и в клиенте они не будут работать. Те, кто пошёл дальше, освоили OWASP Testing Guide, научились детектировать root-устройства и внедрять ssl-pinning. И всё, impact от остальных недостатков незначительный.

Wi-Fi (хакер с Wi-Fi-адаптером)

Тут особо и обсуждать смысла нет. Либо используется wpa2-enterprise с клиентскими сертификатами, либо нет. Сейчас на подходе wpa3, там даже служебный трафик зашифрован, и сессионный ключ надёжно защищён. Поначалу, конечно, будут ошибки в имплементации, но это уже не недостатки целого протокола.

Бонус

Ещё один, дополнительный фактор: все СЗИ сейчас начинают объединяться в одну экосистему, и стоит тебе затронуть один краешек, как начинает трястись вся паутина. При одном только взгляде на семейство решений Cisco и Microsoft меня уже как пентестера пугает вся боль попыток скрытых работ последующих лет. Мало того, на рынке появляются «автопентестилки», например, решения PenTera или Cymulate, которые скоро начнут отбирать часть хлеба у пентестеров. А впереди ещё стартапы ИБ с Machine Learning, нейронными сетями, псевдо-ИИ. Пока что всё это выглядит сыро, но ещё пара лет…

Кто-то скажет, что это идеальная ситуация, и дыры всегда будут, а я отвечу, что, наблюдая за тем, как ИБ зреет в компаниях, прихожу к выводу, что года через два «стоимость» взлома будет довольно высока даже для опытных специалистов. Думаю, что в скором будущем взломать банк удалённо будет такой же редкостью, как физически ограбить его в 2020 году (много ли последних успешных случаев вы знаете?).

К чему я пришёл в итоге? Безопасность становится сложнее, и, возможно, в будущем проблемы этой сферы станут более контролируемыми. Но должны ли мы просто закрыть глаза и ждать наступления будущего? Нет, мы должны предпринять шаги, чтобы построить это самое будущее.

5 советов для компаний

Всем уже надоело сканировать ваши хосты с помощью nmap и Nessus, потом определять версию ПО, натыкаться на кучу СЗИ и пытаться по демаскирующим признакам их обнаружить и обойти. В итоге львиная доля времени уходит на рутинную работу, не выгодную вам и не интересную техническим специалистам. Продумайте модель нарушителя и реальные сроки, предоставьте учётные записи для входа и инструкции по работе с системой, проконсультируйте специалистов по работам, сами желайте, чтобы вас взломали и выявили все подводные камни. Используйте каждый раз новую модель нарушителя и точку старта, зайдите со всех сторон или из каждого компонента, только так вы выстроите эшелонированную защиту.

Множество разрозненных СЗИ ни к чему хорошему не приводят. Заходить на 100500 веб-панелек и смотреть события не самое эффективное решение. Стройте систему изначально так, чтобы каждый компонент обогащал остальные, и все они работали взаимосвязанно.

Как быть начинающим пентестерам

Формируйте профессиональный круг общения: куда эффективнее что-то делать вместе, чем сидеть одному в чулане. Это в фильмах хакер-одиночка взламывает мир, а в реальности есть APT с чёткими ролями и задачами для каждого: один сканит, другой эксплойтит, третий анализирует, четвёртый выводит деньги. Будьте открытыми и обменивайтесь знаниями, ведь другие уже 100 раз делали то, что вы только планируете, и, наоборот, вы можете помочь им сократить время на рутину и высвободить его для креатива.

Что делать обычным пользователям

Вряд ли вы читаете эту статью, но всё же. Безопасность под контролем: не ждите у моря погоды, придумайте уже себе нормальный пароль, пройдите курсы повышения осведомлённости в ИБ и просто следуйте их советам. Поверьте, это не сложно.

«Мамкины хакеры» на официальной работе: чем занимаются пентестеры

«Пентестер» — слово вообще-то не русское, заимствованное. Что приходит на ум людям не из ИТ, боюсь представить. Поэтому мы себя «на Руси» гордо зовём «специалисты по тестированию на проникновение». Что ещё за «проникновение» и зачем его нужно тестировать? В этой статье я постараюсь приоткрыть завесу тайны для непосвященных.

Есть большие компании, в которых работают уважаемые «дяди». На них трудятся программисты, которые пишут код и иногда совершают ошибки. Причины ошибок банальные: по глупости, из-за лени или из-за незнания технологии, а чаще всего из-за горящих пуканов дедлайнов, не позволяющих нормально продумать логику приложения и покрыть код тестами.

В программном продукте любая ошибка – это потенциальная уязвимость. Уязвимость – это уже потенциальный риск. А риск – это вроде как плохо, и можно потерять деньги (вообще много всего можно потерять: данные клиентов, интеллектуальную собственность, репутацию, но всё это высчитывается в деньгах).

И что вы думаете? «Большие дяди» решают не торопить программистов, свозить их на курсы безопасной разработки, дать время на доведение кода до совершенства и делают им массаж ступней? Конечно же, нет. «Большие дяди» решают эти риски «принять» (снизить, передать, застраховать и много других умных слов). В общем, программы крутятся – лавеха мутится. Хакеры немного воровали, и всё шло в стандартном потоке, но так было до поры до времени.

Со временем объем данных стал значительно расти, наглость хакеров росла еще быстрее. Вред от взлома стал превышать допустимые пределы. Еще и пользователи начали осознавать ценность своих «ну очень важных» персональных данных, а потом подъехали «ребята» из политики, и завертелось (прослушка первых лиц, вывод из строя Иранской АЭС, фальсификации выборов, свобода слова, право на приватность, право на забвение и наконец «кибероружие»!).

Все сразу поняли, что информационная безопасность – это вам не «хухры-мухры».

Тут самые уважаемые люди сказали, что злых хакеров-то они, конечно, посадят (до которых дотянутся), но и всем остальным нужно вроде как нести ответственность за свою деятельность и выполнять необходимые меры по информационной безопасности. Выпустили указания, стукнули молотком и разбежались.

Важный момент для читателя: «бизнес», конечно, может говорить, что ему очень важна ваша приватность, данные никому не передадут и каждый бит информации будет охранять специально обученный человек, но по факту это мало кого волнует. Основные мотиваторы для обеспечения ИБ – это «бабки», или точнее:

Снова «умные дяди» собрались и решили: чтобы защищаться от злоумышленника, нужно думать, как злоумышленник. Не обязательно самим, можно формализовать этот процесс, нанять специально обученных людей «в пиджачках», и пусть себе взламывают, а на выходе будет новая бумажка, но уже «технический отчет»!

Так вот, «пентестер» по-простому – это тот, кто имитирует работу реального злоумышленника, тем самым тестируя организацию на возможность проникновения (компрометации) и получения доступа к информационным активам (конфиденциальной информации).

Как тестировать? Откуда? Куда проникать? Какие сведения получить? Какие ограничения? – всё это детали, которые заранее оговариваются.

Со стороны кажется, что работенка легкая и высокооплачиваемая, плюс еще и рынок не насыщен специалистами, поэтому и формируется тренд, что многие школьники хотят стать «кул-хацкерами», сидя дома на диване и нажимая пару клавиш, взламывать ИТ-гигантов. Но так ли всё просто?

Жизненный опыт

Пентестер – это не просто тестировщик, лучше сюда не идти со школьной скамьи, не обладая опытом работы в качестве сотрудника обычной компании или компании вендора.

Вы должны пройти школу жизни, примеры:

Найти одну «дырку» в многотысячной компании обычно не составляет труда, но не имея жизненного опыта, будет трудно полноценно анализировать и взламывать другие системы, не понимая:

Требования к пентестеру

Требования к такому специалисту, конечно, отличаются от требований к космонавту, здесь физически выносливым быть не обязательно, можно вообще с дивана долго не вставать, но свои нюансы есть.

Вот примерные должностные обязанности:

Технический гений-социофоб в данном случае мало кого интересует, обычно здесь требуется коммуникабельный человек, умеющий:

Философия пентеста

Не нужно думать, что пентест покажет все проблемы, что полученный результат будет объективной оценкой вашей ИБ в компании (продукта).

Пентест всего лишь показывает, какого результата команда конкретных специалистов в заданных условиях (время, место, модель злоумышленника, компетенции, разрешенные действия, законодательные ограничения, приоритеты, фаза Луны) может достичь, имитируя работу злоумышленника.

Помните: пентестеры – это не реальные злоумышленники, которые могут комбинировать кражу, взлом, шантаж, подкуп сотрудников, подделку документов, своё влияние и другие общечеловеческие факторы, здесь всё согласуется по 100 раз, нагрузка контролируется и все в курсе.

Пентест — это еще и удача. Сегодня ты успел извлечь пароль администратора из оперативной памяти и поднялся до администратора домена на всю корпоративную сеть, а завтра его уже там нет, и в отчет пойдет только непривилегированный (простой) доступ на каком-то древнем, никому не интересном сервере.

Отличия от близких направлений

Помимо «пентестеров», есть еще «редтимеры», «багхантеры», «исследователи», «аудиторы», просто специалисты по ИБ – всё это может быть один человек, а могут быть и разные люди, только частично пересекающиеся по компетенциям. Но попробуем немного «разжевать» эти термины:

«Аудитор»

Данному специалисту предоставляются все документы, схемы сети, конфигурации устройств, на основе чего делаются выводы и рекомендации для организации в соответствии с лучшими стандартами и опытом аудитора. За счет открытости сведений он дает наибольшее покрытие по всем процессам ИБ и целостный взгляд на всю инфраструктуру.

Аудитор редко самостоятельно проверяет каждую настройку в организации, обычно сведения ему предоставляем сам заказчик, порой устаревшие или неверные.

Необходимо объединять усилия аудиторов и пентестеров для проверки как бумажек с бизнес-процессами, так и их реализации на практике.

«Исследователь»

Пентестер в чистом виде – это не исследователь, у него просто нет на это время. Под исследователем я подразумеваю специалиста, который может поднять стенд, развернуть определенное программное обеспечение и исследовать только его вдоль и поперек несколько недель, а то и месяцев.

А теперь представьте, вы нанимаете специалиста для тестирования вашей корпоративной инфраструктуры, а он весь срок сидел и исследовал ПО «для отправки валентинок», установленное на компе одного из сотрудников. Даже в случае успеха вам его результаты работы не сильно интересны.

«Редтимер»

Редтим – это совершенно другая философия тестирования. Подходит для компаний со зрелой ИБ, у которых уже проводились аудиты и пентесты, плюс все недостатки были устранены.

Отличия от пентеста:

«Багхантер»

Сравнивать багхантера с пентестером некорректно – это как теплое с мягким, одно другому не мешает. Но для разделения могу сказать, что пентестер – это больше должность, работа подразумевает целый ряд формальных задач по договору с заказчиком по заявленной методологии и с формированием рекомендаций.

Багхантеру достаточно найти дыру у кого-угодно (обычно из списка на площадке) и выслать доказательство наличия ошибки (предварительные условия, шаги).

Еще раз, никаких предварительных договоров, никаких согласований – просто нашел уязвимость и отправил заказчику через площадку (примером площадки может служить cайт www.hackerone.com). Можно даже посмотреть, как только что Петя это сделал в организации «А», и повторить тут же в организации «B». Конкуренция тут высокая, и «низко висящие фрукты» попадаются всё реже. Лучше рассматривать как вид дополнительного заработка для пентестера.

Специфика пентеста от компании-интегратора

Данный раздел может показаться рекламным, но от фактов не уйдешь.

Каждый пентест по-своему уникален (хотя методика и может быть шаблонной). Уникальным его делает множество факторов, но в основном это люди, команда специалистов, на стиль которых непременно влияет компания, где они работают.

Так, например, одной компании важен только сам пентест, его результаты, они делают деньги только на этом. Вторая компания хочет создать конкретные недостатки во время пентеста, чтобы продать своё защитное решение. Третья делает акцент больше на нарушенных бизнес-процессах для поднятия целого пласта проблем и предложения мер по их решению.

Работая в компании-интеграторе, расскажу об особенностях наших пентестов для внешних заказчиков. Специфика заключается в том, что:

Трудовые будни

Представим, что вы уже работаете пентестером. Как будут выглядеть ваши трудовые будни?

С понедельника по пятницу вы проводите «внешний пентест» Заказчика1 на пару с коллегой. Работы ведутся на основе личного опыта и по международным методикам, с учетом специфики заказчика. Вы запускаете сканеры, составляете карту, сверяетесь с чек-листами, переписываетесь с коллегой об обнаруженных уязвимостях.

Параллельно другая команда начинает обзванивать сотрудников заказчика, представляясь службой безопасности, рассылать грозные письма с вредоносными вложениями, кто-то даже выезжает раскидать флешки и расклеить плакаты на территории заказчика.

Это не соревнования, тут не всегда находятся интересные уязвимости, не всегда люди сообщают пароли по телефону и не всегда защитные средства настроены «дыряво», поэтому в отчет может пойти только перечень проведенных работ, но вы не волнуетесь, ведь каждый пентест учит вас чему-то новому и демонстрирует интересные человеческие факторы.

Пару раз у заказчика после фаззинга входных данных деградирует работоспособность сервисов, и работы приостанавливаются. После корректировок ограничений они продолжаются. Всё в норме. Пишете отчет.

Дальше вас распределяют на «внутренний пентест» Заказчика2 с командировкой в город N, кому-то из ваших коллег достается тестирование мобильного приложения. По приезду вас провожают в отдельный кабинет, предоставляют рабочее место. Вы спокойно подключаете сетевой кабель в ноутбук и проводите «внутренний пентест», согласно заявленному договору. Возможно, вы захватываете контроллер домена через 3 часа после начала работ через ms17-010 и остальные дни коллекционируете другие векторы. Возможно, вы всю неделю пытаетесь «играть» с «делегированием полномочий Kerberos» на паре полученных учетных записей. К вам непременно подходят сотрудники ИБ и спрашивают, что нашли. Уже через 15 минут вы ожидаете вопрос: «Ну что? Удалось что-то взломать?», хотя nmap даже «не прогрелся». В любом случае вам обычно есть чем удивить безопасников, и даже с учетной записью из принтера вы можете забрать бэкапы Exchange-сервера. Дальше отчеты, рассказы «о великом путешествии» коллегам, удивление заказчика, много рекомендаций и еще больше уточнений, но в итоге компания действительно начинает понимать, что безопасность – это процесс, а не разовые меры, и вам от проделанной работы становится приятно.

Дальше вас распределяют на red team, вы едете с коллегой в машине, паркуетесь рядом с банком. Запускаете атаку на Wi-Fi с помощью ноутбука и специальной антенны. Вы не ГРУ, у вас нет корочки, можно реально «отхватить по шапке» от непредупрежденных охранников, поэтому антенна скрыта, и у вас есть легенда, что вы ожидаете друзей.

Но вот wifi-handshake корпоративного Wi-Fi получен, и ваши коллеги в офисе уже сбрутили его и зашли через интернет в почтовый ящик топ-менеджера. Это успех. Дальше сбор информации, отчеты, презентации.

Далее в будни вы пишете скрипты для оптимизации части вашей работы. Читаете новости и тестируете новые техники на стенде. Параллельно старые заказчики присылают вам вопросы по работам месячной давности.

Несколько часов в субботу (переработки оплачиваются) запланировано нагрузочное тестирование у заказчика, вы «роняете» сайт через 10 минут после начала, и угадайте, что? Пишете отчет о результатах.

Скоро будет интересный вам пентест АСУ ТП и поездка на конференцию по ИБ за счет компании. Вы роняете слезу счастья и вставляете кавычку в новую веб-форму.

В завершение

Тема пентестов уже не нова, о ней писали много и по-разному (можно почитать тут и тут),

в вузах появляются соответствующие дисциплины, устраиваются соревнования, проводятся различные конференции, но кадровый «голод» с каждым годом увеличивается. Помимо этого, зрелость информационной безопасности многих компаний растет, появляется всё больше средств защиты информации, от специалистов требуется высокая и разносторонняя компетенция. Каждому специалисту ИТ (не говоря уже о специалистах ИБ) будет полезным хоть раз поучаствовать в реальном пентесте.

И несмотря на зачатки автоматизации (пример тут), вряд ли что-то заменит живого компетентного человека в ближайший десяток лет.