выполняется проверка браузера что это

Устранение неполадок, связанных с зависанием при проверке браузера перед доступом

Некоторые люди получают эту ошибку, в которой говорится: «Проверяйте свой браузер перед доступом к [site name]’при просмотре определенного веб-сайта. Веб-страница застревает в этом месте и обновляется каждые 5 секунд, чтобы снова и снова отображать одно и то же сообщение для пользователя.

Что такое DDOS?

Распределенная атака типа «отказ в обслуживании» — это когда хакер пытается перегрузить веб-сервер, отправив на сервер большое количество запросов с намерением нарушить нормальный трафик целевого сервера. В результате веб-сервер становится временно или постоянно недоступным для законных пользователей.

Протокол Cloudflare используется для защиты веб-сайта от этих атак, хотя иногда этот протокол теперь работает правильно, если в браузере пользователя установлены какие-либо надстройки. Воспользуйтесь приведенными ниже методами, чтобы решить эту проблему.

Проверьте дату / часовой пояс на вашем компьютере

Есть много программного обеспечения и услуг, которые зависят от даты и времени, чтобы предоставить пользователю доступ к ресурсам. Если дата и время, установленные на вашем компьютере, находятся слишком далеко от вашего реального часового пояса, то эти веб-службы отклоняют доступ пользователей, и, как сообщается, это относится и к протоколу защиты Cloudfare. Вы можете просто синхронизировать часы компьютера с часовым поясом, чтобы решить эту проблему.

Отключите любые надстройки защиты конфиденциальности

В настоящее время использование надстроек в веб-браузерах распространено среди большинства пользователей, поскольку большинство из них бесплатны и предоставляют полезные услуги или параметры настройки для Интернета. Хотя, когда дело доходит до безопасности надстроек, настройка становится сложной, поскольку они могут мешать другим службам безопасности, работающим в фоновом режиме. Вы можете начать с отключения надстроек безопасности, установленных в браузере, а затем включить их одну за другой, чтобы узнать, какая из них вызывает проблему.

Следи за руками: как понять, когда сайты снимают ваши отпечатки браузера

Исследователи сделали расширение, позволяющее понять, какую информацию сайты собирают для составления отпечатков браузера.

Человека можно с очень высокой точностью идентифицировать по отпечатку пальца — и по отпечатку браузера. И если первой технологией пользуются, например, криминалисты и производители смартфонов, то второй — всевозможные интернет-сервисы. Причем иногда это делается в ваших интересах, а иногда — скорее против.

Юлиан Фиткау (Julian Fietkau) и команда сотрудников Университета бундесвера в Мюнхене разработали плагин для браузера, который позволяет отслеживать, какие сайты собирают ваши отпечатки браузера и как они это делают. Также Юлиан и ко проанализировали 10 тысяч популярных сайтов на предмет того, какую именно информацию они собирают, — и рассказали обо всем этом в своем докладе на Remote Chaos Communication Congress (RC3).

Что такое отпечаток браузера

Отпечатком браузера (browser fingerprint, иногда на русском тоже говорят слово «фингерпринт») обычно называют совокупность данных, которые сайт может получить о вашем компьютере и браузере, запросив эту информацию при загрузке веб-страницы. В отпечаток входят десятки разных параметров — от языка, который вы используете, и временной зоны, в которой находитесь, до списка расширений и версии вашего браузера. Сюда же может входить информация об операционной системе, об объеме оперативной памяти, разрешении экрана устройства, параметрах шрифтов и многом другом.

Различные сайты собирают разное количество этой информации. На ее основе они потом генерируют ваш уникальный идентификатор, по которому будут определять, что это именно вы. При этом отпечаток браузера — это не куки (cookies), хотя их и можно использовать похожим образом. Но если на использование cookies вы должны дать согласие (наверняка вы уже замучились закрывать различные всплывающие уведомления «Наш сайт использует cookies»), то на снятие вашего отпечатка браузера никакого согласия формально вроде как не требуется.

Более того, от снятия отпечатка браузера не спасает и режим «Инкогнито», поскольку почти все параметры браузера и устройства остаются прежними и по ним можно идентифицировать, что вы — это вы.

Как используют отпечатки браузера (и почему это не всегда хорошо)

Отпечатки браузера чаще всего используют в одной из двух целей. Цель первая — убедиться в том, что пользователь тот, за кого себя выдает, не заставляя его совершать дополнительных действий. Это, например, используют банки в своих онлайн-сервисах: если по отпечатку браузера они понимают, что это именно вы совершили транзакцию, то они не будут присылать вам код 3DSecure на телефон, чтобы лишний раз вас не дергать. А если в личный кабинет зашел кто-то с непривычным отпечатком браузера, то банк может прислать вам уведомление. В этом случае отпечатки браузера служат вашему удобству, с одной стороны, и безопасности — с другой, так что их использование вполне оправданно.

Цель вторая — показывать вам таргетированную рекламу. Некий высокопосещаемый сайт может снять ваш отпечаток и передать его рекламной сети. Предположим, на этом сайте вы прочитали гид по выбору утюга. И когда вы зайдете на другой сайт, где размещается эта же рекламная сеть, она поймет, что это вы, и покажет вам рекламу утюгов. По сути, это слежка, причем без спроса, — и можно понять, почему такой вариант использования отпечатков браузера может вам не нравиться.

При этом на самом деле ваши отпечатки собирают и анализируют множество сайтов, в которые встроены компоненты различных рекламных сетей и аналитических сервисов.

Как понять, что сайт снимает ваш отпечаток браузера?

Чтобы получить информацию для составления отпечатка браузера, сайт должен отправить несколько запросов, на которые браузер даст ответы, и совокупность таких ответов в результате и превратится в отпечаток вашего браузера. Эти запросы браузер получает в виде встроенного в веб-страницы кода, написанного на языке JavaScript.

Фиткау и его коллеги проанализировали наиболее популярные библиотеки такого JavaScript-кода, составив в результате список из 115 различных приемов, которые чаще всего используются для работы с отпечатками браузеров. Затем они сделали расширение для браузера под названием FPMON, которое анализирует веб-страницы на предмет использования этих приемов и сообщает пользователю, какие именно данные пытается собрать тот или иной сайт для составления отпечатка браузера.

Если у пользователя установлен FPMON, то при загрузке сайта он увидит уведомление, что этот сайт запросил у браузера такую-то и такую-то информацию. Причем Фиткау и ко разделили типы собираемой информации на две категории: деликатная (sensitive) и агрессивная (aggressive).

К первой категории относится та информация, которую сайт вполне может хотеть знать по легитимным причинам: например, информация о языке браузера нужна, чтобы отобразить сайт на подходящем вам языке, а сведения о временной зоне — чтобы показать вам правильное время. Тем не менее это все еще информация, которая может что-то о вас сказать.

К агрессивной относится информация, которая сайту совершенно ни к чему, она не может быть использована ни для чего, кроме как для составления отпечатка браузера, — например, такая как объем памяти или список плагинов, установленных в браузере.

Насколько агрессивно сайты собирают отпечатки браузеров?

FPMON позволяет обнаруживать запросы на 40 типов различной информации. При этом почти все сайты запрашивают хотя бы какую-то информацию о браузере или устройстве. Вопрос в том, начиная с какого количества стоит считать, что сайт действительно пытается составить отпечаток. То есть если сайт собирает меньше типов информации, чем это количество, то можно особо не беспокоиться, а если больше, это уже значит, что, скорее всего, за вами пытаются следить.

Для оценки этого исследователи воспользовались уже существующими сайтами вроде сделанного EFF проекта Panopticlick (он же Cover Your Tracks), созданного для демонстрации того, как работает снятие отпечатков браузера. Panopticlick требует для своей работы 23 различных параметра и с вероятностью более 90% позволяет с их помощью однозначно идентифицировать пользователя. Фиткау и команда решили принять за некую отметку, что 23 параметра — это как раз то значение, начиная с которого можно считать, что сайт следит за пользователем.

Исследователи прошлись по 10 тысячам самых популярных сайтов (по данным рейтинга Alexa) и посмотрели, как много информации собирает каждый из них. Оказалось, что большая часть сайтов (почти 57%) запрашивает от 7 до 15 параметров, а медианное значение по всей выборке — 11 параметров. Примерно 5% сайтов вообще не собирают ни одного параметра, при этом максимальное количество собираемых параметров — 38 из 40, но из всех 10 тысяч изученных сайтов такое количество собирают только три.

Сайты из этой подборки используют более сотни разных скриптов для сбора этих данных. При этом скриптов, которые собирают много информации из категории «агрессивная», очень мало, зато используются они на очень посещаемых сайтах.

Как защититься от снятия отпечатков

Для того чтобы скрипты на сайте не смогли собрать отпечаток вашего браузера, можно использовать два подхода: либо блокировать их при запуске, либо отдавать им неполную или неправильную информацию. Различные программы для обеспечения приватности используют либо один, либо другой метод. Так, браузер Safari с недавних пор отдает только основную обезличенную информацию, защищая пользователей от слежки при помощи фингерпринтинга.

А, например, Privacy Badger, плагин для защиты приватности, разработанный EFF, пытается блокировать скрипты, хотя и не все. Некоторые данные, которые могут быть использованы при составлении отпечатка и которые запрашивают те или иные скрипты, могут быть нужны для корректного отображения страницы или работы каких-то ее функций. Такие скрипты Privacy Badger не трогает.

Этот же подход мы используем и в нашем расширении для браузера Kaspersky Protection, не позволяя собирать слишком много информации о пользователе и тем самым снимать его отпечаток. Kaspersky Protection входит в состав наших основных защитных решений, нужно просто не забыть его включить.

Как просканировать Yandex браузер на вирусы и почистить его от них

Хакеры разрабатывают всё более хитроумные способы заработка за счёт других пользователей, а разработчики антивирусного ПО не могут за ними угнаться. Сегодня есть риск заражения практически всех программ на компьютере: «звонилок», игр, отдельных исполняемых файлов, веб-обозревателей и т.п. У нас, как у пользователей Яндекс браузера, появляется желание проверить его на вирусы и при их обнаружении – очистить веб-обозреватель от них. Если не почистить Yandex Browser от вирусов, тогда вся система становится уязвимой к действиям злоумышленников. Своевременное реагирование на заражение поможет предотвратить усугубление ситуации.

Как узнать заражён ли вирусом браузер Яндекс

Нередко определённое поведение браузера ошибочно воспринимается за действие вирусов. В то же время некоторые изменения стандартного поведения не всегда являются очевидными проявлениями заражения.

Характерными признаками вирусного заражения являются:

Если наблюдается положительный ответ на один или несколько пунктов, скорее всего браузер инфицирован каким-то вирусом.

Как просканировать Яндекс браузер на вирусы

Стандартные антивирусы для поиска вирусов в Яндекс браузере далеко не всегда справляются с поставленными целями. Они преимущественно ищут заражения системы и лишь косвенно касаются работы веб-обозревателя. Ещё одним важным недостатком является долгое время ожидания. Сканирование занимает от 30 минут до нескольких часов (зависит от количества файлов и производительности ПК) и всё это время компьютер будет отдавать большую часть ресурсов на процесс анализа файлов.

Существуют специальные утилиты для проверки Яндекс браузера (и других веб-обозревателей) на вирусы:

Достоинство антивирусных сканеров в том, что они помогают не только найти, но и сразу удалить вирусы. Также для большей уверенности в собственной безопасности рекомендуем дополнительно выполнить алгоритмы ручной проверки, представленные ниже. Ведь антивирусы при сканировании могут упустить отдельные элементы, а это чревато возвращением вируса.

Очистка Яндекс веб-обозревателя от вирусов

У злоумышленников масса способов изменить правильное поведение Яндекс браузера. Преимущественно хакеры пользуются сразу несколькими или всеми из доступных методов заражения. Упустив лишь один элемент, вирус легко восстановится в системе, и проблема вернётся.

Восстановление автозагрузки Windows

Первым действием, нужным чтобы очистить Яндекс браузер от вирусов, является удаление посторонних программ из автозагрузки. Процедура полезна не только для удаления червей, шпионов и других заражений, также она позволяет увеличить скорость загрузки всей системы Windows.

Как убрать вирус в Яндекс браузере из автозагрузки:

Даже в случае выключения полезных программ, их всегда можем запустить с рабочего стола или восстановить в «Автозагрузке».

Изменение настроек подключения

Продвинутые вирусы могут изменять настройки соединения с сетью. Они способны заменять адреса DNS-серверов. Это приводит к неправильному определению связки IP-адреса и названия домена. Переходя на определённый сайт, нас может перебрасывать на ресурс с аналогичным дизайном, созданным для похищения паролей.

Как вычистить неправильные настройки и восстановить правильные DNS-адреса:

Важно! Можем установить и пункт «Получить адрес DNS-сервера автоматически», но для этого провайдер должен иметь правильно настроенный DHCP-сервер. Он используется большинством провайдеров.

Удаление вредоносных расширений

Внимательность в установке дополнений – это важное качество пользователя. Любое расширение, установленное из неизвестного или сомнительного источника может привести к заражениям. Особенно часто дополнения заражены троянскими конями, рекламным ПО или вирусами-шпионами. Важно проявлять бдительность и устанавливать только безопасные расширения с доверительных источников.

Как найти, а затем удалить заражённое расширение:

Рекомендуем удалять все ненужные плагины, они только уменьшают быстродействие браузера.

Очистка ярлыка

Ещё один эффективный метод почистить браузер Яндекс от вирусов – это указать правильный путь к исполняемому exe-файлу. Вредоносный код мог добавить к пути дополнительные флаги, заставляющие обозреватель работать неправильно. Чтобы восстановить ярлык, можем поступить двумя способами: создать его заново или очистить существующий.

Как восстановить ярлык, если он содержит ключи в конце пути к файлу:

Создать ярлык также несложно:

Восстановление реестра

Вручную огромную базу данных не изменить, лучше используем специальные программы: Auslogics File Recovery, RegCool, Refresh Windows Registry, CCleaner. Последнее приложение из списка является самым популярным, поэтому рассмотрим выполнение процедуры на его примере.

Как восстановить реестр, чтобы вычистить заражённые элементы:

Теперь реестр не вмещает неправильных параметров, возникших из-за вирусной активности и обычных системных сбоев.

Удаление вредоносных задач из планировщика заданий

Название утилиты говорит само за себя, она отвечает за выполнение определённых манипуляций в заданное время или после выполнения определённых действий. Вирус часто добавляется в планировщик и после его удаления из остальных разделов, он повторно добавляется в систему. Процедура очистки раздела важна для полного удаления вредоносного ПО.

Как заблокировать выполнение опасных задач:

Яндекс браузер ли это

Существует вероятность, что перед нами не Яндекс обозреватель, а подделка. Поддельная программа имеет отличия от оригинального браузера: нет настроек, устаревший дизайн браузера, отсутствует история, пропали сохранённые пароли и т. п. Скорее всего, Яндекс браузер по-прежнему установлен в системе, следует лишь найти его по пути C:\Users\Имя ПК\AppData\Local\Yandex\YandexBrowser\Application\browser.exe. Ещё нужно сделать ярлык исполняемого файла (ПКМ по browser.exe, выбираем «Отправить» и кликаем на «Рабочий стол (создать ярлык)».

Подделку лучше удалить из системы:

Удаление неправильных настроек файла hosts

Восстановить правильное состояние hosts можем вручную или автоматически. Первый способ рекомендуем при необходимости сохранить некоторые настройки файла.

Как вручную очистить файл hosts:

Важно! Здесь могут быть записи для блокировки телеметрии Windows 10, работы Denwer и т.п. Перед удалением лучше проверить, что параметр не нужен, «забив» его в поисковую систему и почитать за что он отвечает.

Как автоматически сбросить настройки:

Проверка параметров прокси-сервера

В Яндекс браузер могут быть добавлены настройки прокси-сервера. Во время подключения к ним происходит перенаправление на другие сервисы или вносятся коррективы в исходное состояние страницы (добавляются баннеры). Лучше отключить эту настройку.

Как убрать проблему с прокси-сервером:

Профилактика заражения

Если Яндекс браузер ещё или уже не содержит вируса, рекомендуем придерживаться нескольких простых правил, снижающих вероятность повторного заражения:

Все вирусы разные и поведение при их проникновении в систему может отличаться. Если проверить всего несколько мест и при первом улучшении прекратить действия по удалению вируса в Яндекс браузере, скорее всего проблема снова появится через короткое время. Выполнение только полного комплекса мер по очистке вирусного кода освободит от заражения систему. Чтобы избежать заражения, рекомендуем придерживаться профилактических мер.

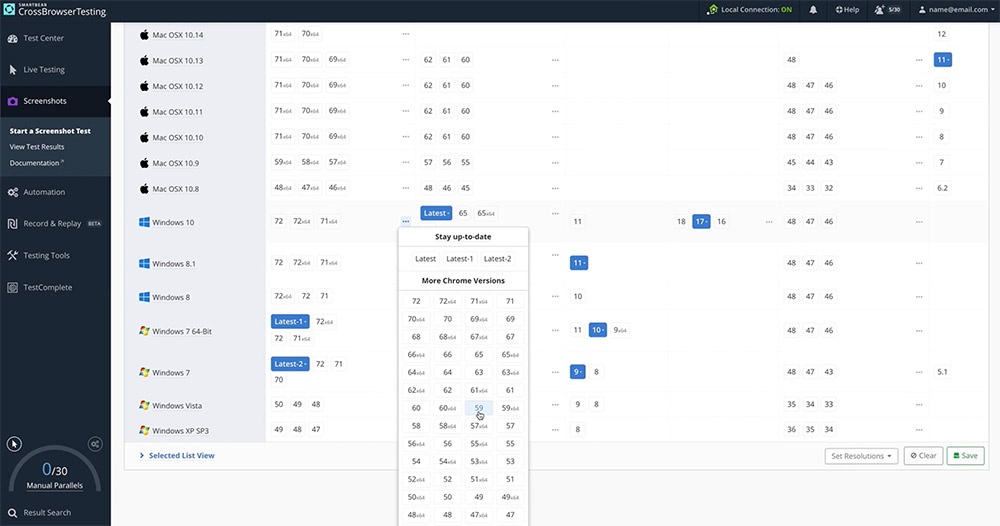

17 лучших инструментов для кроссбраузерной проверки

Существует множество различных браузеров с миллионами пользователей у каждого из них. Поэтому при создании веб-сайта или веб-приложения стоит проверить его совместимость со всеми имеющимися браузерами. При этом лучший и самый удобный способ сделать это — использовать кроссбраузерные инструменты проверки.

Если вы ищете подходящие решения, тогда взгляните на этот список надежных и комплексных инструментов для кроссбраузерной проверки.

Данные инструменты имеют разнообразные функции и удовлетворяют ряду потребностей в тестировании совместимости веб-сайтов.

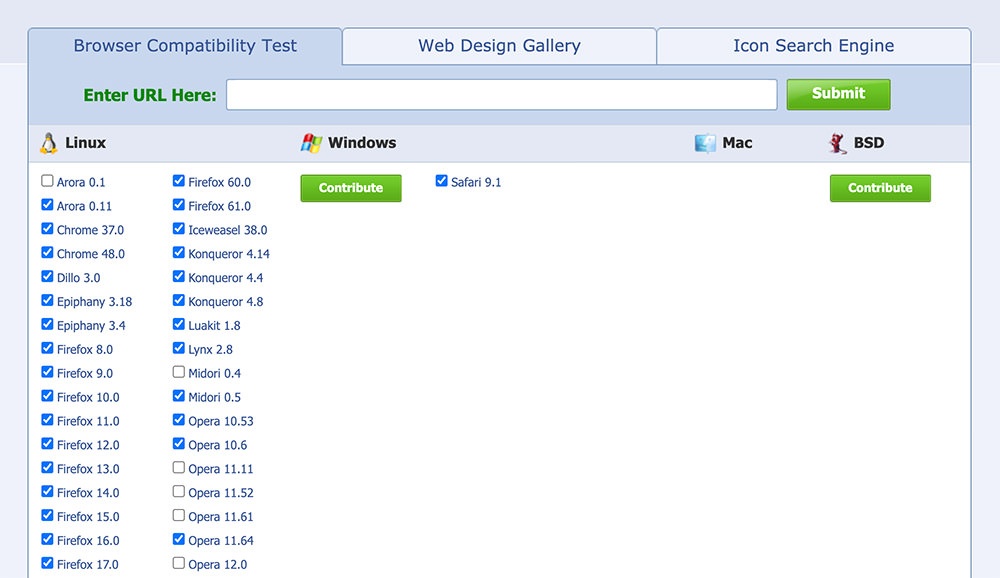

BrowserShots

Один из первых кроссбраузерных тестовых сайтов, который позволяет вам тестировать ваш сайт в нескольких браузерах, включая некоторые старые версии, такие как Lynx, Konqueror и Seamonkey.

Инструмент создает скриншоты, чтобы показать, как ваш сайт отображается в разных браузерах. Единственным недостатком является то, что ваш сайт должен быть онлайн для тестирования при помощи этого инструмента.

Browser Sandbox

Это приложение для настольных компьютеров и планшетов, с помощью которого вы можете запускать несколько браузеров, например, нативные, без необходимости устанавливать виртуальную машину и операционную систему.

Он предоставляет широкий спектр браузеров, включая некоторые старые версии Internet Explorer, а также версию браузеров Canary или Development.

MultiBrowser

Настольное приложение с несколькими браузерами начиная от IE 7-11, Edge, Firefox и заканчивая последними версиями Chrome. Вы можете использовать его для тестирования своего сайта, как для настольных компьютеров, так и для мобильных устройств с помощью эмулятора и с возможностью запуска теста вручную или автоматически.

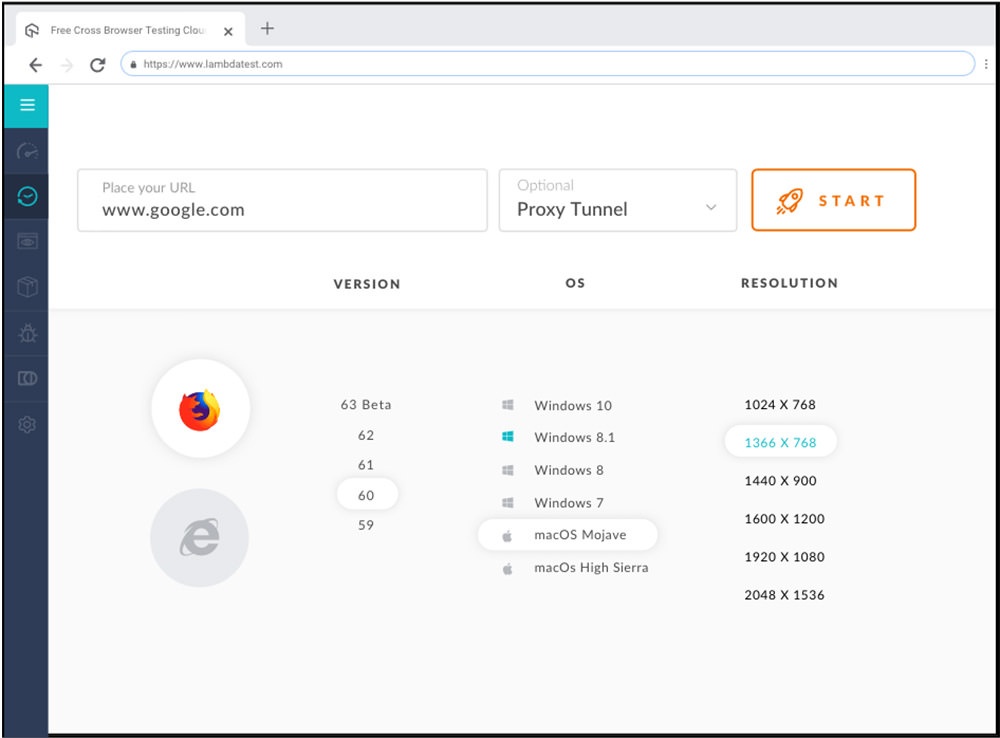

LambdaTest

Онлайн-сервис, где вы можете запускать кроссбраузерные тесты для разных платформ. Например, вы можете выбрать, тестировать ли ваш сайт в Firefox или Chrome, который работает на Windows, Linux или macOS.

Он также предоставляет интегрированный инструмент отладки, инструмент геолокации и позволяет проводить тестирование на локальном сайте — функции, которые разработчики действительно оценят.

Experitest Cross Browser Testing

Этот инструмент позволяет вам проверить совместимость и производительность вашего сайта в различных средах. Он также упрощает интеграцию с такими сервисами, как Github, Gitlab, Jenkins, TravisCI и CircleCI, что позволяет оптимизировать рабочие процессы развертывания вашего веб-сайта.

BrowserStack

BrowserStack — одно из известных имен в кроссбраузерном тестировании, которое используется некоторыми крупными проектами с открытым исходным кодом, такими как jQuery и React.js, и содержит список сотен браузеров, мобильных устройств и стратегий тестирования, чтобы обеспечить работу ваших веб-сайтов в стольких средах, сколько возможно.

SauceLabs

SauceLabs предоставляет полный инструмент тестирования совместимости браузера для любого размера веб-сайта, будь то предприятие, малый или средний бизнес или развивающийся проект с открытым исходным кодом.

CrossBrowserTesting

Без необходимости писать код, этот инструмент позволяет запускать автоматический тест совместимости как для общедоступных, так и для локальных сайтов в нескольких браузерах, а также делать скриншоты и видео о выполненных тестах.

TestingBot

TestingBot предоставляет полную стратегию тестирования для веб-сайтов, а также для нативных мобильных приложений. Так что вы можете не только вращать браузеры, но и запускать тест на реальном устройстве iOS или Android.

Browserling

Если вам нужно быстро и легко протестировать сайт в Internet Explorer, возможно, это и есть инструмент, который вы ищете.

Вы сможете легко и в интерактивном режиме протестировать ваш сайт в нескольких браузерах, включая старые, такие как Internet Explorer 10 и 11 и Safari 4 и 5.

Comparium

Comparium поставляется с бесплатным инструментом, который позволяет вам протестировать сайт, делая скриншоты в двух разных средах и сравнивая их рядом. Это простое в использовании веб-приложение, если вы хотите проводить быстрые и надежные тесты.

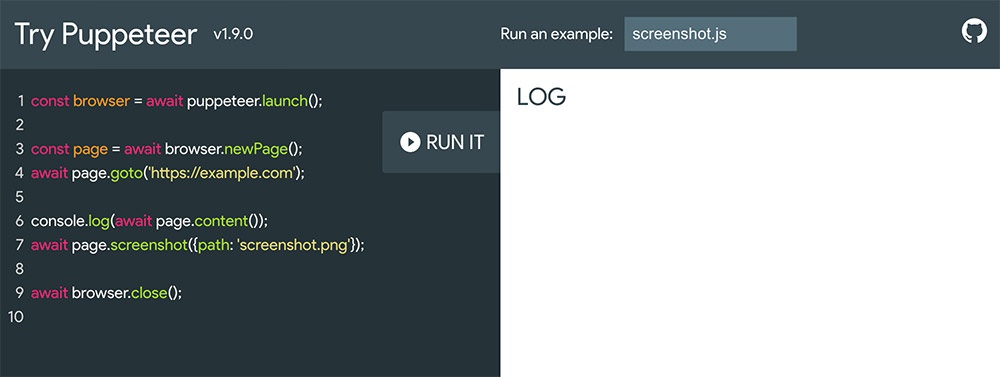

Puppeteer

Puppeteer — это модуль Node.js, который предоставляет API для взаимодействия с браузерами Chrome и Firefox.

Вы можете использовать API для создания скриншота, создания PDF-файла сайта, автоматизации взаимодействия с пользователями, таких как заполнение форм и ввод с клавиатуры, а также общего автоматического тестирования вашего сайта.

Playwright

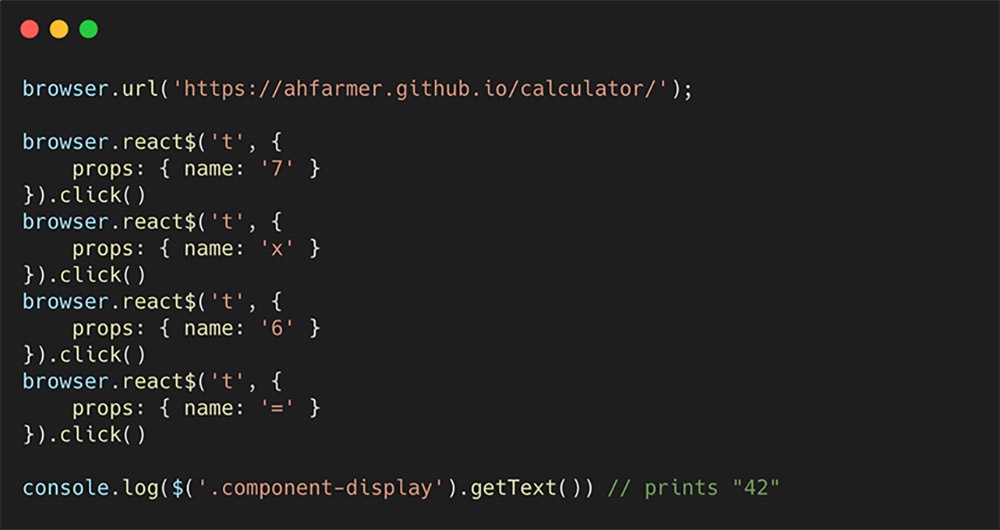

Playwright — это проект Microsoft, разработанный для автоматического тестирования браузера с помощью простого API. Помимо эмуляции взаимодействия с пользователем, он также может перехватывать сетевые запросы, эмулировать мобильные устройства, географическое местоположение и разрешения.

Playwright поддерживает браузер на базе Chromium, Firefox и Webkit (например, Safari).

Nightwatch.js

NightWatch.js модуль Node.js для сквозного тестирования. С помощью простого в использовании API вы можете проверить, содержит ли элемент определенный текст, является ли он видимым или скрытым, и даже проверить класс, идентификатор и свойства CSS.

Cypress

Cypress — это набор тестов, который делает сквозное тестирование и отладку современных веб-приложений простым и легким.

Мало того, что он выполняет тестирование, инструмент также записывает состояние для каждого выполненного теста. Вы можете вернуться к каждому из этих состояний и сравнить, как все изменилось между ними, что также делает отладку для веб-приложений более интуитивной.

WebDriverIO

Среда автоматизации тестирования Node.js. Он поддерживает множество библиотек JavaScript, таких как React.js, Vue и Angular.

Поскольку он основан на W3C WebDriver и Chrome DevTools, стандартном и общепринятом протоколе, тест может выполняться локально или в облачной службе, такой как SauceLab, BrowserStack и TestingBot.

Selenium

Selenium — это своего рода основа инструментов автоматического тестирования браузеров. На самом деле он не предоставляет утилиты тестирования или фреймворка, но может быть расширен для его создания.

Фактически, многие тестовые фреймворки, приложения или сервисы, включая некоторые из инструментов, находящихся в этом списке, основаны на драйверах Selenium.

Всем успешной работы и творчества!