включить конфиденциальность сертификата что это

Как перенести электронную подпись из реестра Windows на Mac

Инструкция для тех, кто уже выпустил электронную подпись, установил в реестр компьютера на Windows, а теперь хочет работать с ней на macOS. Давайте по шагам.

Шаг 1. Установить КриптоПро на мак

КриптоПро — это такая программа, которая поможет вашему маку работать с электронной подписью.

Пройдите по ссылке, зарегистрируйтесь и скайчайте сертифицированную версию 4.0 для macOS.

Откройте на маке Загрузки → двойным нажатием распакуйте скачанный архив macos-uni.tgz → откройте распакованную папку macos-uni.

В папке найдите файл с расширением dmg → кликните на него 2 раза. В новом окне нажмите правой кнопкой мыши на файл с расширением mpkg → Открыть.

В предупреждающем окне тоже «Открыть».

→ Продолжить → Продолжить → Принять → останавливаетесь на шаге «Тип установки». На нём важно поставить галочку в поле «CPR ORSA».

Продолжить → Установить → КриптоПро установлена.

Шаг 2. Перенести сертификат с Windows на мак

Например, если сертификат установлен в реестре на компьютере с Windows.

Сначала сертификат нужно оттуда «вытащить» в формате pfx.

Для этого на компьютере с Windows найдите приложение «Выполнить».

Зайдите в него и наберите в строке certmgr.msc → OK.

Личное → Сертификаты → Находите нужный сертификат Контура → Кликните по нему 2 раза. Чтобы выбрать правильный сертификат, можете ориентироваться на дату его действия.

В появившемся окне зайдите на вкладку Состав → Копировать в файл.

→ Да, экспортировать закрытый ключ → Далее.

А тут отметьте галочками поля «Включить по возможности все сертификаты в путь сертификации», «Экспортировать расширенные свойства» и «Включить конфиденциальность сертификата» → Далее.

Лучше придумать пароль, пусть даже несложный → Далее.

Назовите свой сертификат любым именем на латинском → Далее.

А если выпадет окошко с вводом пароля, то придётся вспомнить пароль, который вы устанавливали на сам сертификат ещё при его выпуске. Это не тот пароль, который вы придумывали пару шагов назад — он понадобится позже.

Но перед этим в местах, выделенных жирным, вставьте нужное.

Путь до pfx получается хитро — нажмите на ваш сертификат правой кнопкой → зажмите cntrl и alt одновременно → в выпадающем меню появится команда «Скопировать путь до…». Она вам и нужна, нажимайте.

Пароль — тот, что вы устанавливали пару шагов назад на Windows.

Если всё хорошо, то на экране терминала появится: «certificates imported successfully».

Шаг 3. Установить расширение в браузер

Работать с электронной подписью в Эльбе можно только в Сhrome, Opera или Firefox. Но перед этим нужно установить расширение и Плагин по ссылке.

После этого зайдите в Эльбу → Реквизиты → Электронная подпись для отправки отчётности → Выбрать действующий сертификат → всё должно найтись и заработать 🤞🏻

Статья актуальна на 01.02.2021

Получайте новости и обновления Эльбы

Подписываясь на рассылку, вы соглашаетесь на обработку персональных данных и получение информационных сообщений от компании СКБ Контур

Цифровой сертификат безопасности: для чего это нужно?

SSL (Secure Socket Layer) — протокол шифрования данных, которыми обмениваются клиент и сервер, — стал наиболее распространённым методом защиты в Интернете. Некогда он был разработан компанией Netscape. Безопасный обмен обеспечивается за счёт шифрования и аутентификации цифрового сертификата. Цифровой сертификат — файл, который уникальным образом идентифицирует серверы. Обычно цифровой сертификат подписывается и заверяется специализированными центрами. Их называют центрами сертификации или удостоверяющими центрами.

Что такое SSL-сертификат?

Таким образом, назначение SSL-сертификата — обеспечить безопасное соединение между сервером и браузером пользователя, надёжно защитить данные от перехвата и подмены. Сертификат используется для шифрования данных и идентификации сайта при установлении защищённого соединения HTTPS.

Информация передаётся в зашифрованном виде, и расшифровать её можно только с помощью специального ключа, являющегося частью сертификата. Тем самым гарантируется сохранность данных. Посетители сайта вправе ожидать, что защита их информации, если она важная, будет обеспечена с помощью SSL-сертификата. Они могут покинуть ваш сайт, если видят, что он не защищён. Если сайт имеет SSL-сертификат, то в строке состояния браузера отображается значок в виде замка.

— Пользователь заходит на защищённый сайт;

— Выполняется проверка DNS и определение IP-адреса хоста веб-сайта;

— Запись веб-сайта найдена, переход на веб-сервер хоста;

— Запрос безопасного SSL-соединения с хоста веб-сайта;

— Хост отвечает валидным SSL-сертификатом;

— Устанавливается защищённое соединение, передаваемые данные шифруются.

Защита для бизнеса и клиентов

SSL-сертификаты используют не только банки и финансовые организации, платёжные системы и такие государственные порталы, как сайт Федеральной налоговой службы (ФНС) и gosuslugi.ru, но также интернет-магазины и даже частные лица и индивидуальные предприниматели.

Какую выгоду даёт использование SSL-сертификата бизнесу? Поскольку при использовании сертификатов и протокола SSL принимаемые и отправляемые при посещении сайтов данные шифруются, применяется процедура аутентификации, это даёт пользователям определенную уверенность в том, что вводимые ими персональные данные, такие как номера телефонов и банковских карт, не попадут не в те руки. Благодаря своей уникальности SSL-сертификаты также значительно затрудняют использование кибермошенниками фишинговых схем.

Владелец сайта также может не беспокоиться о том, что данные клиентов утекут на сторону в результате перехвата или атаки типа «человек посередине», и репутация бизнеса и даже дальнейшее существование компании окажется под угрозой.

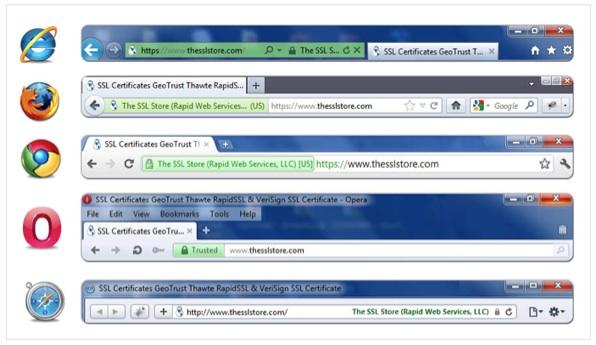

1. Стандартный HTTP заменяется на HTTPS. Это говорит о том, что в соединении между сервером и браузером используется SSL.

2. Адресная строка становится зелёной, показывая, что на веб-сайте используется Extended Validation SSL.

3. Жёлтый замок с закрытой дужкой означает, что соединение между сервером и браузером защищено. Если замок открыт или отсутствует, то соединение не использует SSL.

4. В случае использования сертификата Extended Validation SSL, в адресной строке показывается название компании.

SSL-сертификат гарантирует защиту всей информации, которой сайт обменивается с браузером пользователя. И тем самым защищает ваш бизнес. Это особенно важно при финансовых операциях, онлайновых транзакциях. Косвенные выгоды — рост доверия к вашему бизнесу, увеличение продаж, защита деловой информации.

В конечном счёте SSL-сертификат помогает завоевать доверие клиентов. Если они знают, что их информация защищена, то с большей вероятностью захотят иметь дело с вашей компанией.

По данным исследования, проведённого компанией GlobalSign, 84% пользователей не стали бы делать покупки на сайте без защищённого соединения. 48% проверяют перед вводом персональных данных, насколько безопасен сайт.

Значок замка и буквы HTTPS в URL вашего сайта говорят о его безопасности. А зелёная адресная строка сайта с сертификатом Extended Validation SSL — ещё более верное свидетельство надёжности ресурса. Посетители будут знать, что зашли именно на тот сайт, и вводимая ими информация останется приватной.

Кроме того, сайты, подтверждённые сертификатами, занимают более высокие позиции в результатах выдачи поисковых систем по сравнению с конкурентами без SSL. В 2014 году компания Google объявила о том, что будет учитывать использование HTTPS (буква S как раз и обозначает применение SSL-сертификата) при ранжировании сайтов. То есть, если у сайта нет SSL-сертификата, он не займёт высокие позиции в результатах поисковой выдачи и не сможет привлечь большого числа посетителей.

Где купить SSL-сертификат?

Как правило, партнёры имеют договоры с разными удостоверяющими центрами, что позволяет подобрать оптимальный по цене (в рублях) и характеристикам сертификат, получить скидки и помощь опытных специалистов при выборе сертификата и установке его на сервер. Для ряда клиентов важен бренд, название компании в сертификате.

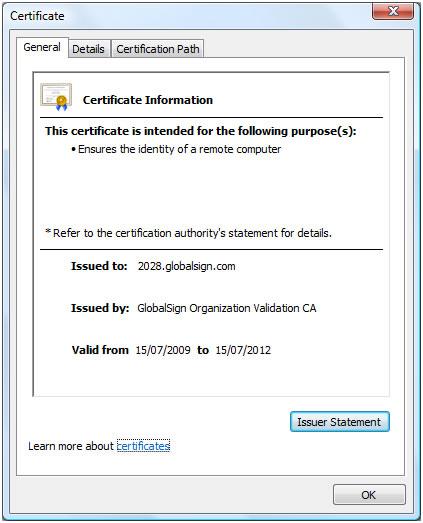

Чтобы увидеть детальную информацию о SSL-сертификате, пользователю достаточно щёлкнуть мышью на значке замка и выбрать в меню «Просмотр сертификата». Браузеры могут различаться, но сертификат всегда содержит одну и ту же информацию.

Не все SSL-сертификаты платные. Например, при регистрации домена или покупке хостинга, клиенты REG.RU могут получить SSL-сертификат бесплатно. Также приятный бонус доступен при подключении к «Яндекс.Кассе». Стоит отметить, что бесплатный сертификат выдаётся на один год.

По данным Netkraft, в 2015 году около трети SSL-сертификатов в мире было выдано компанией Symantec, опередившей GoDaddy на 10%. На первую тройку удостоверяющих центров (CA) приходится свыше 3/4 используемых в Интернете SSL–сертификатов.

Выдаёт SSL-сертификат удостоверяющий центр — независимая сторона, проверяющая достоверность указанных в сертификате сведений: действительно ли доменное имя принадлежит компании или физическому лицу, на которые оно зарегистрировано; подлинность сайта, для которого был выпущен SSL-сертификат и др.

Уровни проверки SSL-сертификатов

Следующий уровень — сертификат OV (Organization validation) для организаций, применяемый для проверки связи между доменным именем, хозяином домена и использующей сертификат компанией. То есть такой сертификат удостоверяет не только доменное имя, но и то, что сайт принадлежит действительно существующей организации.

Для более качественной проверки компании и её полномочий на приобретение сертификатов используются так называемые сертификаты с расширенной проверкой — EV (Extended validation). Это самый престижный вид сертификатов. Такие сертификаты вызывают больше всего доверия. Например, DigiCert, один из ведущих удостоверяющих центров, продаёт сертификаты OV и EV. Партнёры GlobalSign предлагают SSL-сертификаты разного уровня, включая самый высокий.

После установки сертификата расширенной проверки адресная строка в браузере становится зелёной — это визуальный индикатор надёжности сайта. В таком сертификате указано название организации и название удостоверяющего центра, выпустившего сертификат.

Эта схема показывает доли сертификатов DV, OV и EV у основных удостоверяющих центров. Сертификаты DV составляют около 70% от сертификатов всех типов, на EV приходится менее 5%.

Бывают сертификаты для одного, нескольких доменов (SAN) и сертификаты для всех прямых поддоменов выбранного домена (Wildcard).

SSL-сертификаты в России

REG.RU и один из старейших международных удостоверяющих центров GlobalSign запустили программу популяризации защищённой передачи данных в Интернете. Она рассчитана как на владельцев интернет-ресурсов, так и на рядовых пользователей из России и СНГ.

Вместе с GlobalSign мы намерены сформировать культуру защищённой передачи информации. Ключевой элемент программы — повышение доступности технологий SSL и предоставление владельцам сайтов актуальных инструментов защиты.

На SSL-сертификаты обратили внимание и в руководстве страны. По информации СМИ, в России может быть создан собственный государственный удостоверяющий центр для их выдачи. Как сообщается, такая работа уже идёт. Но для этого придётся обязать производителей браузеров предустанавливать в свои продукты специальный корневой сертификат.

Так в чём ценность HTTPS и SSL? Зачем это нужно, когда посетителям сайта не требуется вводить конфиденциальную информацию или осуществлять платежи? Хотя бы затем, чтобы повыше подняться в результатах поиска. Да и доверие пользователей — фактор, который нельзя сбрасывать со счетов. Технически дополнить сайт SSL несложно, да и финансово это необременительно. SSL-сертификат — простой и экономичный способ защитить ваш сайт и онлайн-транзакции, сделать его более безопасным для пользователей. Сегодня SSL стал одной из самых важных мер обеспечения безопасности сайтов и признанным во всём мире отраслевым стандартом.

Устранение распространенных проблем с сертификатами PKI Azure Stack Hub

Сведения в этой статье помогут вам определить и устранить распространенные проблемы с сертификатами PKI Azure Stack Hub. Вы можете выявлять проблемы, проверяя PKI-сертификаты Azure Stack Hub с помощью средства проверки готовности Azure Stack Hub. Это средство проверяет, соответствуют ли сертификаты требованиям PKI к развертыванию и смене секретов Azure Stack Hub, и записывает результаты в файл report.json.

HTTP-список CRL — предупреждение

Дата_выпуска — сертификат не содержит CRL HTTP в расширении CDP.

Исправление — проблема не связана с блокировкой. Azure Stack требуется HTTP CRL для проверки отзыва в соответствии с требованиями сертификата инфраструктуры открытых ключей (PKI) центра Azure Stack. В сертификате не обнаружен HTTP-список отзыва сертификатов. Чтобы убедиться в том, что проверка отзыва сертификатов работает, центр сертификации должен выдать сертификат с HTTP-списком CRL в расширении CDP.

HTTP-список отзыва сертификатов — сбой

Исправление — проблема с блокировкой. Azure Stack требуется подключение к HTTP-списку отзыва сертификатов для проверки отзыва в соответствии с портами публикации Azure Stack и URL-адресами (исходящие).

Шифрование PFX-файлов

Проблема. Алгоритм шифрования PFX-файлов не соответствует TripleDES-SHA1.

Чтение PFX-файла

Предупреждение. Пароль защищает только конфиденциальные сведения в сертификате.

Исправление. Экспортируйте PFX-файлы с необязательным параметром Включить конфиденциальность сертификата.

Проблема. Недопустимый PFX-файл.

Исправление. Повторно экспортируйте сертификат, выполнив действия, описанные в статье Подготовка сертификатов PKI Azure Stack Hub для развертывания или смены секретов.

Алгоритм подписи

Проблема. Алгоритм подписи — SHA1.

Исправление. Выполните шаги, описанные в статье о создании запроса на подписывание сертификатов (CSR) Azure Stack Hub, чтобы повторно создать такой запрос с использованием алгоритма подписи SHA256. Затем отправьте CSR в центр сертификации, чтобы он повторно выдал сертификат.

Закрытый ключ

Проблема. Закрытый ключ отсутствует или не содержит атрибут локального компьютера.

Исправление. Повторно экспортируйте сертификат из компьютера, создавшего CSR, выполнив инструкции из раздела Подготовка сертификатов к развертыванию. Эти действия включают экспорт из хранилища сертификатов на локальном компьютере.

Цепочка сертификатов

Проблема. Цепочка сертификатов не полная.

Исправление. Сертификаты должны содержать завершенную цепочку сертификатов. Повторно экспортируйте сертификат, выполнив действия, описанные в статье о подготовке PKI-сертификатов Azure Stack Hub к развертыванию, и выберите параметр Включить по возможности все сертификаты в путь сертификации.

DNS-имена

Исправление. Выполните шаги, описанные в статье о создании запроса на подпись сертификатов Azure Stack Hub, чтобы повторно создать CSR с правильным DNS-именем для поддержки конечных точек Azure Stack Hub. Повторно отправьте CSR в центр сертификации. Затем экспортируйте сертификат с компьютера, создавшего CSR, выполнив инструкции, описанные в статье о подготовке PKI-сертификатов Azure Stack Hub к развертыванию.

Использование ключа

Проблема. В свойстве «Использование ключа» отсутствует атрибут цифровой подписи или шифрования ключей, либо в свойстве «расширенное использование ключа» отсутствует атрибут проверки подлинности сервера или проверки подлинности клиента.

Исправление. Выполните инструкции, приведенные в статье о создании запроса на подписывание сертификатов Azure Stack Hub, чтобы повторно создать CSR с правильными атрибутами использования ключа. Повторно отправьте запрос CSR в центр сертификации и убедитесь, что шаблон сертификата не перезаписывает свойство «Использование ключа» в запросе.

Размер ключа

Проблема. Размер ключа меньше 2048.

Исправление. Выполните действия, описанные в статье о создании запроса на подписывание сертификатов Azure Stack Hub, чтобы повторно создать CSR с ключом правильной длины (2048), а затем снова отправьте CSR в центр сертификации.

Порядок в цепочке

Проблема. Неверный порядок в цепочке сертификатов.

Другие сертификаты

Проблема. Пакет PFX содержит сертификаты, не являющиеся конечными или частью цепочки сертификатов.

Исправление. Повторно экспортируйте сертификат, выполнив действия, описанные в статье о подготовке PKI-сертификатов Azure Stack Hub к развертыванию, и выберите параметр Включить по возможности все сертификаты в путь сертификации. Убедитесь, что для экспорта выбран только конечный сертификат.

Устранение распространенных неполадок с упаковкой

AzsReadinessChecker содержит вспомогательный командлет Repair-AzsPfxCertificate, который может импортировать и экспортировать PFX-файл для исправления распространенных проблем с созданием пакетов, включая следующие:

Repair-AzsPfxCertificate не подходит для случаев, когда нужно создать новый запрос CSR и повторно выпустить сертификат.

Предварительные требования

На компьютере, на котором запущено средство, должны быть установлены следующие обязательные компоненты:

Необходимо установить Windows 10 или Windows Server 2016 и обеспечить подключение к Интернету.

Необходимо установить PowerShell 5.1 или более поздней версии. Чтобы проверить используемую версию, выполните следующий командлет PowerShell и проверьте значения Major (основной номер версии) и Minor (дополнительный номер версии):

Импорт и экспорт имеющегося PFX-файла

На компьютере, который соответствует всем предварительным требованиям, откройте командную строку PowerShell с повышенными правами и выполните следующую команду, чтобы установить средство проверки готовности Azure Stack Hub:

В командной строке PowerShell выполните указанный ниже командлет, чтобы задать пароль PFX-файла. При появлении запроса введите пароль.

В командной строке PowerShell выполните следующую команду, чтобы экспортировать новый PFX-файл:

После завершения работы средства проверьте выходные данные, чтобы убедиться в успешном выполнении: