виртуальный канал ethernet что это

Виртуальный канал Ethernet (L2VPN)

Данная услуга позволяет эффективно организовать взаимодействие двух сайтов клиента по Ethernet в рамках единого широковещательного домена.

Услуга Виртуальный канал Ethernet полностью прозрачна для трафика пользователей и предоставляет соединение точка-точка или точка-агрегированный узел передачи, между офисами пользователей и точкой доступа опорной сети Трунетворк используя MPLS инфраструктуру. Каждое соединение имеет 100% резервирование и собственный выделенный маршрут, доступность опорной сети составляет 99,99%.

Существуют следующие варианты организации услуги:

Передача осуществляется у всех выделенных частных линий Ethernet по отдельным интерфейсам. Агрегированная передача также возможна.

Со стороны клиента как маркированные так и немаркированные кадры принимаются и передаются неизменными до MTU относящемуся к данному каналу. На сетевом оборудовании, которое не имеет информации об L2CPs со стороны клиента осуществляется передача прозрачного Ethernet. Передача осуществляется без дополнительных запросов.

Следующие протоколы могут передаваться по умолчанию: STP, RSTP, CDP.

Виртуальный канал Ethernet не подразумевает использование классов обслуживания и повторной передачи пакетов. Превышение гарантированной скорости передачи невозможно в связи с особенностями данной технологии. Качество передачи не зависит от размеров передаваемых кадров.

CIR равен заказанной емкости.

Последние мили могут бут организованны различными способами, включая волоконно-оптический кабель. Каждое соединение имеет основной и дополнительный маршрут. Последние мили могут быть зарезервированы по отдельному запросу клиента. Также в дополнение к организации последней мили Трунетворк предлагает поставку оконечного клиентского оборудования. По предварительному запросу пользователь может установить собственное оборудование.

Кроме того услуга обладает следующими характеристиками:

Для получения дополнительной информации и подключения услуг свяжитесь с нами по телефону:

или воспользуйтесь формой на сайте:

или оставьте ваш номер телефона, и с вами свяжется наш специалист:

Оставьте свой номер.

Мы перезвоним, ответим на вопросы и подключим услугу.

Ваше сообщение отправлено.

Мы перезвоним вам в ближайшее время

Виртуальный выделенный канал

Качественное Интернет-соединение и скорость передачи данных имеют сегодня первостепенное значение, поскольку дают компании взаимодействовать с заказчиками, клиентами и поставщиками в режиме онлайн. С целью получения высокоскоростного соединения лучше использовать виртуальный выделенный канал. Он обеспечивает не только надежное, но и безопасное соединение, гарантирующее конфиденциальность передаваемой информации.

Гарантированная скорость выделенного сетевого канала

Внимание! данная услуга доступна пользователям хостинга Cloud4box только с заказом сервера.

Услуга аренды сетевого канала

Наша компания Cloud4box — Интернет-провайдер, который оказывает широкий спектр услуг, включающий в себя предоставление выделенного канала для объединения ДАТА-центров и головного офиса фирмы. Современное техническое оснащение, использование инновационной инфраструктуры и построение сложных архитектурных сетей, обеспечивает высокоскоростное считывание информации.

При заказе услуги аренды сетевого канала передачи данных каждый клиент получает возможность подключить свою корпоративную сеть к Интернету, безопасно обмениваться информацией между своими ведомствами, а также создать корпоративную IP-телефонию. Такая технология обеспечивает связь в режиме 24/7, гарантируя безопасность от несанкционированного доступа извне, а также позволяя уверенно соединить все филиалы организации в единую систему.

Преимущества аренды выделенного канала в Cloud4box

Обращаясь к нам, клиент получает уникальную возможность осуществить прямое подключение Интернет-проекта от DATA-центра к точке обмена трафиком ММТС-9, а также к главным магистральным провайдерам.

Заказывая интернет-канал, каждый клиент будет иметь круглосуточный доступ к выделенному серверу, а также высокую пропускную способность. Мы – ответственная компания, которая всегда отвечает за качество оказываемых услуг, поэтому заказчики получают уверенность в надежности, высокой скорости и безопасности передаваемых данных.

Условия оказания услуг «Виртуальный выделенный канал Ethernet» и «Виртуальный выделенный канал Ethernet с двойным тэгированием (Q-n-Q)»

к договору № д-13-2912

от «15» ноября 2013 г.

оказания услуг «Виртуальный выделенный канал Ethernet»

Настоящие Условия регулируют отношения между Корпорацией и Клиентом при организации и оказании услуги «Виртуальный выделенный канал Ethernet» (далее именуется – Услуга EVLL) и «Виртуальный выделенный канал Ethernet с двойным тэгированием (Q-n-Q)» (далее именуется – Услуга EVLL Q-n-Q), совместно именуемых Услуги, в рамках заключенного между Корпорацией и Клиентом Договора об оказании услуг связи и описывают организационно-техническую политику Корпорации при оказании Услуг.

1.2. При объединении офисов с небольшим количеством сетевых рабочих станций (до 30), Клиент может обойтись без установки маршрутизаторов в своих помещениях (на своих объектах). В случае большого количества рабочих станций в офисе Клиента (более 30) необходимо устанавливать маршрутизатор между ЛВС и оконечным Оборудованием Корпорации.

1.3. Для предоставления Услуг используются отдельные порты Ethernet на оконечном Оборудовании Корпорации.

1.5. При организации на базе Услуги EVLL виртуальной частной сети Клиента по схеме «звезда» или предоставлении Услуги EVLL совместно с другими услугами передачи данных Корпорации Клиенту может быть предоставлен один транковый порт Ethernet 802.1Q (с поддержкой VLAN). В этом случае каждому каналу (в центре звезды) или услуге будет соответствовать определенный номер VLAN (VLAN ID) в физическом стыке Ethernet.

1.6. Услуга EVLL Q-n-Q предоставляется в случае, если Клиенту необходима организация в одном виртуальном канале нескольких виртуальных сетей (VLAN) для разграничения трафика между сегментами одной ЛВС или предоставления различных услуг связи своим Клиентам. При этом данные VLAN Клиент назначает самостоятельно с помощью VLAN ID. Для организации Услуги EVLL Q-n-Q используется отдельный порт на оконечном Оборудовании Корпорации. Услуга EVLL Q-n-Q может быть организована в транковый порт Ethernet 802.1Q (с поддержкой VLAN) только в случае организации режима Q-n-Q со стороны оборудования Клиента. Организация режима Q-n-Q на транковом порту Ethernet 802.1Q (с поддержкой VLAN) со стороны оборудования Корпорации невозможна.

2. Технические характеристики Услуг.

2.1. Услуги предоставляются на скоростях от 1 Мбит/с до 1 Гбит/с.

2.2. Стандартные скорости каналов и сетевые интерфейсы при предоставлении Услуг приведены в Таблице 1.

Каналы связи L2 и L3 VPN — Отличия физических и виртуальных каналов разного уровня

С доброй улыбкой теперь вспоминается, как человечество с тревогой ожидало в 2000 году конца света. Тогда этого не случилось, но зато произошло совсем другое событие и тоже очень значимое.

Исторически, в то время мир вошел в настоящую компьютерную революцию v. 3.0. – старт облачных технологий распределенного хранения и обработки данных. Причем, если предыдущей «второй революцией» был массовый переход к технологиям «клиент-сервер» в 80-х годах, то первой можно считать начало одновременной работы пользователей с использованием отдельных терминалов, подключенных к т.н. «мейнфреймам» (в 60-х прошлого столетия). Эти революционные перемены произошли мирно и незаметно для пользователей, но затронули весь мир бизнеса вместе с информационными технологиями.

При переносе IT-инфраструктуры на облачные платформы и удаленные ЦОД (центры обработки данных) ключевым вопросом сразу же становится организация надежных каналов связи от клиента к дата-центрам. В Сети нередко встречаются предложения провайдеров: «физическая выделенная линия, оптоволокно», «канал L2», «VPN» и так далее… Попробуем разобраться, что за этим стоит на практике.

Каналы связи – физические и виртуальные

1. Организацией «физической линии» или «канала второго уровня, L2» принято называть услугу предоставления провайдером выделенного кабеля (медного или оптоволоконного), либо радиоканала между офисами и теми площадками, где развернуто оборудование дата-центров. Заказывая эту услугу, на практике скорее всего вы получите в аренду выделенный оптоволоконный канал. Это решение привлекательно тем, что за надежную связь отвечает провайдер (а в случае повреждения кабеля самостоятельно восстанавливает работоспособность канала). Однако, в реальной жизни кабель на всем протяжении не бывает цельным – он состоит из множества соединенных (сваренных) между собой фрагментов, что несколько снижает его надежность. На пути прокладки оптоволоконного кабеля провайдеру приходится применять усилители, разветвители, а на оконечных точках – модемы.

В маркетинговых материалах к уровню L2 (Data-Link) сетевой модели OSI или TCP/IP это решение относят условно – оно позволяет работать как бы на уровне коммутации фреймов Ethernet в LAN, не заботясь о многих проблемах маршрутизации пакетов на следующем, сетевом уровне IP. Есть, например, возможность продолжать использовать в клиентских виртуальных сетях свои, так называемые «частные», IP-адреса вместо зарегистрированных уникальных публичных адресов. Поскольку использовать частные IP-адреса в локальных сетях очень удобно, пользователям были выделены специальные диапазоны из основных классов адресации:

Примечание: NAT – Network Address Translation (механизм замены сетевых адресов транзитных пакетов в сетях TCP/IP, применяется для маршрутизации пакетов из локальной сети клиента в другие сети/Интернет и в обратном направлении – вовнутрь LAN клиента, к адресату).

У этого подхода (а мы говорим о выделенном канале) есть и очевидный недостаток – в случае переезда офиса клиента, могут быть серьезные сложности с подключением на новом месте и возможна потребность в смене провайдера.

Утверждение, что такой канал значительно безопаснее, лучше защищен от атак злоумышленников и ошибок низкоквалифицированного технического персонала при близком рассмотрении оказывается мифом. На практике проблемы безопасности чаще возникают (или создаются хакером умышленно) прямо на стороне клиента, при участии человеческого фактора.

2. Виртуальные каналы и построенные на них частные сети VPN (Virtual Private Network) распространены широко и позволяют решить большинство задач клиента.

Предоставление провайдером «L2 VPN» предполагает выбор из нескольких возможных услуг «второго уровня», L2:

VLAN – клиент получает виртуальную сеть между своими офисами, филиалами (в действительности, трафик клиента идет через активное оборудование провайдера, что ограничивает скорость);

Соединение «точка-точка» PWE3 (другими словами, «эмуляция сквозного псевдопровода» в сетях с коммутацией пакетов) позволяет передавать фреймы Ethernet между двумя узлами так, как если бы они были соединены кабелем напрямую. Для клиента в такой технологии существенно, что все переданные фреймы доставляются до удалённой точки без изменений. То же самое происходит и в обратном направлении. Это возможно благодаря тому, что фрейм клиента приходя на маршрутизатор провайдера далее инкапсулируется (добавляется) в блок данных вышестоящего уровня (пакет MPLS), а в конечной точке извлекается;

Примечание: PWE3 – Pseudo-Wire Emulation Edge to Edge (механизм, при котором с точки зрения пользователя, он получает выделенное соединение).

MPLS – MultiProtocol Label Switching (технология передачи данных, при которой пакетам присваиваются транспортные/сервисные метки и путь передачи пакетов данных в сетях определяется только на основании значения меток, независимо от среды передачи, используя любой протокол. Во время маршрутизации новые метки могут добавляться (при необходимости) либо удаляться, когда их функция завершилась. Содержимое пакетов при этом не анализируется и не изменяется).

Примечание: VPLS – Virtual Private LAN Service (механизм, при котором с точки зрения пользователя, его разнесенные географически сети соединены виртуальными L2 соединениями).

MAC – Media Access Control (способ управления доступом к среде – уникальный 6-байтовый адрес-идентификатор сетевого устройства (или его интерфейсов) в сетях Ethernet).

3. В случае развертывания «L3 VPN» сеть провайдера в глазах клиента выглядит подобно одному маршрутизатору с несколькими интерфейсами. Поэтому, стык локальной сети клиента с сетью провайдера происходит на уровне L3 сетевой модели OSI или TCP/IP.

Публичные IP-адреса для точек стыка сетей могут определяться по согласованию с провайдером (принадлежать клиенту либо быть полученными от провайдера). IP-адреса настраиваются клиентом на своих маршрутизаторах с обеих сторон (частные – со стороны своей локальной сети, публичные – со стороны провайдера), дальнейшую маршрутизацию пакетов данных обеспечивает провайдер. Технически, для реализации такого решения используется MPLS (см. выше), а также технологии GRE и IPSec.

Примечание: GRE – Generic Routing Encapsulation (протокол тунеллирования, упаковки сетевых пакетов, который позволяет установить защищенное логическое соединение между двумя конечными точками – с помощью инкапсуляции протоколов на сетевом уровне L3).

IPSec – IP Security (набор протоколов защиты данных, которые передаются с помощью IP. Используется подтверждение подлинности, шифрование и проверка целостности пакетов).

Важно понимать, что современная сетевая инфраструктура построена так, что клиент видит только ту ее часть, которая определена договором. Выделенные ресурсы (виртуальные серверы, маршрутизаторы, хранилища оперативных данных и резервного копирования), а также работающие программы и содержимое памяти полностью изолированы от других пользователей. Несколько физических серверов могут согласованно и одновременно работать для одного клиента, с точки зрения которого они будут выглядеть одним мощным серверным пулом. И наоборот, на одном физическом сервере могут быть одновременно созданы множество виртуальных машин (каждая будет выглядеть для пользователя подобно отдельному компьютеру с операционной системой). Кроме стандартных, предлагаются индивидуальные решения, которые также соответствует принятым требованиям относительно безопасности обработки и хранения данных клиента.

При этом, конфигурация развернутой в облаке сети «уровня L3» позволяет масштабирование до практически неограниченных размеров (по такому принципу построен Интернет и крупные дата-центры). Протоколы динамической маршрутизации, например OSPF, и другие в облачных сетях L3, позволяют выбрать кратчайшие пути маршрутизации пакетов данных, отправлять пакеты одновременно несколькими путями для наилучшей загрузки и расширения пропускной способности каналов.

В то же время, есть возможность развернуть виртуальную сеть и на «уровне L2», что типично для небольших дата-центров и устаревших (либо узко-специфических) приложений клиента. В некоторых таких случаях, применяют даже технологию «L2 over L3», чтобы обеспечить совместимость сетей и работоспособность приложений.

Подведем итоги

На сегодняшний день задачи пользователя/клиента в большинстве случаев могут быть эффективно решены путём организации виртуальных частных сетей VPN c использованием технологий GRE и IPSec для безопасности.

Нет особого смысла противопоставлять L2 и L3, равно как нет смысла считать предложение канала L2 лучшим решением для построения надёжной коммуникации в своей сети, панацеей. Современные каналы связи и оборудование провайдеров позволяют пропускать громадное количество информации, а многие выделенные каналы, арендуемые пользователями, на самом деле – даже недогружены. Разумно использовать L2 только в особенных случаях, когда этого требует специфика задачи, учитывать ограничения возможности будущего расширения такой сети и проконсультироваться со специалистом. С другой стороны, виртуальные сети L3 VPN, при прочих равных условиях, более универсальны и просты в эксплуатации.

В этом обзоре кратко перечислены современные типовые решения, которые используют при переносе локальной IT-инфраструктуры в удаленные центры обработки данных. Каждое из них имеет своего потребителя, достоинства и недостатки, правильность выбора решения зависит от конкретной задачи.

В реальной жизни, оба уровня сетевой модели L2 и L3 работают вместе, каждый отвечает за свою задачу и противопоставляя их в рекламе, провайдеры откровенно лукавят.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Виртуализация сети

Интенсив по Виртуализации VMware vSphere 7

Самое важное про виртуализацию и VMware vSphere 7 в 2-х часовом онлайн-интесиве от тренера с 30 летним стажем. Для тех, кто начинает знакомство с виртуализацией и хочет быстро погрузиться в предметную область и решения на базе VMware

Понимание виртуальных сетей

Виртуализация усложняет проектирование протоколов, сетей и устранение неполадок, так зачем же виртуализировать? Причины, как правило, сводятся к разделению нескольких потоков трафика в одной физической сети. Это может показаться подозрительно похожим на другую форму мультиплексирования, потому что это еще одна форма мультиплексирования. Основные различия между рассмотренными до сих пор формами мультиплексирования и виртуализацией заключаются в следующем:

Рассмотренные до этого момента методы мультиплексирования были сосредоточены на том, чтобы позволить нескольким устройствам использовать одну физическую сеть (или набор проводов), позволяя каждому устройству взаимодействовать с любым другим устройством (при условии, что они знают друг о друге с точки зрения достижимости). Виртуализация направлена на разбиение одной физической сети на несколько доменов достижимости, где каждое устройство в домене достижимости может взаимодействовать с любым другим устройством в том же домене достижимости, но устройства не могут связываться между доменами достижимости (если нет какой-либо точки соединения между достижимостью домены).

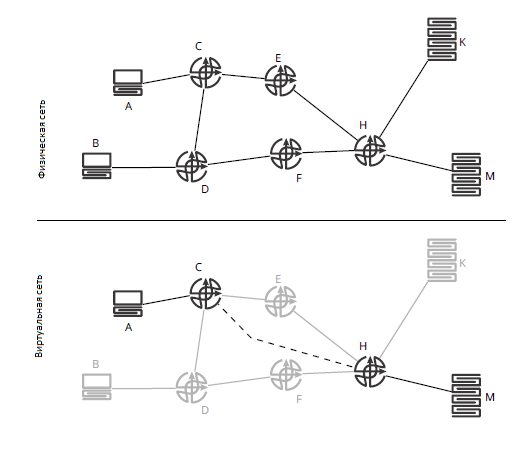

На рисунке 1 показана сеть с виртуальной топологией, расположенной поверх физической топологии.

На рисунке 1 виртуальная топология была создана поверх физической сети, с виртуальным каналом [C,H], созданным для передачи трафика по сети. Чтобы создать виртуальную топологию, C и H должны иметь некоторую локальную информацию пересылки, отделяющую физическую топологию от виртуальной топологии, которая обычно проходит либо через E, либо через D. Это обычно принимает форму либо специального набора записей виртуального интерфейса в локальной таблице маршрутизации, либо таблицы виртуальной маршрутизации и пересылки (VRF), содержащей только информацию о виртуальной топологии.

Рассмотрение потока пакетов через виртуальную топологию может быть полезно для понимания этих концепций. Как бы выглядел поток пакетов, если бы C и H имели виртуальные интерфейсы? Рисунок 2 демонстрирует это.

На рисунке 2 процесс пересылки выполняется следующим образом:

Если C и H используют VRF, а не туннельные интерфейсы, процесс в предыдущем списке изменяется на шагах 2 и 8. На шаге 2 C будет искать M как пункт назначения в VRF, связанном каналом [A, C]. Когда C обнаруживает, что трафик к M должен пересылаться через виртуальную топологию через H, он помещает внешний заголовок в пакет и снова обрабатывает пакет на основе этого внешнего заголовка через базовый VRF или, скорее, таблицу маршрутизации, представляющую физическую топологию. Когда H получает пакет, он удаляет внешний заголовок и снова обрабатывает пакет, используя VRF, к которому подключен M, для поиска информации, необходимой для пересылки трафика в его конечный пункт назначения. В этом случае интерфейс туннеля заменяется отдельной таблицей пересылки; вместо того, чтобы обрабатывать пакет через одну и ту же таблицу дважды с использованием двух разных адресатов, пакет обрабатывается через две разные таблицы пересылки.

Термин туннель имеет много различных определений; в этих статьях туннель будет использоваться для описания виртуального канала, где внешний заголовок используется для инкапсуляции внутреннего заголовка, и:

Опять же, эти термины используются в некоторой степени взаимозаменяемо и даже очень небрежно в более широком мире сетевой инженерии. На этом фоне пора перейти к вариантам использования, чтобы узнать о наборе проблем, которые необходимо решить виртуализацией.

Предоставление услуг Ethernet по IP-сети.

Хотя приложения не должны создаваться с использованием подключения Ethernet в качестве базового, многие из них это делают. Например:

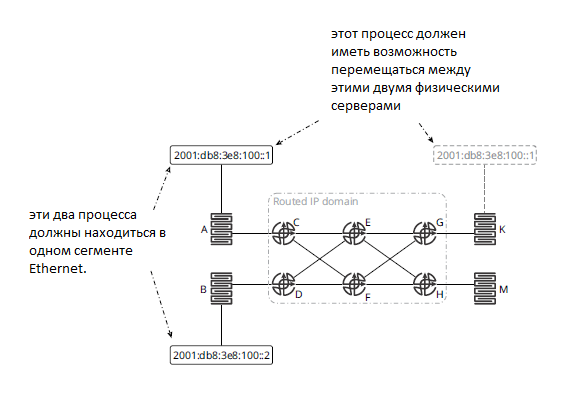

Учитывая сеть, основанную на IP, которая предполагает Ethernet как один из многих транспортных средств, поверх которых будет работать IP, как вы можете обеспечить подключение Ethernet к устройствам, связанным по IP-сети? На рисунке 3 показаны задачи, которые необходимо решить.

На рисунке 3 процесс, работающий на A с IP-адресом 2001:db8:3e8:100::1, должен иметь возможность взаимодействовать со службой, работающей на B с IP-адресом 2001:db8:3e8:100::2, как если бы они находились в одном сегменте Ethernet (две службы должны видеть друг друга в обнаружении соседей и т. д.). Чтобы сделать проблему более сложной, служба на A также должна иметь возможность перемещаться в K без изменения своего локального кэша обнаружения соседей или маршрутизатора по умолчанию. Сама сеть, является маршрутизируемой сетью, работающей под управлением IPv6.

Что необходимо для выполнения требований?

Должен быть способ передачи кадров Ethernet по IP-сети, разделяющей серверы. Обычно это будет своего рода туннельная инкапсуляция, как описано в начале этого раздела. Туннелирование позволило бы принимать кадры Ethernet на C, например, инкапсулированные в какой-то внешний заголовок, чтобы их можно было транспортировать по маршрутизируемой сети. Когда пакет, содержащий кадр Ethernet, достигает D, этот внешний заголовок может быть удален, и кадр Ethernet пересылается локально. С точки зрения D, фрейм имеет локальное происхождение.

Должен быть способ узнать о пунктах назначения, доступных через туннель, и привлечь трафик в туннель. На самом деле это две отдельные, но взаимосвязанные проблемы. Привлечение трафика в туннель может включать запуск второй плоскости управления с ее собственными VRFs или добавление дополнительной информации в существующую плоскость управления об адресах Ethernet Media Access Control (MAC), доступных на каждом пограничном маршрутизаторе.

Может потребоваться перенести маркировку качества обслуживания (QoS) из внутреннего заголовка во внешний заголовок, чтобы трафик обрабатывался правильно при его пересылке.

Виртуальный частный доступ к корпоративной сети.

Почти в каждой организации есть какие-то удаленные сотрудники, либо на полную ставку, либо просто люди, которые перемещаются, и у большинства организаций есть какие-то удаленные офисы, где часть сотрудников работает вдали от главного офиса, чтобы напрямую взаимодействовать с местным организациями в некоторых отраслях, например, с покупателями или поставщиками. Все эти люди по-прежнему нуждаются в доступе к сетевым ресурсам, таким как электронная почта, системы путешествий, файлы и т. д. Эти службы, конечно, не могут быть доступны в общедоступном Интернете, поэтому необходимо предоставить какой-то другой механизм доступа. На рисунке 4 показаны типичное проблемное пространство.

В этом варианте использования есть две основные проблемы:

Таким образом, задача, которую необходимо решить, включает еще две общие проблемы.

Подведем итоги

Два варианта использования, показанные выше, актуализируют два вопроса, которые должно решить каждое решение сетевой виртуализации:

Как трафик инкапсулируется в туннель, чтобы можно было отделить пакеты и информацию плоскости управления от базовой сети?

Примечание

Path MTU Detection (PMTUD) часто плохо определяет MTU инкапсулированных пакетов. Из-за этого часто требуется ручная настройка MTU в точке наложения заголовка туннеля.

Как пункты назначения достигаются через туннель, объявленный через сеть?

В более общих туннельных решениях туннель становится «просто еще одним звеном» в общей топологии сети. Пункты назначения, доступные через туннель, и дополнительная виртуальная связь просто включены как часть плоскости управления, как и любые другие пункты назначения и каналы. В этих решениях существует одна таблица маршрутизации или пересылки в каждом устройстве, и рекурсивный поиск используется для обработки пакета посредством пересылки в точке, где трафик входит в туннель или головной узел туннеля. Трафик привлекается в туннель путем изменения метрик таким образом, чтобы туннель был более желательным путем через сеть для тех пунктов назначения, которые оператор сети хотел бы получить через туннель. Это обычно означает в основном ручные решения проблемы привлечения трафика в туннель, такие как установка метрики туннеля ниже пути, по которому проходит туннель, а затем фильтрация пунктов назначения, объявленных через туннель, чтобы предотвратить объявления пунктов назначения, которые должны быть недоступны через туннель. На самом деле, если пункты назначения, достижимые через туннель, включают конечную точку туннеля (хвост туннеля), может образоваться постоянная петля маршрутизации, или туннель будет циклически переключаться между правильной переадресацией трафика и не переадресацией трафика вообще.

В решениях с overlay и over-the-top развертывается отдельная плоскость управления (или передается отдельная база данных с информацией о доступности для адресатов, достижимых в underlay и overlay в единой плоскости управления). Пункты назначения, доступные через underlay и overlay, помещаются в отдельные таблицы маршрутизации (VRF) на головной станции туннеля, а таблица, используемая для пересылки трафика, основана на некоторой форме системы классификации. Например, все пакеты, полученные на конкретном интерфейсе, могут быть автоматически помещены в оверлейный туннель, или все пакеты с определенным классом обслуживания, установленным в их заголовках пакетов, или весь трафик, предназначенный для определенного набора пунктов назначения. Механизмы полного наложения и верхней виртуализации обычно не полагаются на метрики для привлечения трафика в туннель на головной станции.

Интенсив по Виртуализации VMware vSphere 7

Самое важное про виртуализацию и VMware vSphere 7 в 2-х часовом онлайн-интесиве от тренера с 30 летним стажем. Для тех, кто начинает знакомство с виртуализацией и хочет быстро погрузиться в предметную область и решения на базе VMware