в чем заключается риск использования общественных wi fi сетей

Бесконечный и нелепый список того, что вам нужно знать, чтобы безопасно использовать публичные сети Wi-Fi

Привет, Хабр! Представляю вашему вниманию перевод статьи «The Complete, Endless, Ridiculous List of Everything You Need to Be Safe on Public Wi-Fi» автора Patrick F. Wilbur.

Wi-Fi сети, вебсайты, протоколы, которые мы используем, не обеспечивают нам необходимой безопасности онлайн. Поэтому каждый пользователь должен сам защитить себя. Под катом список основных принципов для безопасного использования Интернета.

1. Общеизвестные принципы безопасности

Во-первых, для того, чтобы быть в безопасности, используя публичный Wi-Fi, нужно быть в безопасности в Интернете вообще.

2. Установка обновлений ПО

Баги веб-браузеров, уязвимости протоколов TLS/SSL, аутентификации Wi-Fi, приложений и операционных систем должны быть исправлены перед тем, как подключаться к новым сетям. Это означает, что вам следует поддерживать актуальные версии операционных систем и приложений, а также других устройств (роутеров, принтеров и так далее), так как они могут стать вектором атаки для других устройств и аккаунтов.

3. Анализ периметра атаки

Перед тем, как даже думать о подключении к публичной сети, вам стоит задуматься, как вы будете защищать ваш компьютер от атаки. Вам нужно быть уверенным, что в данный момент не запущен никакой ненужный сервис с доступом в сеть или файло-обменник, а также установлен и настроен файрвол.

Также отличной идеей будет удалять не используемое ПО с компьютера и держать на нем только самые необходимые для работы программы.

Другой полезной практикой является создание и ведение оффлайнового списка ваших аккаунтов, чтобы вы не забывали об информации, которая может быть с ними связана и периодически проверяли и деактивировали неиспользуемые.

4. Предотвращение вторжения

Прежде чем присоединяться к публичной сети вам следует принять меры для предотвращения перехвата информации приложений. Для этого подойдет надежный VPN. Его нужно установить и правильно настроить, чтобы он запускался мгновенно и не пропускал никакие протокольные пакеты (например, DNS-запросы).

VPN-клиент должен быть скачан перед соединением с публичной сетью, так как нет гарантий, что вы скачаете через публичную Wi-Fi сеть ПО без вредносного кода.

5. Подключение к правильным сетям

Большинство публичных Wi-Fi сетей используют внутренний портал (captive portal), который содержит условия использования или собирает информацию о своих пользователях.

К сожалению, если VPN захватывает весь трафик, то как правило требуется отключить VPN, чтобы пройти через внутренний портал и получить доступ в Интернет. Внутренний порталы могут, как минимум, свести на нет все преимущества VPN, не говоря уже о потенциальном отслеживании в случае если передаются куки.

6. Избегание ананасов

Ананасы — это роутеры для злонамеренных действий замаскированные под обычные безобидные сети.

Если файрвол работает на пару с VPN, то все ок, для атак ананасам практически ничего не остается. Однако, как уже говорилось выше, риск может исходить из внутренних порталов, а также утечки конфигурации VPN.

Грустная правда заключается в том, что не только сети злоумышленников могут быть замаскированы под безопасные, но даже в безопасных публичных сетях могут быть подключены злоумышленники.

7. Расширения браузеров для определения дыр в безопасности

Примерно 25% вебсайтов посещаются без включенного шифрования и вебсайты повсюду следят за вами и членами вашей семьи.

В этом случае помогут такие расширения как HTTPS Everywhere и Privacy Badger. Также контейнерные расширения, изолирующие сайты и их данные друг от друга, могут эффективно блокировать определенные онлайн трекеры. Я бы советовал использовать их вместе при посещении всех вебсайтов.

Если вы находитесь в особой группе риска (активист, репортер или миллиардер), вам будет полезно использовать более серьезную изоляцию потенциально опасных онлайн активностей за счет использования специально выделенных для них устройств. Ни одна мера виртульного сдерживания не работает так же хорошо как физическое разделение.

8. Понимание и оптимизация модели угрозы

У каждого пользователя есть своя модель угрозы, определяемая различными обстоятельствами:

Спрашивайте себя: Есть ли у меня какие-нибудь уникальные обстоятельства? Например, вы репортер, которому нужна анонимность, или богатый бизнесмен с доступом к полному банковскому счету. Если так, ознакомьтесь с этими Советами, инструментами и руководствами по обеспечению безопасности онлайновых коммуникаций. Чтобы оставаться в безопасности в публичных сетях, необходимо постоянно быть в курсе последних рекомендаций и применять их на практике.

Использование публичного Wi-Fi: основные риски и опасности

Включите Wi-Fi — модуль своего смартфона в людном месте и наверняка найдете в списке точек доступа один — два открытых хот-спота. Чтобы подключиться к глобальной сети с их помощью, придется выполнить одно небольшое условие – подтвердить свой номер телефона. Не такая уж большая цена за возможность проверить сообщения в соцсетях? Или нет?

Содержание

Пытаясь исправить ситуацию, эти ведомства добились принятия нескольких постановлений правительства, чей посыл, несмотря на косноязычность юридических формулировок, вполне ясен: необходимо отслеживать, кто и когда подключается к публичным Wi-Fi сетям.

Теперь в России личность абонента точки доступа устанавливается по номеру мобильного телефона. Поскольку SIM-карту, в теории, нельзя получить без паспорта, такая схема была признана правительством надежной и введена в эксплуатацию. Данные о факте подключения, времени и номере телефона абонента, что он ввел в форму на стартовой странице хот-спота, теперь сохраняются у хозяина точки доступа на срок не менее полугода, на тот случай, если ими заинтересуются правоохранительные органы.

На этом месте все параноики и анонимусы-любители, читающие Trashbox, должны окончательно распрощаться с публичными Wi-Fi сетями, если по какой-либо причине они до сих пор продолжали подключаться к хот-спотам. Но чего опасаться обычным людям?

Хакеры и Wi-Fi сети

Поскольку SIM-карты продолжают находится в открытой продаже, требования по авторизации в Wi-Fi сетях при помощи номера мобильного телефона не эффективны в поиске тех, кто целенаправленно скрывает свою личность и имеет хотя бы базовое представление об информационной безопасности.

При этом, обязательная авторизация в хот-спотах, при помощи мобильного телефона, создает заметные риски для законопослушных граждан. Я не совершу открытия, рассказав о том, что публичный Wi-Fi небезопасен в принципе. Существует достаточно много распространенных и простых средств, позволяющих перехватывать данные, передаваемые по этому каналу связи, без вмешательства в программное обеспечение роутера и устройств, к нему подключенных.

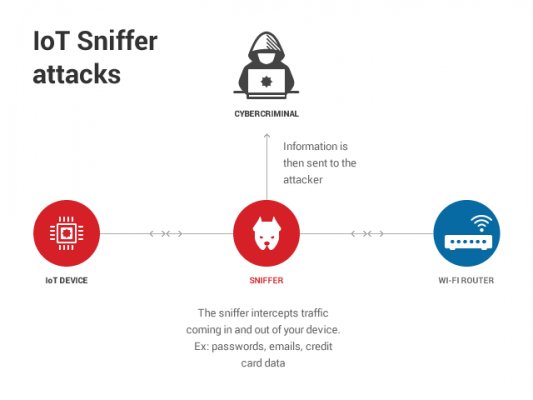

Самые простые атаки класса MITM (Man in the middle) — «человек по середине» можно осуществить даже при помощи рутованного смартфона и единственного приложения, а с помощью ноутбука со специализированной операционной системой и небольшой антенной мало-мальски опытный хакер может полностью контролировать происходящее в беспроводной сети, вплоть до подмены сайтов и загрузки вредоносного программного обеспечения на устройства, к ней подключенные. И не удивительно, ведь суть атаки «человек по середине» заключается в перенаправлении трафика, идущего от смартфона к роутеру и обратно. Между ними внедряется компьютер-посредник, читающий все данные, отсылаемые в обе стороны и способный манипулировать ими произвольным образом.

Защитить от MITM-атаки способны VPN–приложения, шифрующие передаваемые данные еще на смартфоне и отправляющие их в интернет в защищенном от чтения посторонними виде, но пользуются ими очень немногие, в то время, как авторизоваться на сайтах, заходить в личные кабинеты банков и совершать покупки при помощи Wi-Fi никто не опасается.

Теперь же, давайте грубо прикинем, как много новых возможностей появляется у злоумышленника, с появлением форм авторизации в Wi-Fi сетях при помощи номера телефона. Используя поддельную точку доступа или перехватив ваши данные, при авторизации в официальной точке доступа, злоумышленник узнает ваш номер. Такая информация очень ценна.

Маркетологи и Wi-fi сети

Даже если хот-спот установлен в вашем любимом кафе или ресторане, вы не находитесь в информационной безопасности. Просто теперь ваши данные достанутся другим людям. Ни в офисе именитой организации, ни в фойе отеля, нет никаких гарантий, точка доступа в сеть интернет не будет использована для того, чтобы на вас заработать.

Рекламный рынок активно развивается и чутко реагирует на все изменения в телекоммуникационной сфере. Когда законодатель обязал владельцев открытых точек подключения к сети интернет, собирать данные о клиентах, маркетологи обрадованно потирали руки, как, впрочем, и производители точек доступа, проектируемых специально в расчете на установку в общественных местах.

В результате их совместных усилий сейчас не сложно найти готовое программно-аппаратное средство для администрирования публичной точки доступа и не только. Казалось бы, все, что требуется от такой системы организовать авторизацию по номеру мобильного телефона через отправку СМС-сообщений, однако разработчики постарались на славу и предлагают достаточно сложные, функциональные продукты для работы с клиентами Wi-Fi сетей и сбора информации о них.

Я приведу неполный список типичных функций такой Wi-Fi точки доступа в интернет, собранный из нескольких описаний на сайте ее производителя:

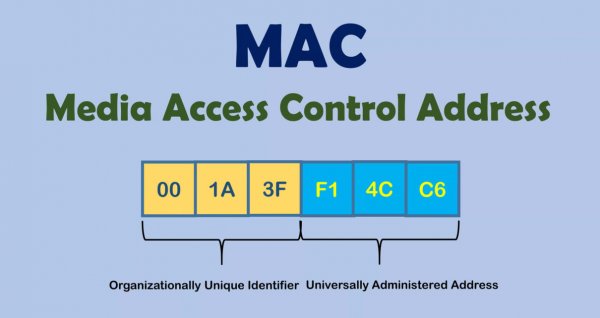

Устанавливая подобный хот-спот в кафе, баре, гостинице или ресторане, владелец заведения не просто исполняет требования закона, но и получает возможность следить за посетителями, изучать их предпочтения, интересы. В списке выше следует обратить особое внимание на то, что хот-спот запоминает mac-адреса подключенных к нему устройств, а эти адреса уникальны и точно идентифицируют ваш смартфон, планшет или ноутбук.

Самое неприятное заключается в том, что закон разрешает хранить такую информацию неопределенно долго и никак не препятствует ее использованию в интересах маркетологов.

Так, пользуясь бесплатным интернетом, например, в магазине дорогой спортивной одежды, вы, конечно, ожидаете увидеть баннеры с рекламой его товаров, и местный хот-спот не обманет ваших ожиданий. Но, совершив покупку и вернувшись домой, вы, должно быть будете удивлены и недовольны СМС-сообщением из того же магазина и тем более, вам не понравится рекламный звонок. Однако, вы точно не ожидаете, что, узнав mac-адрес вашего смартфона, рекламный отдел магазина сформирует запрос на целевую рекламу через популярную баннерную сеть, и кроссовки с лыжами будут преследовать вас на любимых сайтах при подключении через домашний интернет.

Конечно, этот пример слегка утрирован, и на деле рекламщики, скорее всего, будут действовать тоньше, однако сути происходящего это не меняет. Подключаясь к публичному Wi-Fi, вы фактически меняете доступ в интернет на личные данные, добровольно превращаясь в объект неявной, но эффективной рекламной кампании.

Не все владельцы точек доступа пользуются такими возможностями, но многие. Сложно их в этом винить, в конце концов, публичный Wi-Fi оказывается и мощным рекламным инструментом и неплохим способом упростить жизнь клиентам, например, выдавая завсегдатаям персональные скидки или специальные предложения. Однако, здесь наблюдается различие в подходах. Никто не обязывает владельца точки доступа предупреждать о том, что она собирает данные о пользователях и тем более, спрашивать их разрешения. Поэтому только редкие честные компании помещают на страницы авторизации предупреждения о сборе информации и ее обработке. И то, как правило, не предоставляют выбора. Или вы меняете доступ в интернет на свои контакты и метрики, либо остаетесь без подключения к глобальной сети.

Может показаться, что я сгущаю краски, однако за рассылкой рекламы по телефонным номерам, собранным при помощи Wi-Fi точек, были замечены многие крупные компании, от сети магазинов «Перекресток» и до московского метрополитена. Хотя федеральная антимонопольная служба не одобряет таких действий, рассматривает их как нарушение закона «О рекламе», выносит предупреждения и накладывает крупные штрафы, у ведомства определенно нет ни времени, ни сил, ни практической возможности проверить все без исключения хот-споты.

В сложившейся ситуации забота о приватности остается вашим личным делом. Мы лишь можем дать один универсальный и несколько полезных советов, которые помогут не стать жертвой хакерской атаки или объектом нежелательных рекламных компаний.

Универсальный совет:

Полезные советы:

Статьи по теме: «Информационная безопасность»

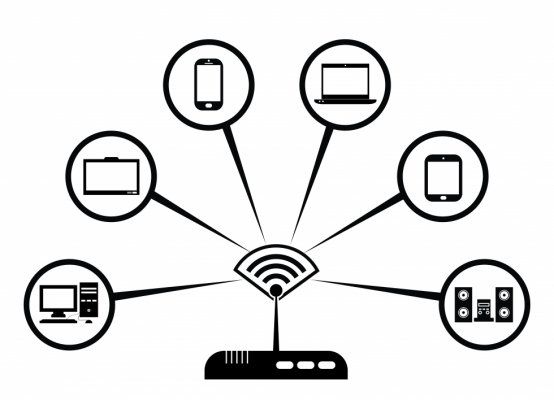

Общественная сеть Wi-Fi

Практика организации открытых точек доступа к Wi-Fi в публичных местах сегодня широко распространена. Точка доступа стала частью маркетинговой компании как организаций, желающих заинтересовать посетителя, так и операторов, предоставляющих вход в сеть Интернет без пароля в местах большого скопления людей. Стало уже привычным каждый день подключаться к бесплатным Wi-Fi-сетям в транспорте, в кафе, в других общественных местах.

Главная же опасность, связанная с использованием публичной точки доступа, заключается в том, что при использовании общественной сети Ваш трафик не защищен, следовательно, его легко может отследить злоумышленник, подключившийся к той же точке доступа и использующий специальные программные средства, позволяющее анализировать трафик.

У общественной открытой точки доступа, как правило, шифрование отсутствует, Вам не приходится вводить пароль для подключения. Большинство владельцев общественных точек доступа отказываются от шифрования данных и системы авторизации в сети, мотивируя это стремлением сделать использование Wi-Fi-сети простым и удобным. Это представляет серьезную угрозу Вашей информации. Злоумышленник, подключившись к такой открытой сети, имеет возможность видеть, какие сайты Вы посещаете, какие данные Вы на них вводите, в том числе Ваши логины/пароли, переписку в социальных сетях.

Чем Вы рискуете в обычной, на первый взгляд, ситуации?

Вы находитесь в торговом центре, и у Вас возникла необходимость срочно проверить свою электронную почту. Конечно же, как и в большинстве общественных мест, здесь есть бесплатный доступ к Wi-Fi. Вы подключаете своё устройство, видите много закрытых паролями точек доступа и выбираете среди них одну со свободным доступом к сети Интернет. Не задумываясь о возможных последствиях, Вы подключаетесь к ней, проверяете почту, пишите ответ, отправляете его.

Бесплатные точки доступа Wi-Fi активно используются злоумышленниками. Как уже было отмечено, с помощью специальных приложений (программных сетевых сканеров), установленных на смартфоне, планшете или ноутбуке, злоумышленники могут без особых усилий собирать разнообразную информацию об активных точках доступа, их названиях, используемых базовых станциях, типе шифрования, подключенных устройствах и просматриваемых на них сайтах, определять, открыт ли на устройствах общий доступ к файлам, и т.п. Для перехвата любого трафика злоумышленнику достаточно находиться рядом с точкой доступа, так как все они имеют один существенный недостаток: они подобны радиопередатчику, то есть каждый, кто находится в зоне досягаемости, может принимать данные. А в случае использования открытой общественной точки доступа, когда данные передаются без использования шифрования, злоумышленник может легко получить к ним доступ.

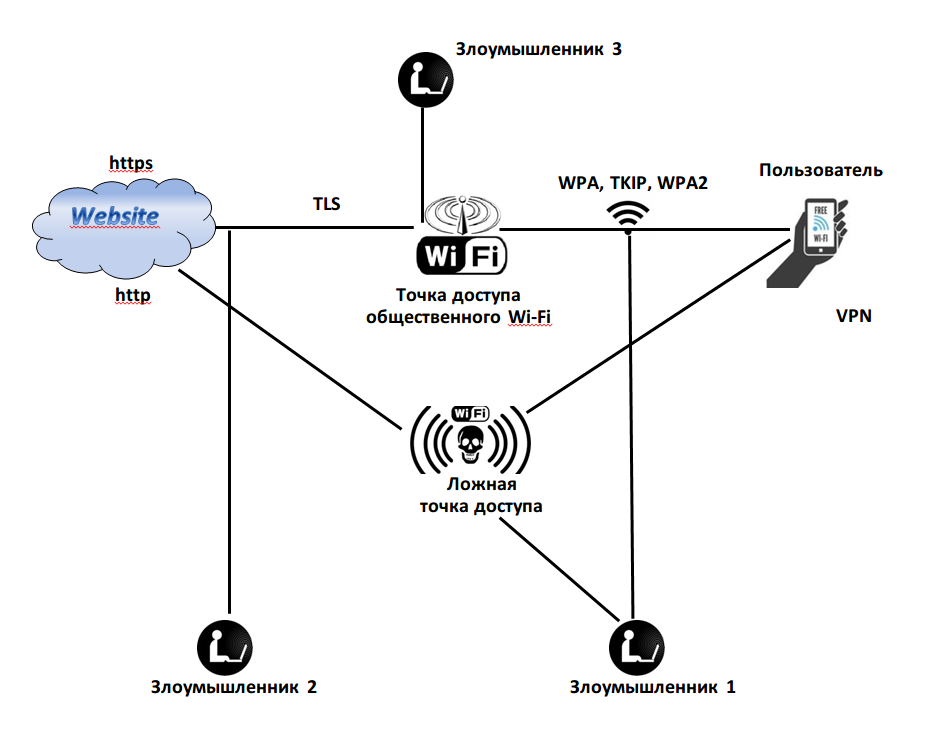

Так, находясь в том же, что и Вы, торговом центре, злоумышленник (на рис. – Злоумышленник 1), при подключении к той же открытой точке доступа и используя установленную на своем устройстве специальную программу, легко может перехватить пакеты, которыми Ваше устройство обменивается с точкой доступа. То есть, в рассматриваемом случае, злоумышленник сможет перехватить пароли, которые Вы вводите при авторизации в почтовом сервисе. В дальнейшем, имея доступ к Вашей почте, злоумышленник, используя возможность восстановления пароля, сможет получить доступ к Вашей личной переписке, учетным записям в социальных сетях, в интернет-банке.

Двухфакторная авторизация (двухфакторная аутентификация) – метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности, например, подтверждение через SMS-сообщение, обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Защитить себя от людей, целенаправленно охотящихся за паролями от интернет-банка, достаточно сложно. Поэтому по возможности стоит избегать ввода личных данных в сетях общественного пользования и везде, где это возможно, использовать двухфакторную авторизацию.

Для безопасности при подключении к точке доступа защита передаваемых данных должна быть основана на шифровании трафика между точкой доступа и конечным устройством, которое подключено к ней. В этом случае используются протоколы шифрования WPA (Wi-Fi Protected Access), TKIP (Temporal Key Integrity Protocol), WPA2. Нельзя исключить вероятность того, что общественной точкой доступа используется слабый тип шифрования, такой как WEP (Wired Equivalent Privacy – один из самых первых типов защиты Wi-Fi-сетей), который не обеспечивает надежной защиты Ваших данных. Однако в настоящее время большинство точек доступа к Wi-Fi-сети, использующих шифрование, поддерживает последний стандарт безопасности WPA2. Вам необходимо только узнать пароль у владельца точки. Но даже в этом случае лучше избегать передачи Вашей конфиденциальной информации при подключении к Wi-Fi-сети.

Воспользовавшись открытой сетью Wi-Fi, Вы также рискуете подключиться к ложной точке доступа. Тот же злоумышленник (на рис. – Злоумышленник 1), что находится в одном с Вами торговом центре, на своем устройстве, например, ноутбуке, может создать свою точку доступа к Wi-Fi-сети с именем, похожим на официальное имя точки доступа торгового центра. То есть происходит подмена точки доступа. Теперь Вы уже будете вводить свои данные в фальшивую регистрационную форму сети злоумышленника, тем самым собственноручно передавая ему свои личные данные. При этом ложная точка доступа может перенаправить Вас на поддельные сайты, при посещении которых велика вероятность заражения вирусом, который может затем получить доступ ко всем данным на Вашем устройстве.

Но вот Вы всё-таки подключились к открытой Wi-Fi-сети и планируете «побродить» по сайтам. Какие опасности Вас подстерегают?

Злоумышленник (на рис. – Злоумышленник 2), подключивший к точке доступа устройство с установленным на нем специальным приложением и оставаясь полностью пассивным, так как сам ничего не передает, получает возможность мониторить и записывать весь трафик вне зависимости от указанных в пакетах IP-адресов. Злоумышленник может записать обмен данными, а затем с помощью фильтров найти в записанных сведениях нужную информацию. Таким образом, вся передаваемая Вами информация становится ему доступна.

Для более надежного и безопасного доступа к сайтам используется технология шифрования, обеспечивающая защищенный обмен данными. Сертификат шифрования позволяет надежно защитить трафик, передаваемый между браузером пользователя и веб-ресурсом по протоколу HTTPS. Пароли, номера кредитных карт, переписка – все эти данные являются добычей для хакеров, и сертификат шифрования позволяет минимизировать риски. В настоящее время в качестве сертификата шифрования используется TLS (Transport Layer Security), вместо SSL (Secure Socket Layer). SSL и TLS не имеют принципиальных различий в своей работе, могут даже быть использованы на одном сервере одновременно, делается это исключительно из соображений обеспечения работы новых устройств и браузеров, так и устаревших.

Когда Ваш браузер делает запрос к веб-сайту, то это обращение происходит по прикладному протоколу передачи гипертекста HTTP (Hypertext Transfer Protocol). В этом случае данные передаются в открытом виде, незащищенными. HTTPS (Hypertext Transfer Protocol Secure) — расширение протокола HTTP, поддерживающее шифрование. Данные, передаваемые по протоколу HTTPS, «упаковываются» в криптографический протокол TLS, тем самым обеспечивается защита этих данных. При подключении по протоколу HTTPS Ваш браузер проверяет сертификат безопасности сайта и подтверждает, что он был выдан действующим центром сертификации. Использование HTTPS не устраняет возможность перехвата трафика, однако в случае его использования все данные будут передаются в зашифрованном виде.

Более подробная информация о сертификате безопасности содержится в статье «Цифровые сертификаты безопасности».

HTTPS используется, когда важна безопасность соединения, например, в платежных системах. В настоящее время HTTPS поддерживается всеми популярными браузерами. Вы можете понять, что подключились к сайту по HTTPS протоколу, если его адрес в адресной строке браузера начинается с https://. Вы так же заметите иконку замка, на которую нужно нажать, чтобы узнать подробности о безопасности сайта, его сертификате. В каждом браузере это выглядит по-разному, но всех их объединяет иконка замка и https:// в начале адресной строки.

Некоторые сайты по умолчанию не используют HTTPS. Узнать, поддерживает ли страница шифрование, можно введя в строку поиска ее URL с префиксом https://. Нажав на значок замка, можно убедиться, что соединение защищено. Если такой значок не появится, значит страница не защищена сертификатом шифрования.

Более подробная информация о URL содержится в статье «Структура URL».

К сожалению, в настоящее время наличие сертификата не является достаточным, чтобы Вы были уверены в безопасности своих личных данных, ведь префикс https:// указывает только на то, что Ваше соединение зашифровано, но не дает гарантии подлинности сайта.

Злоумышленник может создать поддельный сайт с похожим доменом и дизайном какого-либо известного, например, интернет-магазина. Простой цифровой сертификат злоумышленник может получить вполне легально. На такой поддельный сайт он легко заманит невнимательных посетителей с целью заполучить их конфиденциальную информацию.

В настоящее время некоторые компании, чтобы избежать подобных рисков, получают сертификат безопасности с дополнительной проверкой. В этом случае центр сертификации дополнительно проверяет факт существования компании и в сертификате указывается не только домен, но и название организации, которой он выдан. Сайты, имеющие подобные сертификаты, после иконки замка в адресной строке имеют дополнительный отличительный знак – название организации. Такие сертификаты обладают наибольшей степенью доверия.

Обратите внимание, что многие веб-сайты используют шифрование только на тех страницах, с которых передается конфиденциальная информация (например, пароли и номера кредитных карт). Так, осторожность необходима при работе с мобильными приложениями. Например, сайт «ВКонтакте» использует защищенное соединение во время авторизации, но просмотр страниц сайта происходит уже без использования шифрования. В публичной сети появляется риск перехвата злоумышленником Вашей сессии, которую в дальнейшем он сможет использовать для доступа к сайту от Вашего имени. Поэтому от использования таких приложений при подключении к публичной точке доступа следует полностью отказаться.

При использовании общественной точки доступа к Wi-Fi-сети нельзя исключить и угрозу сбора пользовательских логинов/паролей владельцем точки. В случае отсутствии шифрования при подключении к точке доступа Ваши пароли/логины становятся доступны её владельцу (на рис. – Злоумышленник 3). Он получает возможность составлять базы логинов/паролей пользователей для последующего неправомерного их использования.

Как совместить общественный Wi-Fi и безопасность.

При подключении к публичной точке доступа альтернативой может служить технология VPN (Virtual Private Network), с помощью которой для Вашего интернет-соединения создается зашифрованное безопасное соединение между пользователем и зоной сети – защищенный «туннель». В этом случае, если злоумышленник перехватит переданный с Вашего устройства сетевой пакет, он получит просто беспорядочный набор данных. То есть, он увидит лишь только Ваше подключение к сети, но не дальнейшие Ваши действия.

Для Вас работа VPN остается абсолютно незаметной. Ваша личная, деловая переписка, разговоры по скайпу и т.п. никак не могут быть перехвачены или подслушаны. Все Ваши данные шифруются.

Защитить себя от людей, целенаправленно охотящихся за паролями от интернет-банка, достаточно сложно. Поэтому по возможности стоит избегать проверки личных данных в сетях общественного пользования и везде, где это возможно, использовать двухфакторную авторизацию.

Рекомендации по безопасному использованию общественной Wi-Fi сети.