в чем заключается основная проблема использования симметричных алгоритмов

Основы ИТ-безопасности

Достоинства алгоритмов на симметричном ключе

Как мы показали, в настоящее время используется целый ряд шифров на симметричном ключе. Помимо тех, что уже были упомянуты, дальше в курсе мы еще опишем те, которые используются в Notes, Domino и в других совместных продуктах Lotus. Сейчас же давайте поговорим о тех достоинствах, которые присущи всем этим алгоритмам на симметричном ключе.

Из-за коротких ключей, которые тем не менее обеспечивают достаточно высокую безопасность, эти алгоритмы быстры и требуют относительно небольшой загрузки системы. По этой причине о шифровании на симметричном ключе часто говорят как о массовом шифровании, так как оно эффективно для больших объемов данных.

Недостатки алгоритмов на симметричном ключе

Самый ключевой недостаток симметричного шифра состоит в том, что ему присущи трудности в управлении этими самыми симметричными ключами, используемыми при шифровании. В частности, как можно безопасно передать их в руки противоположной стороны без того, чтобы не скомпрометировать их?

В следующем разделе мы покажем, как эта проблема управления ключами решается при использовании алгоритмов на асимметричном ключе, но и в использовании асимметричных ключей существуют недостатки, для которых тоже требуется использование симметричных ключей и алгоритмов на симметричном ключе.

Вопросы коммерческого использования и экспорта

Прежде чем мы перейдем к теме асимметричных ключей, давайте закончим обзор важных тонкостей, касающихся алгоритмов с симметричными ключами.

Эти алгоритмы публикуются свободно, и при их реализации не следует рассматривать вопросы коммерческого лицензирования.

Это означает то, что для того, чтобы экспортировать полноценную криптографию, компания должна иметь специальную лицензию на каждого клиента. Такие лицензии выдаются только для таких клиентов, которые рассматриваются правительством США в качестве дружественных, таких, как крупные банки и дочерние образования американских компаний.

Когда писалась предыдущая книга серии Redbooks, пороговая длина ключа для обычной экспортной лицензии составляла 40 бит. С тех пор несколько испытаний Проект управления композитными приложениями 29 показали, что при помощи относительно современных компьютерных мощностей на 40-битовый ключ вполне можно провести успешную атаку обычным перебором вариантов. Заявление правительства открыло дверь для использования более длинных ключей, сначала до 56 бит, а в перспективе до любой длины, когда компьютерная индустрия разработает эффективную технологию восстановления ключа. (Восстановление ключа означает, что ключ сессии может быть найден по другому известному ключу, мастер-ключу ); 56 бит, может, и не выглядят намного лучше, чем 40, но фактически их в 2 в 16-й степени, или в 65,536 раза, труднее взломать.

Далее, 6 июня 2002 г. Бюро промышленности и безопасности (BIS, Bureau of Industry and Security) опубликовало постановление, которое корректировало Положения по управлению экспортом (EAR, Export Administration Regulations ) так, чтобы отразить изменения, сделанные в списке Вассенаарских договоренностей 11 Вассенаарские договоренности – соглашение стран-производителей/экспортеров вооружений и соответствующих технологий о совместной глобальной системе контроля за распространением обычных вооружений, товаров и технологий двойного применения с целью противостояния угрозам международной и региональной безопасности и стабильности. Образован в 1994 г. в городе Вассенаары (Нидерланды) после упразднения КОКОМа. Россия входит с 1995 г. по технологиям двойного применения 12 Технологии двойного применения – технологии, которые могут быть использованы при создании как вооружения и военной техники, так и продукции гражданского назначения. а также чтобы обновить и уточнить другие положения EAR, касающиеся контроля за экспортом в области шифрования.

Криптографические товары и программное обеспечение для массового рынка с длиной симметричного ключа свыше 64 бит, подпадающие под номера 5A992 и 5D992 классификации экспортного контроля (ECCNs, Export Control Classification Numbers), могут экспортироваться и реэкспортироваться без лицензии (NLR, No License Required) после 30-дневного рассмотрения BIS. Это положение корректирует категорию 5, часть II (информационная безопасность) списка контроля коммерции (CCL, Commerce Control List) и позволит экспорт и реэкспорт оборудования, определяемого ECCN 5B002, согласно License Exception ENC.

Для дополнительной информации здесь приведен полный список ресурсов, способных пролить некоторый свет на положения по экспорту и те двусторонние соглашения, которые действуют в настоящий момент:

Симметричное шифрование

Симметричное шифрование — это способ шифрования данных, при котором один и тот же ключ используется и для кодирования, и для восстановления информации. До 1970-х годов, когда появились первые асимметричные шифры, оно было единственным криптографическим методом.

Принцип работы симметричных алгоритмов

В целом симметричным считается любой шифр, использующий один и тот же секретный ключ для шифрования и расшифровки.

Например, если алгоритм предполагает замену букв числами, то и у отправителя сообщения, и у его получателя должна быть одна и та же таблица соответствия букв и чисел: первый с ее помощью шифрует сообщения, а второй — расшифровывает.

Однако такие простейшие шифры легко взломать — например, зная частотность разных букв в языке, можно соотносить самые часто встречающиеся буквы с самыми многочисленными числами или символами в коде, пока не удастся получить осмысленные слова. С использованием компьютерных технологий такая задача стала занимать настолько мало времени, что использование подобных алгоритмов утратило всякий смысл.

Поэтому современные симметричные алгоритмы считаются надежными, если отвечают следующим требованиям:

Большинство актуальных симметричных шифров для достижения результатов, соответствующих этим требованиям, используют комбинацию операций подстановки (замена фрагментов исходного сообщения, например букв, на другие данные, например цифры, по определенному правилу или с помощью таблицы соответствий) и перестановки (перемешивание частей исходного сообщения по определенному правилу), поочередно повторяя их. Один круг шифрования, состоящий из этих операций, называется раундом.

Виды алгоритмов симметричного шифрования

В зависимости от принципа работы алгоритмы симметричного шифрования делятся на два типа:

Блочные алгоритмы шифруют данные блоками фиксированной длины (64, 128 или другое количество бит в зависимости от алгоритма). Если все сообщение или его финальная часть меньше размера блока, система дополняет его предусмотренными алгоритмом символами, которые так и называются дополнением.

К актуальным блочным алгоритмам относятся:

Потоковое шифрование данных предполагает обработку каждого бита информации с использованием гаммирования, то есть изменения этого бита с помощью соответствующего ему бита псевдослучайной секретной последовательности чисел, которая формируется на основе ключа и имеет ту же длину, что и шифруемое сообщение. Как правило, биты исходных данных сравниваются с битами секретной последовательности с помощью логической операции XOR (исключающее ИЛИ, на выходе дающее 0, если значения битов совпадают, и 1, если они различаются).

Потоковое шифрование в настоящее время используют следующие алгоритмы:

Достоинства и недостатки симметричного шифрования

Симметричные алгоритмы требуют меньше ресурсов и демонстрируют большую скорость шифрования, чем асимметричные алгоритмы. Большинство симметричных шифров предположительно устойчиво к атакам с помощью квантовых компьютеров, которые в теории представляют угрозу для асимметричных алгоритмов.

Слабое место симметричного шифрования — обмен ключом. Поскольку для работы алгоритма ключ должен быть и у отправителя, и у получателя сообщения, его необходимо передать; однако при передаче по незащищенным каналам его могут перехватить и использовать посторонние. На практике во многих системах эта проблема решается шифрованием ключа с помощью асимметричного алгоритма.

Область применения симметричного шифрования

Симметричное шифрование используется для обмена данными во многих современных сервисах, часто в сочетании с асимметричным шифрованием. Например, мессенджеры защищают с помощью таких шифров переписку (при этом ключ для симметричного шифрования обычно доставляется в асимметрично зашифрованном виде), а сервисы для видеосвязи — потоки аудио и видео. В защищенном транспортном протоколе TLS симметричное шифрование используется для обеспечения конфиденциальности передаваемых данных.

Симметричные алгоритмы не могут применяться для формирования цифровых подписей и сертификатов, потому что секретный ключ при использовании этого метода должен быть известен всем, кто работает с шифром, что противоречит самой идее электронной подписи (возможности проверки ее подлинности без обращения к владельцу).

Публикации на схожие темы

Сквозное шифрование: что это и зачем оно нужно вам

Квантовые компьютеры и криптография для чайников

Квантовые компьютеры — для «чайников»

Эволюция шифровальщика JSWorm

Программы-вымогатели: пара хороших новостей

Дорога к «интернету вещей»: преимущества и риски смарт-езды

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Введение в криптографию. Общие вопросы, проблемы и решения

В современном мире применение криптографии вызвано не попытками скрыть от окружающих и государства какие-то неблаговидные моменты деятельности, а насущной необходимостью обеспечить безопасность данных передаваемых по общим каналам связи. Чем большую роль в нашей жизни стал играть интернет, тем большее количество мошенников и любителей легкой наживы стало появляться в нем, а размах и обороты киберпреступников давно уже заставляют воспринимать виртуальные угрозы со всей серьезностью.

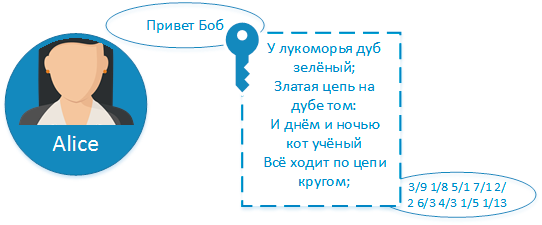

Итак, Алиса хочет отправить сообщение Бобу.

Симметричное шифрование

Взяв с полки томик любимого автора Алиса достаточно быстро превращает текст:

в последовательность чисел:

Теперь данное сообщение можно смело передавать по незащищенным каналам, но ни Боб, ни Ева не могут прочитать его, так как не владеют ключом. Что такое ключ? В нашем случае это вполне определенная страница вполне определенной книги. Даже зная каким именно текстом зашифровано это сообщение Ева не сможет его прочитать, пока точно не будет знать издание, так как в другой книге на указанной странице, в указанных позициях могут оказаться совсем иные буквы.

Современная вычислительная техника, базируясь на достижениях высшей математики, способна совершать гораздо более сложные преобразования информации, но все современные алгоритмы базируются на тех же самых базовых принципах. Алгоритм может быть сколь угодно сложным, но он не представляет тайны, наоборот, даже лучше, если алгоритм открыт и общедоступен, это резко снижает встраивание в него механизмов, позволяющих расшифровать любое сообщение без знания ключа.

В нашем случае, как несложно заметить, для шифрования и расшифровки информации используется один и тот же ключ, такое шифрование называется симметричным. К преимуществам симметричных алгоритмов можно отнести относительную простоту реализации и, как следствие, высокую скорость работы, но есть и недостатки, причем довольно существенные.

Послать второй экземпляр книги по почте? Сообщить название и тип издания по телефону? Ни один из этих способов не дает гарантии, что ключ получит именно Боб и что он не станет известен Еве. Ведь располагая секретным ключом Ева не только может читать переписку Алисы и Боба, но и общаться с Бобом от имени Алисы, а с Алисой от имени Боба.

Перебрав все возможные варианты Алиса и Боб не находят никакого иного способа, кроме как встретиться лично и передать ключ из рук в руки. Именно этот факт затрудняет массовое применение симметричного шифрования в информационных системах, мало кто захочет для работы с почтовым сервисом лично ехать в офис почтовой службы получать ключ.

Тем не менее симметричное шифрование широко применяется во многих отраслях, например, в банковском деле. Во многих системах дистанционного банковского обслуживания клиент (чаще всего корпоративный) должен лично явиться в банк и получить ключевой носитель для шифрования обмена данными с банком.

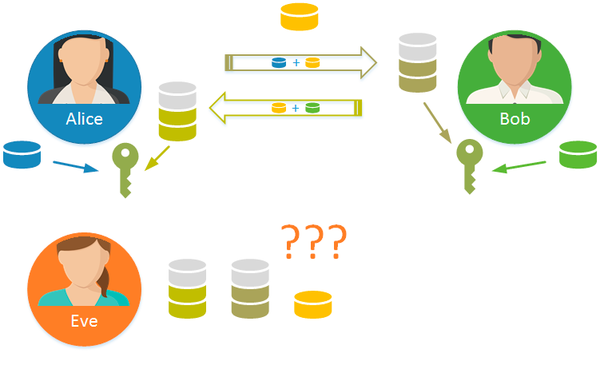

Алгоритм Диффи-Хеллмана

Передача ключа по незащищенному каналу была большой проблемой криптографии в XX веке. Действительно, возникал некий, неразрешимый на первый взгляд, парадокс: для защиты открытого канала стороны должны прежде обменяться секретной информацией, которую нельзя передавать по открытым каналам. Однако в 1976 году Уитфилдом Диффи и Мартином Хеллманом, а также независимо от них Ральфом Мерклом был предложен алгоритм, получивший впоследствии название алгоритм (протокол) Диффи-Хеллмана.

В основу данного алгоритма были положены односторонние вычисления, не вдаваясь в подробности можно сказать, что это такие математические преобразования, при которых выполнить исходное вычисление достаточно просто, а вот обратное преобразование будет невозможным, либо займет значительное количество времени.

Одним из таких преобразований являются вычисления по модулю и именно они и легли в основу данного алгоритма. Чтобы понять его суть, проведем следующую аналогию: односторонние вычисления можно сравнить со смешиванием краски, сделать это легко, а вот разделить полученную смесь на исходные составляющие чрезвычайно трудно, практически невозможно. Этим мы и воспользуемся.

Итак, Алиса хочет послать сообщение Бобу.

Затем каждый добавляет к одной части общей краски часть секретной, которая известна только Алисе или только Бобу, в итоге получается некий промежуточный цвет, который можно отправить по открытому каналу другой стороне. Даже перехватив оба этих цвета и располагая сведениями об общем цвете Ева в разумный промежуток времени не сможет быстро восстановить исходные цвета Алисы и Боба.

В случае с вычислениями по модулю это потребует практически полного перебора всех возможных исходных значений, что способно занять очень много времени, особенно если исходные данные 1024 и 2048-битные числа.

В итоге, получив от другой стороны промежуточный цвет, Алиса и Боб снова добавляют туда одну часть своего секретного цвета, в итоге у каждого из них получится оттенок, который в равных частях содержит оба секретных и общий цвета. Но при этом никакая секретная информация по открытому каналу не передается! Таким образом Алиса и Боб оказываются владельцами общего секрета, который они могут использовать для шифрования переписки не боясь, что ее содержимое станет известно Еве.

Обратите внимание, что алгоритм Диффи-Хеллмана не является алгоритмом шифрования, а представляет только протокол обмена ключами. Полученный таким образом ключ может быть использован для шифрования по любым доступным сторонам алгоритмам.

Тем не менее достоинства алгоритма не менее очевидны, одним из которых является возможность любой стороне изменять собственный секрет без согласования с другой стороной и получая при этом каждый раз уникальный ключ шифрования. Эта особенность используется в настоящее время для обеспечения режима прямой секретности, когда стороны, выполнив предварительно взаимную аутентификацию, генерируют уникальный сессионный ключ для каждого нового сеанса связи. Таким образом, даже если ключ будет утерян, то это даст возможность расшифровать только текущий сеанс, но не ранее накопленные данные.

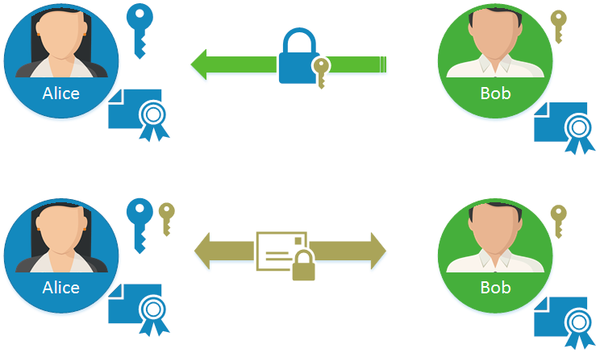

Асимметричное шифрование

Вернемся к нашим героям.

Предположим, что Алиса имеет интернет-магазин, а Боб простой покупатель в нем. При этом для Алисы не составит проблем сгенерировать ключевую пару, надежно защитить закрытый ключ и опубликовать открытый. Но как быть Бобу, который просто хочет что-то приобрести, а слова криптография и шифрование прочно ассоциируются у него со шпионскими романами?

К счастью все гораздо проще, получив от Алисы открытый ключ Боб формирует на основе некоторых данных общий секрет, который, зашифровав открытым ключом, направляет Алисе. В дальнейшем, согласовав один из симметричных алгоритмов, стороны переходят к симметричному шифрованию, используя общий секрет в качестве ключа.

Приведенный нами пример в упрощенной форме показывает, как работает алгоритм RSA, широко применяемый в настоящее время для обеспечения безопасных коммуникаций. Обратите внимание, что асимметричное шифрование используется только на начальном этапе, для защиты передачи сессионного ключа, в последующем стороны переходят на симметричное шифрование, которое имеет гораздо более высокую производительность при требуемом уровне надежности.

Но у данного подхода есть один существенный недостаток, так как сессионный ключ передается внутри зашифрованного канала, то в случае компрометации закрытого ключа Алисы любопытная Ева сможет расшифровать с его помощью все сессионные ключи, а затем прочитать всю перехваченную ею переписку. Чтобы этого избежать в настоящее время для формирования сессионного ключа используется алгоритм Диффи-Хеллмана, который позволяет создать общий секрет без передачи его по каналу связи.

Атака «Человек посередине»

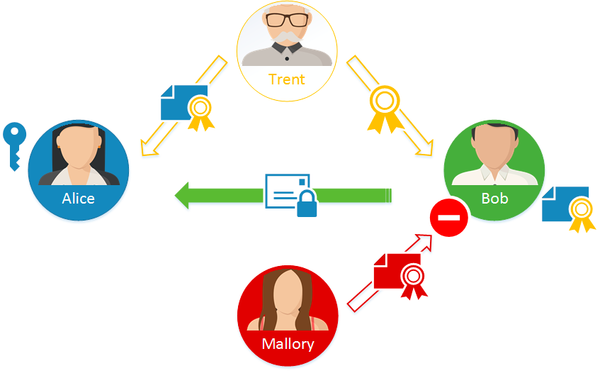

Таким образом и Алиса, и Боб думают, что общаются друг с другом, у обоих имеется защищенное соединение, однако на самом деле их канал полностью контролирует Мэллори. Получив сообщение от Боба, зашифрованное сеансовым ключом Мэллори-Боб, она расшифровывает его, при необходимости изменяет, и, зашифровав сеансовым ключом Алиса-Мэллори отправляет уже Алисе. Это уже гораздо более серьезная уязвимость, так как позволяет не только перехватывать, но и изменять передаваемую в таком канале информацию.

В данном случае мы показали классический пример атаки на RSA, но точно таким же образом Мэллори может осуществить атаку и на алгоритм Диффи-Хеллмана.

Кто уязвим перед такого рода атаками? Прежде всего пользователи самоподписанных сертификатов. Существует распространенный миф, что шифрование при помощи таких сертификатов ненадежно, однако это не так, по стойкости шифра самоподписанные сертификаты не отличаются от тех, которые выдаются за деньги, но есть одна большая разница. Если мы не знаем, кто именно выпустил данный сертификат, то рискуем вместо сертификата Алисы принять сертификат от Мэллори со всеми вытекающими.

Если шлюз настроен таким образом, что будет подавлять сообщения об ошибках сертификата, то появление настоящей Мэллори может пройти незамеченным. Это может привести к тому, что, попав на фишинговый сайт клиент не заметит подвоха и отдаст свои учетные данные мошенникам, так как внешне все будет выглядеть пристойно, потому что соединение от клиента до шлюза надежно, о чем и будет сообщать браузер, показывая на странице зеленый замочек.

Удостоверяющий центр

Итак, пример с Мэллори нам показал, что одной только криптографии недостаточно для надежной защиты канала связи, так как не менее важно знать кто именно находится на другом его конце и тот ли он, за кого себя выдает.

Для этого есть несколько способов. Самый простой из них, когда, получив сертификат Алисы, Боб может лично ей позвонить и спросить некую контрольную сумму, скажем, SHA-хэш (отпечаток ключа), данные алгоритмы построены таким образом, что даже малейшее изменение исходного значения дает принципиально иной результат для функции хэширования.

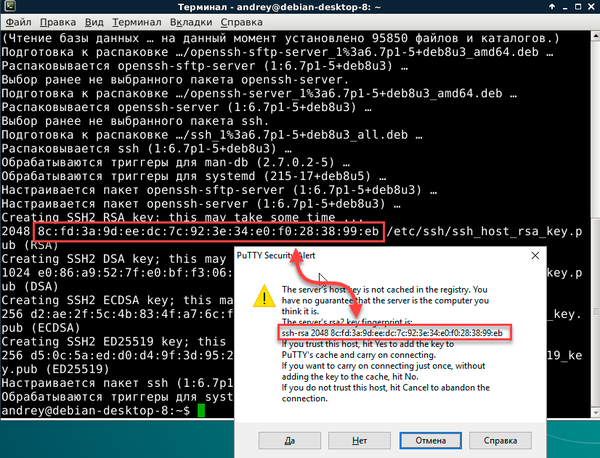

Такой подход применяется, например, при установлении соединений через SSH, при первой попытке подключения в обязательном порядке сообщается хэш используемого открытого ключа, который администратор может сравнить с известным ему значением (либо спросить его лично у администратора сервера).

Понятно, что такой способ подходит только для служебных соединений, когда количество лиц, использующих его ограничено, все они знают друг друга лично и могут быстро удостовериться в подлинности отпечатка.

Также Алиса может выпустить и передать Бобу сертификат своего удостоверяющего центра (CA, Certification authority), который содержит открытый ключ, позволяющий проверить подлинность любого выпущенного Алисой при помощи данного удостоверяющего центра сертификата. Здесь возникает еще один интересный момент. Сертификат CA не содержит секретных сведений, но его не следует передавать по незащищенным каналам, а также следует хранить его так, чтобы избежать доступа к нему третьих лиц.

Почему так? Весь вопрос в доверии, если Боб доверяет Алисе, то он доверяет ее УЦ, а установив сертификат УЦ он автоматически будет доверять любому выпущенному Алисой сертификату. Поэтому если Мэллори подменит сертификат «по дороге» или сделает это позже, в незащищенном хранилище, то Боб станет автоматически доверять сертификатам Мэллори, думая, что это сертификаты Алисы.

Однако данная схема вполне работоспособна, например, в пределах организации, когда выпуском и распространением сертификатов занимается доверенный узел и все сотрудники организации автоматически доверяют сертификатам выпущенным данным УЦ. При этом снова все упирается в доверие, в случае возникновения каких-либо сомнений сотрудник всегда может связаться лично с администратором и проверить с его помощью подлинность ключа.

А как быть если стороны не знают друг друга? Скажем Боб хочет приобрести что-то в интернет магазине Алисы, про которую он читал много хороших отзывов, но он не знает Алису лично и не имеет возможности с ней встретиться, чтобы проверить подлинность сертификата. Да и Алиса вряд ли будет иметь столько свободного времени, чтобы иметь возможность лично знакомиться с каждым своим покупателем.

Как же быть? Выход прост: потребуется третья сторона, чей авторитет неоспорим и которая может выступить гарантом подлинности, скажем, нотариус.

Если сертификат не содержит подписи Трента, то Боб не может проверить, принадлежит данный сертификат Алисе, либо это проделки Мэллори и поэтому, при невозможности точно проверить подлинность, такие (самоподписанные) сертификаты следует отклонять.

Может ли Мэллори подписать свой сертификат у Трента? Вполне, но она сможет подписать его только от своего имени и представиться Алисой у нее уже не получится.

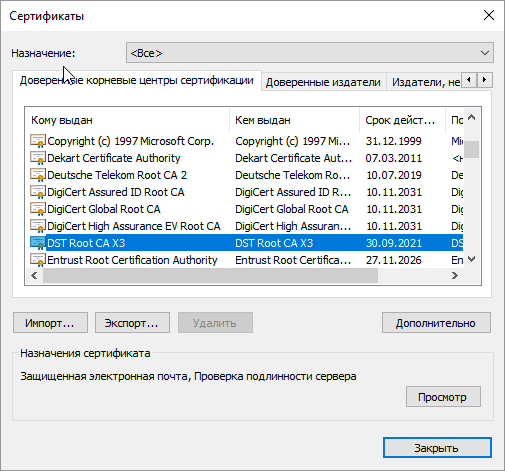

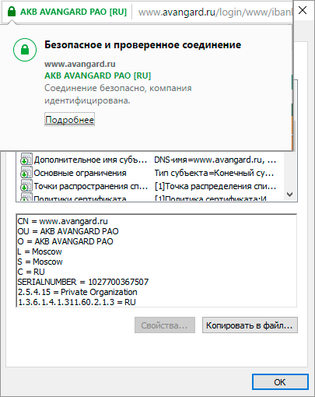

В современной инфраструктуре открытых ключей (PKI, Public Key Infrastructure) роль нотариуса Трента исполняют доверенные корневые центры сертификации, сертификаты которых поставляются в составе операционной системы и располагаются в защищенном хранилище.

Это означает, что система будет автоматически доверять сертификатам, которые имеют подписи данных удостоверяющих центров, но что означает это доверие? Здесь мы вплотную подошли к тому, какие бываю типы сертификатов и что они удостоверяют. Выделяют три основных типа сертификатов, которые различаются уровнем удостоверения владельца и, соответственно, стоимостью.

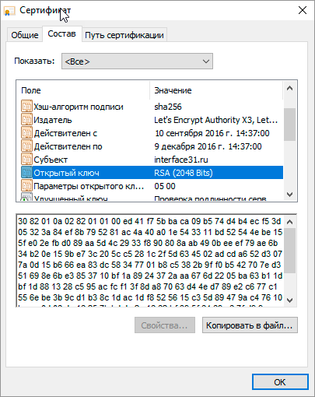

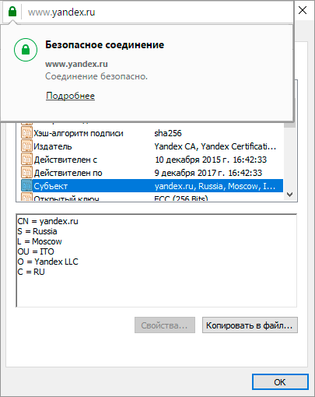

Соединение с сайтом, использующим DV-сертификат выглядит следующим образом, а в поле Субъект сертификата находится только доменное имя:

Проще говоря, если Боб знает, что данный сайт принадлежит Алисе, то он может спокойно сообщать ему конфиденциальную информацию, а если он видит данный сайт в первый раз, то наличие защищенного соединения никоим образом доверия не добавит.

Внешне соединение с таким сайтом ничем не отличается от сайта с DV-сертификатом, но поле Субъект содержит дополнительные сведения о владельце.

Но опять-таки, наличие OV-сертификата никоим образом не способно оградить вас от мошенничества. Стоят такие сертификаты недорого, и никто не мешает фирме-однодневке приобрести его для использования в неблаговидных целях. В общем вопрос доверия и здесь остается открытым, а здоровая бдительность не должна притупляться фактом наличия OV-сертификата.

Соединение с сайтом владеющим таким сертификатом визуально отличается крупным указанием компании владельца прямо в адресной строке браузера, а также сообщением, что подлинность компании подтверждена. В поле Субъект также присутствуют дополнительные сведения.

Однако не следует впадать в эйфорию и читать EV-сертификат залогом добросовестности компании или высокого качества ее работы, он всего лишь подтверждает, что компания не только существует, но и ведет свою деятельность по указанным координатам, ни больше, ни меньше. Так наличие у Почты России DV-сертификата нисколько не уменьшит уровень доверия к ним, ровно как наличие у ООО «Рога и копыта» сертификата уровня EV доверия к ним не повысит.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал: