в чем состоит основное назначение протокола разрешения адресов arp

Что такое протокол определения адреса (ARP)?

Протокол определения адреса (ARP) — это протокол или процедура, которая соединяет постоянно изменяющийся адрес интернет-протокола (IP) с фиксированным физическим адресом оборудования, также известным как адрес контроля доступа к медиаинформации (MAC), в локальной сети (LAN).

Эта процедура сопоставления важна, потому что длина IP- и MAC-адресов различается, и требуется преобразование, чтобы системы могли распознавать друг друга. Сегодня наиболее часто используемым IP-адресом является IP-версия 4 (IPv4). IP-адрес имеет длину 32 бита. Однако MAC-адреса имеют длину 48 бит. ARP преобразует 32-битный адрес в 48-битный и наоборот.

Существует сетевая модель, известная как сетевая модель стека сетевых протоколов (OSI). Модель OSI, впервые разработанная в конце 70-х годов, использует слои, чтобы дать специалистам ИТ-отделов визуализацию того, что происходит с конкретной сетевой системой. Это может быть полезно при определении того, какой уровень влияет на тип приложения, устройства или программного обеспечения, установленного в сети, а также на то, за управление каким уровнем отвечает ИТ-специалист или инженер.

MAC-адрес также известен как уровень канала передачи данных, который устанавливает и завершает соединение между двумя физически подключенными устройствами для осуществления передачи данных. IP-адрес также называется сетевым уровнем или уровнем, ответственным за пересылку пакетов данных через различные маршрутизаторы. ARP работает между этими уровнями.

Как работает ARP?

Когда новый компьютер подключается к локальной сети, ему назначается уникальный IP-адрес для идентификации и обмена данными.

Пакеты данных поступают на шлюз, предназначенный для конкретного хост-компьютера. Шлюз или аппаратное обеспечение в сети, которое позволяет передавать данные из одной сети в другую, спрашивает программу ARP, чтобы найти MAC-адрес, соответствующий IP-адресу. Кэш ARP ведет запись каждого IP-адреса и его совпадающего MAC-адреса. Кэш ARP является динамическим, но пользователи сети также могут настраивать статическую таблицу ARP, содержащую IP-адреса и MAC-адреса.

Кэш ARP хранится на всех операционных системах в сети Ethernet IPv4. Каждый раз, когда устройство запрашивает MAC-адрес для отправки данных на другое устройство, подключенное к локальной сети, оно проверяет кэш ARP, чтобы узнать, завершилось ли соединение IP-адреса с MAC-адресом. Если оно существует, то новый запрос не требуется. Однако, если преобразование не было выполнено, отправляется запрос на сетевые адреса и выполняется ARP.

Размер кэша ARP специально ограничен, и адреса, как правило, остаются в кэше всего несколько минут. Он регулярно очищается, чтобы освободить пространство. Эта разработка также предназначена для обеспечения конфиденциальности и безопасности, чтобы предотвратить кражу или подделку IP-адресов кибератаки. В то время как MAC-адреса фиксированы, IP-адреса постоянно изменяются.

В процессе очистки неиспользуемые адреса удаляются; также удаляются любые данные, связанные с неудачными попытками связи с компьютерами, не подключенными к сети или даже не включенными.

Какова функциональная разница между ARP, DHCP и DNS?

ARP — это процесс подключения динамического IP-адреса к MAC-адресу физической машины. Поэтому важно ознакомиться с некоторыми технологиями, связанными с IP.

Как упоминалось ранее, IP-адреса, разработанные по проекту, предназначены для постоянного изменения по простой причине, что это обеспечивает безопасность и конфиденциальность пользователей. Однако IP-адреса не должны быть полностью случайными. Должны быть правила, которые выделяют IP-адрес из определенного диапазона номеров, доступных в конкретной сети. Это помогает предотвратить проблемы, такие как два компьютера, получающие один и тот же IP-адрес. Правила известны как DHCP или протокол динамической настройки узла.

IP-адреса важны как идентификационные данные для компьютеров, поскольку они необходимы для поиска в интернете. При поиске доменного имени или унифицированного указателя ресурса (URL) пользователи используют алфавитное имя. Компьютеры, с другой стороны, используют числовой IP-адрес, чтобы связать доменное имя с сервером. Для их подключения сервер системы доменных имен (DNS) используется для преобразования IP-адреса из непонятной цепочки чисел в более читаемое, легко узнаваемое доменное имя и наоборот.

Каковы типы ARP?

Существуют различные версии и примеры использования ARP. Давайте рассмотрим несколько из них.

Proxy ARP

Proxy ARP — это метод, при помощи которого прокси-устройство в данной сети отвечает на запрос ARP для IP-адреса, который отсутствует в этой сети. Прокси-сервер имеет местоположение пункта назначения трафика и предлагает свой собственный MAC-адрес в качестве пункта назначения.

Самообращенные запросы ARP

Самообращенные запросы ARP похожи на административную процедуру, выполняемую хостом в сети для простого объявления или обновления его IP-адреса на MAC-адрес. Самообращенные запросы ARP не вызваны запросом ARP на преобразование IP-адреса в MAC-адрес.

Протокол разрешения обратного адреса (RARP)

ост-компьютеры, которые не знают свой собственный IP-адрес, могут использовать протокол разрешения обратного адреса (RARP) для обнаружения.

Обратный ARP (IARP)

В то время как ARP использует IP-адрес для поиска MAC-адреса, IARP использует MAC-адрес для поиска IP-адреса.

Почему ARP необходим?

ARP необходим, поскольку программный адрес (IP-адрес) хоста или компьютера, подключенного к сети, должен быть переведен на аппаратный адрес (MAC-адрес). Без ARP хост не сможет определить аппаратный адрес другого хоста. В локальной сети хранится таблица или каталог, который сопоставляет IP-адреса с MAC-адресами различных устройств, включая конечные точки и маршрутизаторы в этой сети.

Эта таблица или каталог не поддерживается пользователями или даже системными администраторами. Вместо этого протокол ARP создает записи в процессе. Если устройство пользователя не имеет аппаратный адрес принимающего хоста, оно отправит сообщение на каждый хост сети с запросом этого адреса. Когда соответствующий принимающий хост узнает о запросе, он ответит своим аппаратным адресом, который затем будет сохранен в каталоге или таблице ARP.

Если ARP не поддерживается, можно вводить данные в этот каталог вручную.

Что такое спуфинг ARP/отравление ARP?

Спуфинг ARP также известен как маршрутизация отравлений ARP или отравление кэша ARP. Это вид атаки, при которой киберпреступник отправляет поддельные сообщения ARP в локальную сеть с целью связать MAC-адрес с IP-адресом законного устройства или сервера в сети. Ссылка позволяет отправлять данные с компьютера жертвы на компьютер злоумышленника вместо исходного места назначения.

Атаки спуфинга ARP могут оказаться опасными, поскольку конфиденциальная информация может передаваться между компьютерами без ведома жертвы. Спуфинг ARP также позволяет использовать другие формы кибератак, включая:

Атаки посредника (MITM)

Атака посредника (MITM) — это вид подслушивания, при котором злоумышленник перехватывает, передает и изменяет сообщения между двумя сторонами, которые не знают, что третья сторона вовлечена в кражу информации. Злоумышленник может попытаться контролировать и манипулировать сообщениями одной из сторон или обеих сторон для получения конфиденциальной информации. Поскольку эти типы атак используют сложное программное обеспечение для имитации стиля и тона разговоров, в том числе и те, которые основаны на тексте и голосе, атаку MITM сложно перехватить и предотвратить.

Атака MITM происходит при распространении вредоносного ПО и получении контроля над веб-браузером жертвы. Сам браузер не важен для злоумышленника, но данные, которыми жертва делится, очень важны, потому что они могут включать имена пользователей, пароли, номера учетных записей и другую конфиденциальную информацию, передаваемую в чатах и онлайн-обсуждениях.

После получения контроля злоумышленник создает прокси между жертвой и законным сайтом, обычно с поддельным сайтом, чтобы перехватить любые данные между жертвой и законным сайтом. Злоумышленники используют интернет-банкинг и сайты электронной коммерции для сбора личной информации и финансовых данных.

Атаки типа «отказ в обслуживании»

Атака типа «отказ в обслуживании» (DoS) — это атака, при которой злоумышленник пытается перегружать системы, серверы и сети трафиком, чтобы пользователи не могли получить к ним доступ. Масштабная DoS-атака известна как распределенная атака типа «отказ в обслуживании» (DDoS), при которой для заполнения системы трафиком используется гораздо большее количество источников.

Эти типы атак используют известные уязвимости в сетевых протоколах. Когда большое количество пакетов передается в уязвимую сеть, сервис может легко перегрузиться, а затем стать недоступным.

Перехват сеанса

Перехват сеанса происходит, когда злоумышленник крадет идентификатор сеанса пользователя, берет на себя его веб-сеанс и маскирует его. Имея в своем распоряжении идентификатор сеанса, злоумышленник может выполнять любую задачу или деятельность, которую пользователь имеет право выполнять в этой сети.

Проверка подлинности происходит, когда пользователь пытается получить доступ к системе или войти на сайт или веб-сервис с ограниченным доступом. Идентификатор сеанса хранится в cookie-файле в браузере, злоумышленник перехватывает процесс аутентификации и вмешивается в работу в режиме реального времени.

Как Fortinet может помочь

Управление доступом к сети (NAC) Fortinet обеспечивает улучшенную видимость сети, чтобы предотвращать постоянно меняющиеся угрозы. NAC — это часть модели доступа к сети с нулевым доверием для обеспечения безопасности, в которой доверие не относится к пользователям, приложениям или устройствам, независимо от того, подключены они к сети или нет, но должно быть установлено.

Каждое устройство в сети сохраняет копию кэша ARP, кэш очищается каждые несколько минут. Таким образом, все устройства, подключенные к этой сети, должны быть защищены, чтобы важные данные, включая IP-адреса, не были взломаны. Для дополнительной защиты сетевых устройств и серверов коммутаторы локальной сети Ethernet Fortinet защищают инфраструктуру организации и даже включают в себя инструмент выбора для определения наилучшего коммутатора в соответствии с требованиями сети.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

В семиуровневой модели OSI на различных уровнях имеются разные типы адресов. На канальном это MAC-адрес, а на сетевом это IP-адрес. И для того чтобы установить соответствие между этими адресами используется протокол Address Resolution Protocol – ARP. Именно о нем мы поговорим в этой статье.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Адресация

Адреса 2-го уровня используются для локальных передач между устройствами, которые связаны напрямую. Адреса 3-го уровня используются устройств, которые подключены косвенно в межсетевой среде. Каждая сеть использует адресацию для идентификации и группировки устройств, чтобы передачи прошла успешно. Протокол Ethernet использует MAC-адреса, которые привязаны к сетевой карте.

Чтобы устройства могли общаться друг с другом, когда они не находятся в одной сети MAC-адрес должен быть сопоставлен с IP-адресом. Для этого сопоставления используются следующие протоколы:

Address Resolution Protocol

Устройству 3го уровня необходим протокол ARP для сопоставления IP-адреса с MAC-адресом, для отправки IP пакетов. Прежде чем устройство отправит данные на другое устройство, оно заглянет в свой кеш ARP где хранятся все сопоставления IP и MAC адресов, чтобы узнать, есть ли MAC-адрес и соответствующий IP-адрес для устройства, которому идет отправка. Если записи нет, то устройство-источник отправляет широковещательное сообщение каждому устройству в сети чтобы узнать устройству с каким MAC-адресом принадлежит указанный IP-адрес. Все устройства сравнивают IP-адрес с их собственным и только устройство с соответствующим IP-адресом отвечает на отправляющее устройство пакетом, содержащим свой MAC-адрес. Исходное устройство добавляет MAC-адрес устройства назначения в свою таблицу ARP для дальнейшего использования, создает пакет с новыми данными и переходит к передаче.

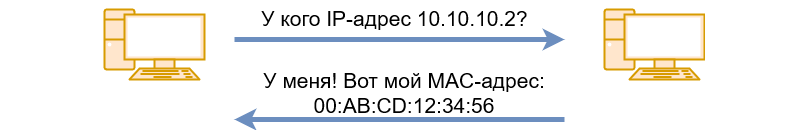

Проще всего работу ARP иллюстрирует эта картинка:

Первый компьютер отправляет broadcast сообщение всем в широковещательном домене с запросом “У кого IP-адрес 10.10.10.2? Если у тебя, то сообщи свой MAC-адрес” и на что компьютер с этим адресом сообщает ему свой MAC.

Когда устройство назначения находится в удаленной сети, устройства третьего уровня одно за другим, повторяют тот же процесс, за исключением того, что отправляющее устройство отправляет ARP-запрос для MAC-адреса шлюза по умолчанию. После того, как адрес будет получен и шлюз по умолчанию получит пакет, шлюз по умолчанию передает IP-адрес получателя по связанным с ним сетям. Устройство уровня 3 в сети где находится устройство назначения использует ARP для получения MAC-адреса устройства назначения и доставки пакета.

Кэширование ARP

Поскольку сопоставление IP-адресов с MAC-адресами происходит на каждом хопе в сети для каждой дейтаграммы, отправленной в другую сеть, производительность сети может быть снижена. Чтобы свести к минимуму трансляции и ограничить расточительное использование сетевых ресурсов, было реализовано кэширование протокола ARP.

Статические и динамические записи в кеше ARP

Существуют записи статического ARP-кэша и записи динамического ARP-кэша. Статические записи настраиваются вручную и сохраняются в таблице кеша на постоянной основе. Статические записи лучше всего подходят для устройств, которым необходимо регулярно общаться с другими устройствами, обычно в одной и той же сети. Динамические записи хранятся в течение определенного периода времени, а затем удаляются.

Для статической маршрутизации администратор должен вручную вводить IP-адреса, маски подсети, шлюзы и соответствующие MAC-адреса для каждого интерфейса каждого устройства в таблицу. Статическая маршрутизация обеспечивает больший контроль, но для поддержания таблицы требуется больше работы. Таблица должна обновляться каждый раз, когда маршруты добавляются или изменяются.

Динамическая маршрутизация использует протоколы, которые позволяют устройствам в сети обмениваться информацией таблицы маршрутизации друг с другом. Таблица строится и изменяется автоматически. Никакие административные задачи не требуются, если не добавлен лимит времени, поэтому динамическая маршрутизация более эффективна, чем статическая маршрутизация.

Устройства, которые не используют ARP

Когда сеть делится на два сегмента, мост соединяет сегменты и фильтрует трафик на каждый сегмент на основе MAC-адресов. Мост создает свою собственную таблицу адресов, которая использует только MAC-адреса, в отличие от маршрутизатора, который имеет кэш ARP адресов, который содержит как IP-адреса, так и соответствующие MAC-адреса.

Inverse ARP

Inverse ARP (InARP), который по умолчанию включен в сетях ATM, строит запись карты ATM и необходим для отправки одноадресных пакетов на сервер (или агент ретрансляции) на другом конце соединения. Обратный ARP поддерживается только для типа инкапсуляции aal5snap. Для многоточечных интерфейсов IP-адрес может быть получен с использованием других типов инкапсуляции, поскольку используются широковещательные пакеты.

Reverse ARP

Proxy ARP

Прокси-ARP был реализован для включения устройств, которые разделены на физические сегменты сети, подключенные маршрутизатором в той же IP-сети или подсети для сопоставления адресов IP и MAC. Когда устройства не находятся в одной сети канала передачи данных (2-го уровня), но находятся в одной и той же IP-сети, они пытаются передавать данные друг другу, как если бы они находились в локальной сети. Однако маршрутизатор, который отделяет устройства, не будет отправлять широковещательное сообщение, поскольку маршрутизаторы не передают широковещательные сообщения аппаратного уровня. Поэтому адреса не могут быть сопоставлены.

Прокси-сервер ARP включен по умолчанию, поэтому «прокси-маршрутизатор», который находится между локальными сетями, отвечает своим MAC-адресом, как если бы это был маршрутизатор, к которому адресована широковещательная передача. Когда отправляющее устройство получает MAC-адрес прокси-маршрутизатора, он отправляет данные на прокси-маршрутизатор, который по очереди отправляет данные на указанное устройство.

Proxy ARP вызывается следующими условиями:

Когда proxy ARP отключен, устройство отвечает на запросы ARP, полученные на его интерфейсе, только если IP-адрес назначения совпадает с его IP-адресом или если целевой IP-адрес в ARP-запросе имеет статически настроенный псевдоним ARP.

Serial Line Address Resolution Protocol

Serial Line ARP (SLARP) используется для последовательных интерфейсов, которые используют инкапсуляцию High Link Level Link Control (HDLC). В дополнение к TFTP-серверу может потребоваться сервер SLARP, промежуточное (промежуточное) устройство и другое устройство, предоставляющее услугу SLARP. Если интерфейс напрямую не подключен к серверу, промежуточное устройство требуется для пересылки запросов сопоставления адреса на сервер. В противном случае требуется напрямую подключенное устройство с сервисом SLARP.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

В чем состоит основное назначение протокола разрешения адресов arp

Address Resolution Protocol

Преобразование сетевых адресов в канальные

реализации стека TCP/IP в Microsoft Windows, Linux и BSD

реализации стека TCP/IP в Windows, Linux и BSD

ARP (англ. Address Resolution Protocol — протокол определения адреса) — протокол канального уровня, предназначенный для определения MAC-адреса по известному IP-адресу. Наибольшее распространение этот протокол получил благодаря повсеместности сетей IP, построенных поверх Ethernet, поскольку практически в 100 % случаев при таком сочетании используется ARP.

Содержание

Описание

Описание протокола было опубликовано в ноябре 1982 года в RFC 826. ARP был спроектирован для случая передачи IP-пакетов через сегмент Ethernet. При этом общий принцип, предложенный для ARP, может, и был использован и для сетей других типов.

Существуют следующие типы сообщений ARP: запрос ARP (ARP request) и ответ ARP (ARP reply). Система-отправитель при помощи запроса ARP запрашивает физический адрес системы-получателя. Ответ (физический адрес узла-получателя) приходит в виде ответа ARP.

Перед тем как передать пакет сетевого уровня через сегмент Ethernet, сетевой стек проверяет кэш ARP, чтобы выяснить, не зарегистрирована ли в нём уже нужная информация об узле-получателе. Если такой записи в кэше ARP нет, то выполняется широковещательный запрос ARP. Этот запрос для устройств в сети имеет следующий смысл: «Кто-нибудь знает физический адрес устройства, обладающего следующим IP-адресом?» Когда получатель с этим IP-адресом примет этот пакет, то должен будет ответить: «Да, это мой IP-адрес. Мой физический адрес следующий: …» После этого отправитель обновит свой кэш ARP и будет способен передать информацию получателю. Ниже приведён пример запроса и ответа ARP.

Записи в кэше ARP могут быть статическими и динамическими. Пример, данный выше, описывает динамическую запись кэша. Можно также создавать статические записи в таблице ARP. Это можно сделать при помощи команды:

Вариации ARP-протокола

ARP изначально был разработан не только для IP протокола, но в настоящее время в основном используется для сопоставления IP- и MAC-адресов.

ARP также можно использовать для разрешения MAC-адресов для различных адресов протоколов 3-го уровня (Layer 3 protocols addresses). ARP был адаптирован также для разрешения других видов адресов 2-го уровня (Layer 2 addresses); например, ATMARP используется для разрешения ATM NSAP адресов в Classical IP over ATM протоколе.

Inverse ARP

Inverse Address Resolution Protocol, Inverse ARP или InARP — протокол для получения адресов сетевого уровня (например IP адресов) других рабочих станций по их адресам канального уровня (например, DLCI в Frame Relay сетях). В основном используется во Frame Relay и ATM сетях.

Сравнение ARP и InARP

ARP переводит адреса сетевого уровня в адреса канального уровня, в то же время InARP можно рассматривать как его инверсию. InARP реализовано как расширение ARP. Форматы пакетов этих протоколов одни и те же, различаются лишь коды операций и заполняемые поля.

Reverse ARP (RARP), как и InARP, переводит адреса канального уровня в адреса сетевого уровня. Но RARP используется для получения логических адресов самих станций отправителей, в то время как в InARP-протоколе отправитель знает свои адреса и запрашивает логический адрес другой станции. От RARP отказались в пользу BOOTP, который был в свою очередь заменён DHCP.

Принцип работы

Преобразование адресов выполняется путем поиска в таблице. Эта таблица, называемая ARP-таблицей, хранится в памяти и содержит строки для каждого узла сети. В двух столбцах содержатся IP- и Ethernet-адреса. Если требуется преобразовать IP-адрес в Ethernet-адрес, то ищется запись с соответствующим IP-адресом. Ниже приведен пример упрощенной ARP-таблицы.

Структура пакета

Ниже проиллюстрирована структура пакета, используемого в запросах и ответах ARP. В сетях Ethernet в этих пакетах используется EtherType 0x0806, и рассылаются широковещательно MAC-адрес — FF:FF:FF:FF:FF:FF. Отметим, что в структуре пакета, показанной ниже в качестве SHA, SPA, THA, & TPA условно используются 32-битные слова — реальная длина определяется физическим устройством и протоколом.

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Hardware type (HTYPE) Каждый канальный протокол передачи данных имеет свой номер, который хранится в этом поле. Например, Ethernet имеет номер 0x0001. Protocol type (PTYPE) Код сетевого протокола. Например, для IPv4 будет записано 0x0800. Hardware length (HLEN) Длина физического адреса в байтах. Адреса Ethernet имеют длину 6 байт. Protocol length (PLEN) Длина логического адреса в байтах. IPv4 адреса имеют длину 4 байта. Operation Код операции отправителя: 1 в случае запроса и 2 в случае ответа. Sender hardware address (SHA) Физический адрес отправителя. Sender protocol address (SPA) Логический адрес отправителя. Target hardware address (THA) Физический адрес получателя. Поле пусто при запросе. Target protocol address (TPA) Логический адрес получателя.

Пример запроса

Если хост с IPv4 адресом 10.10.10.123 и MAC адресом 00:09:58:D8:11:22 хочет послать пакет другому хосту с адресом 10.10.10.140, но не знает его MAC адрес, то он должен послать ARP запрос для разрешения адреса.

Пакет, изображённый ниже, изображает широковещательный запрос. Если хост с IP 10.10.10.140 присутствует в сети и доступен, то он получает этот запрос ARP и возвращает ответ.

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Пример ответа

В ситуации, описанной выше, если узел с адресом 10.10.10.140 имеет MAC адрес 00:09:58:D8:33:AA, то он отправит в ответ пакет, проиллюстрированный ниже. Заметим, что блоки адресов отправителя и получателя теперь поменяли значения (отправитель ответа теперь получатель запроса; получатель ответа — отправитель запроса). Кроме того, в ответе есть MAC-адрес узла 10.10.10.140 в поле физического адреса отправителя (SHA).

Любой узел в той же сети, что и отправитель с получателем, тоже получит запрос (так как он широковещательный) и таким образом добавит в свой кэш информацию об отправителе. Ответ ARP направлен только источнику запроса ARP, поэтому ответ ARP не доступен другим узлам в сети.

ARP кэш

Эффективность функционирования ARP во многом зависит от ARP кэша (ARP cache), который присутствует на каждом хосте.

В кэше содержатся IP адреса и соответствующие им аппаратные адреса.

ARP Обнаружение Конфликтов Адресов (Address Conflict Detection)

Протокол ARP используется для обнаружения конфликтов IP-адресов в локальной сети. RFC 5227 определяет формат запроса ‘ARP Probe’ с полем SPA состоящим из всех нулей (ip-адрес 0.0.0.0). Перед использованием IP-адреса хост может проверить что данный IP-адрес не используется другим хостом сегмента локальной сети.

ARP Оповещение

ARP оповещение (ARP Announcement) — это пакет (обычно ARP запрос [1] ) содержащий корректную SHA и SPA хоста-отправителя, с TPA равной SPA. Это не разрешающий запрос, а запрос на обновление ARP-кеша других хостов, получающих пакет.

Большинство операционных систем посылают такой пакет при включении хоста в сеть, это позволяет предотвратить ряд проблем. Например при смене сетевой карты (когда необходимо обновить связь между IP и MAC адресами), такой запрос исправит записи в ARP-кеше других хостов в сети.

ARP оповещения также используются для ‘защиты’ IP адресов в RFC 3927 (Zeroconf) протоколе.

ARP запросы могут решать и другие задачи. Так при загрузке сетевого обеспечения ЭВМ такой запрос может выяснить, а не присвоен ли идентичный IP-адрес какому-то еще объекту в сети.

В рамках протокола ARP возможны самообращенные запросы (gratuitous ARP). При таком запросе инициатор формирует пакет, где в качестве IP используется его собственный адрес. Это бывает нужно, когда осуществляется стартовая конфигурация сетевого интерфейса. В таком запросе IP-адреса отправителя и получателя совпадают.

Вторая особенность такого запроса позволяет резервному файловому серверу заменить основной, послав самообращенный запрос со своим МАС-адресом, но с IP вышедшего из строя сервера. Этот запрос вызовет перенаправление кадров, адресованных основному серверу, на резервный. Клиенты сервера при этом могут и не знать о выходе основного сервера из строя. При этом возможны и неудачи, если программные реализации в ЭВМ не в полной мере следуют регламентациям протокола ARP.