stop 1116 на номер 1919

SMS мошенничество в Беларуси

12 лет на сайте

пользователь #169663

Путем нехитрых поисков обнаружел в интернете 2 сайта через которые действуют злоумышленники.

[censored by Guerilla] и [censored by Guerilla]

Тарифы Белоруских Мобильных операторов которых используют эта фирма и их тарифы:

3338

Life (Беларусь) 29900.00 руб.

Velcom (Беларусь) 19900.00 руб.

МТС (Беларусь) 19900.00 руб.

3337

Life (Беларусь) 9900.00 руб.

Velcom (Беларусь) 6900.00 руб.

МТС (Беларусь) 6900.00 руб.

5013

Life (Беларусь) 9900.00 руб.

Velcom (Беларусь) 6900.00 руб.

МТС (Беларусь) 6900.00 руб.

3336

Life (Беларусь) 15900.00 руб.

Velcom (Беларусь) 9900.00 руб.

МТС (Беларусь) 9900.00 руб.

5014

Velcom (Беларусь) 15900.00 руб.

МТС (Беларусь) 15900.00 руб.

3311

Life (Беларусь) 19900.00 руб.

Velcom (Беларусь) 12900.00 руб.

МТС (Беларусь) 12900.00 руб.

3332

Life (Беларусь) 24900.00 руб.

Velcom (Беларусь) 15900.00 руб.

МТС (Беларусь) 15900.00 руб.

3339

Life (Беларусь) 29900.00 руб.

Velcom (Беларусь) 19900.00 руб.

МТС (Беларусь) 19900.00 руб.

Нашел как меня облопошили, нашел на прсторах :

Мошеннические Android-приложения. Ковыряем врага

Я являюсь разработчиком Android-приложения и слежу за появлением новых ссылок на него с помощью подписок Google. Сегодня утром я с радостью обнаружил в ящике письмо, в котором присутствовала новая ссылка на мое приложение. Все отлично! И отзыв положительный, и количество загрузок отличное от 0 вот только версия почему-то старая и… размер APK целых 3 мегабайта против оригинальных

Как и следовало ожидать, от оригинального приложения там ничего не осталось. Ни иконки, ни, тем более, кода. А при дальнейшем рассмотрении (похоже что) ВСЕ файлы на androides-os.com — одна и та же программа! Я скачал несколько разных программ из разных разделов и все они были одного размера и с одинаковым содержимым!

Внутри оказалось нечто, которое по беглому анализу ресурсов оказалось приложением, запрашивающим активацию путем отправки SMS. Попробуем разобраться, куда и что отправляется…

Чистый Java-код нам из APK не получить, но можно получить набор инструкций VM Dalvik, который вполне читается глазами без дополнительного софтового обеспечения. С помощью утилиты dexdump из Android SDK сдампим набор инструкций Dalvik в файл…

Поскольку предполагается, что приложение отправляет SMS, поищем в дампе строку «sendTextMessage» — это функция SDK, предназначенная для отправки текстовых сообщений. Поиск оказывается успешным, находится одно вхождение в методе activate()

Вкратце основные детали метода (получено путем ручной «декомпиляции» dalvik-инструкций):

// private HashMap activationSchemes;

// private static String CURRENT_ACTIVATION_SCHEME = «1»;

ActivationScheme o = activationSchemes.get(CURRENT_ACTIVATION_SCHEME);

for(Pair o2: l) <

StringBuilder b;

String sec = String.valueOf(o2.second); // WTF.

b = new StringBuilder(sec);

b.append(«+»);

String s3 = schemes.get(«2»); // private HashMap schemes;

b.append(s3);

String result = b.toString(); // «pair.second»+schemes[2]

String frst = o2.first; // v1

// mgr == TelephonyManager

mgr.sendTextMessage(frst, null, result, /* PendingIntent.getBroadcast(. ) */, null);

>

Т.е. имеется некий набор «схем активации» состоящих из списка пар строк, одна из которых номер на который слать СМС, а другая — что собственно слать.

Попробуем найти схемы активации… в дампе имеется метод initActivationSchemes где можно найти вот такой код:

Pair p = new Pair («4129», «bb031»);

aP.add(p);

p = new Pair («4129», «bb031»);

aP.add(p);

ActivationScheme sc = new ActivationScheme(aP);

activationScheme.put(CURRENT_ACTIVATION_SCHEME, sc);

>

Т.е. для России (MCC == 250) создается активационная схема из отправки двух СМС на номер 4129… Метод наряду с MCC 250 имеет и другие коды стран, и, соответственно, схемы активации для них. Для каждой страны подобрали определенный платный номер.

Тут есть некоторая непонятка. Несмотря на то, что 250 — Россия, номер 4129 (по крайней мере по информации которую я смог найти) пробивается как Украинский. Возможно я допустил ошибку при «декомпиляции» и случайно «записал» в Российский блок коды для Украины…

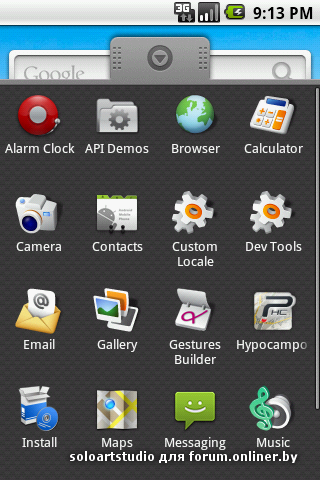

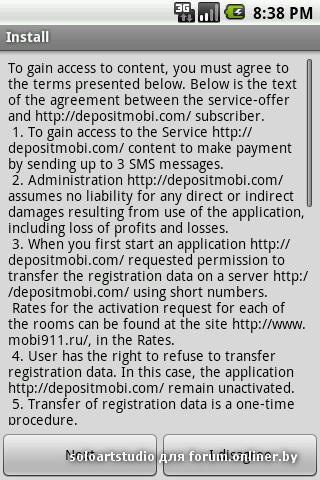

Собственно как выглядит приложение…

Install — это оно:

Такая же «оферта» судя по всему доступна вот тут: http://depositfmobi.ru/ofert

На сайт вышел по названию package приложения: com.depositmobi.

Что интересно, это depositmobi и «QIP.Файлы» и «Rapidshare» одновременно!

Что в итоге? Очень просто способ мошенничества. Делаем сайт, прокачиваем для него SEO по нужным ключевым словам, накачиваем туда тематических новостей и заполняем его простейшей программой отправки СМС на платные номера снабдив ее «офертой» чтобы прикрыть задницу…

Можно ли что-то сделать с такими товарищами законными путями?

Вот как нужно отвечать мошенникам, хоть немного юмора:

SMS мошенничество в Беларуси

12 лет на сайте

пользователь #169663

Путем нехитрых поисков обнаружел в интернете 2 сайта через которые действуют злоумышленники.

[censored by Guerilla] и [censored by Guerilla]

Тарифы Белоруских Мобильных операторов которых используют эта фирма и их тарифы:

3338

Life (Беларусь) 29900.00 руб.

Velcom (Беларусь) 19900.00 руб.

МТС (Беларусь) 19900.00 руб.

3337

Life (Беларусь) 9900.00 руб.

Velcom (Беларусь) 6900.00 руб.

МТС (Беларусь) 6900.00 руб.

5013

Life (Беларусь) 9900.00 руб.

Velcom (Беларусь) 6900.00 руб.

МТС (Беларусь) 6900.00 руб.

3336

Life (Беларусь) 15900.00 руб.

Velcom (Беларусь) 9900.00 руб.

МТС (Беларусь) 9900.00 руб.

5014

Velcom (Беларусь) 15900.00 руб.

МТС (Беларусь) 15900.00 руб.

3311

Life (Беларусь) 19900.00 руб.

Velcom (Беларусь) 12900.00 руб.

МТС (Беларусь) 12900.00 руб.

3332

Life (Беларусь) 24900.00 руб.

Velcom (Беларусь) 15900.00 руб.

МТС (Беларусь) 15900.00 руб.

3339

Life (Беларусь) 29900.00 руб.

Velcom (Беларусь) 19900.00 руб.

МТС (Беларусь) 19900.00 руб.

Нашел как меня облопошили, нашел на прсторах :

Мошеннические Android-приложения. Ковыряем врага

Я являюсь разработчиком Android-приложения и слежу за появлением новых ссылок на него с помощью подписок Google. Сегодня утром я с радостью обнаружил в ящике письмо, в котором присутствовала новая ссылка на мое приложение. Все отлично! И отзыв положительный, и количество загрузок отличное от 0 вот только версия почему-то старая и… размер APK целых 3 мегабайта против оригинальных

Как и следовало ожидать, от оригинального приложения там ничего не осталось. Ни иконки, ни, тем более, кода. А при дальнейшем рассмотрении (похоже что) ВСЕ файлы на androides-os.com — одна и та же программа! Я скачал несколько разных программ из разных разделов и все они были одного размера и с одинаковым содержимым!

Внутри оказалось нечто, которое по беглому анализу ресурсов оказалось приложением, запрашивающим активацию путем отправки SMS. Попробуем разобраться, куда и что отправляется…

Чистый Java-код нам из APK не получить, но можно получить набор инструкций VM Dalvik, который вполне читается глазами без дополнительного софтового обеспечения. С помощью утилиты dexdump из Android SDK сдампим набор инструкций Dalvik в файл…

Поскольку предполагается, что приложение отправляет SMS, поищем в дампе строку «sendTextMessage» — это функция SDK, предназначенная для отправки текстовых сообщений. Поиск оказывается успешным, находится одно вхождение в методе activate()

Вкратце основные детали метода (получено путем ручной «декомпиляции» dalvik-инструкций):

// private HashMap activationSchemes;

// private static String CURRENT_ACTIVATION_SCHEME = «1»;

ActivationScheme o = activationSchemes.get(CURRENT_ACTIVATION_SCHEME);

for(Pair o2: l) <

StringBuilder b;

String sec = String.valueOf(o2.second); // WTF.

b = new StringBuilder(sec);

b.append(«+»);

String s3 = schemes.get(«2»); // private HashMap schemes;

b.append(s3);

String result = b.toString(); // «pair.second»+schemes[2]

String frst = o2.first; // v1

// mgr == TelephonyManager

mgr.sendTextMessage(frst, null, result, /* PendingIntent.getBroadcast(. ) */, null);

>

Т.е. имеется некий набор «схем активации» состоящих из списка пар строк, одна из которых номер на который слать СМС, а другая — что собственно слать.

Попробуем найти схемы активации… в дампе имеется метод initActivationSchemes где можно найти вот такой код:

Pair p = new Pair («4129», «bb031»);

aP.add(p);

p = new Pair («4129», «bb031»);

aP.add(p);

ActivationScheme sc = new ActivationScheme(aP);

activationScheme.put(CURRENT_ACTIVATION_SCHEME, sc);

>

Т.е. для России (MCC == 250) создается активационная схема из отправки двух СМС на номер 4129… Метод наряду с MCC 250 имеет и другие коды стран, и, соответственно, схемы активации для них. Для каждой страны подобрали определенный платный номер.

Тут есть некоторая непонятка. Несмотря на то, что 250 — Россия, номер 4129 (по крайней мере по информации которую я смог найти) пробивается как Украинский. Возможно я допустил ошибку при «декомпиляции» и случайно «записал» в Российский блок коды для Украины…

Собственно как выглядит приложение…

Install — это оно:

Такая же «оферта» судя по всему доступна вот тут: http://depositfmobi.ru/ofert

На сайт вышел по названию package приложения: com.depositmobi.

Что интересно, это depositmobi и «QIP.Файлы» и «Rapidshare» одновременно!

Что в итоге? Очень просто способ мошенничества. Делаем сайт, прокачиваем для него SEO по нужным ключевым словам, накачиваем туда тематических новостей и заполняем его простейшей программой отправки СМС на платные номера снабдив ее «офертой» чтобы прикрыть задницу…

Можно ли что-то сделать с такими товарищами законными путями?

Вот как нужно отвечать мошенникам, хоть немного юмора:

Инструкция: отключаем платные интернет-подписки на А1, МТС и life:)

В редакцию 42.TUT.BY нередко приходят сообщения от абонентов белорусских мобильных операторов с жалобами на подключенные платные интернет-подписки. В этом тексте мы решили рассказать, что делать, если такая подписка уже активирована, и как случайно «не подхватить» ее снова.

Что такое интернет-подписка и сколько она стоит

Интернет-подписка — услуга, которая позволяет за определенную плату получать доступ к разному контенту: от видео и музыки до игр и сайтов знакомств. Во всяком случае, так говорится на официальном сайте одного из наших мобильных операторов.

Проще говоря: если случайно нажать на каком-либо сайте на всплывающий баннер (или другое сообщение сомнительного происхождения), на абонентский номер пользователя может быть оформлен доступ к услуге, которая ему не слишком нужна.

Стоимость таких услуг может разниться, но цена большинства их тех, что указаны на официальных сайтах операторов A1, МТС и life:), составляет от 20 до 30 копеек в сутки. На первый взгляд, не так уж и много. Но в месяц получается почти 10 рублей.

Двойная верификация поможет?

В большинстве случаев операторы уверяют: абоненты сами подключают подобные подписки, невнимательно прочитав условия использования, которые обязательно указаны на сайтах с подобными предложениями. Впрочем, с недавнего времени формат-оформления интернет-подписок изменился — теперь подключить их станет сложнее.

Представители А1 по нашему запросу объяснили, что после введения двойной верификации абонент «должен подтвердить свое согласие с правилами предоставления услуги, проставив галочку в соответствующее поле (чекбокс) интернет-страницы, после чего нажать кнопку «Подписаться». «При этом абонент может прервать процесс подписки, используя кнопку «Выйти», — добавляют в А1.

Другими словами: нажатие на крестик на всплывающем баннере на незнакомом сайте автоматически не активирует у вас платную интернет-подписку. Теперь для ее включения придется как минимум еще раз подтвердить намерение ее получить. Кроме того: страница, на которой происходит оформление подписки, будет включать информацию об ее стоимости и способе отключения.

Как отказаться от уже подключенной интернет-подписки

Единого способа отказаться от интернет-подписок, скорее всего, найти вряд ли получится. Один из наиболее надежных вариантов — заранее потребовать от оператора заблокировать возможность осуществлять любые платные подписки.

Но если активация такой услуги уже произошла, отключить ее можно следующими способами:

На официальных сайтах А1 и МТС уточняется: в случае успешного отключения подписки абоненту придет SMS-подтверждение.

SMS мошенничество в Беларуси

12 лет на сайте

пользователь #169663

Путем нехитрых поисков обнаружел в интернете 2 сайта через которые действуют злоумышленники.

[censored by Guerilla] и [censored by Guerilla]

Тарифы Белоруских Мобильных операторов которых используют эта фирма и их тарифы:

3338

Life (Беларусь) 29900.00 руб.

Velcom (Беларусь) 19900.00 руб.

МТС (Беларусь) 19900.00 руб.

3337

Life (Беларусь) 9900.00 руб.

Velcom (Беларусь) 6900.00 руб.

МТС (Беларусь) 6900.00 руб.

5013

Life (Беларусь) 9900.00 руб.

Velcom (Беларусь) 6900.00 руб.

МТС (Беларусь) 6900.00 руб.

3336

Life (Беларусь) 15900.00 руб.

Velcom (Беларусь) 9900.00 руб.

МТС (Беларусь) 9900.00 руб.

5014

Velcom (Беларусь) 15900.00 руб.

МТС (Беларусь) 15900.00 руб.

3311

Life (Беларусь) 19900.00 руб.

Velcom (Беларусь) 12900.00 руб.

МТС (Беларусь) 12900.00 руб.

3332

Life (Беларусь) 24900.00 руб.

Velcom (Беларусь) 15900.00 руб.

МТС (Беларусь) 15900.00 руб.

3339

Life (Беларусь) 29900.00 руб.

Velcom (Беларусь) 19900.00 руб.

МТС (Беларусь) 19900.00 руб.

Нашел как меня облопошили, нашел на прсторах :

Мошеннические Android-приложения. Ковыряем врага

Я являюсь разработчиком Android-приложения и слежу за появлением новых ссылок на него с помощью подписок Google. Сегодня утром я с радостью обнаружил в ящике письмо, в котором присутствовала новая ссылка на мое приложение. Все отлично! И отзыв положительный, и количество загрузок отличное от 0 вот только версия почему-то старая и… размер APK целых 3 мегабайта против оригинальных

Как и следовало ожидать, от оригинального приложения там ничего не осталось. Ни иконки, ни, тем более, кода. А при дальнейшем рассмотрении (похоже что) ВСЕ файлы на androides-os.com — одна и та же программа! Я скачал несколько разных программ из разных разделов и все они были одного размера и с одинаковым содержимым!

Внутри оказалось нечто, которое по беглому анализу ресурсов оказалось приложением, запрашивающим активацию путем отправки SMS. Попробуем разобраться, куда и что отправляется…

Чистый Java-код нам из APK не получить, но можно получить набор инструкций VM Dalvik, который вполне читается глазами без дополнительного софтового обеспечения. С помощью утилиты dexdump из Android SDK сдампим набор инструкций Dalvik в файл…

Поскольку предполагается, что приложение отправляет SMS, поищем в дампе строку «sendTextMessage» — это функция SDK, предназначенная для отправки текстовых сообщений. Поиск оказывается успешным, находится одно вхождение в методе activate()

Вкратце основные детали метода (получено путем ручной «декомпиляции» dalvik-инструкций):

// private HashMap activationSchemes;

// private static String CURRENT_ACTIVATION_SCHEME = «1»;

ActivationScheme o = activationSchemes.get(CURRENT_ACTIVATION_SCHEME);

for(Pair o2: l) <

StringBuilder b;

String sec = String.valueOf(o2.second); // WTF.

b = new StringBuilder(sec);

b.append(«+»);

String s3 = schemes.get(«2»); // private HashMap schemes;

b.append(s3);

String result = b.toString(); // «pair.second»+schemes[2]

String frst = o2.first; // v1

// mgr == TelephonyManager

mgr.sendTextMessage(frst, null, result, /* PendingIntent.getBroadcast(. ) */, null);

>

Т.е. имеется некий набор «схем активации» состоящих из списка пар строк, одна из которых номер на который слать СМС, а другая — что собственно слать.

Попробуем найти схемы активации… в дампе имеется метод initActivationSchemes где можно найти вот такой код:

Pair p = new Pair («4129», «bb031»);

aP.add(p);

p = new Pair («4129», «bb031»);

aP.add(p);

ActivationScheme sc = new ActivationScheme(aP);

activationScheme.put(CURRENT_ACTIVATION_SCHEME, sc);

>

Т.е. для России (MCC == 250) создается активационная схема из отправки двух СМС на номер 4129… Метод наряду с MCC 250 имеет и другие коды стран, и, соответственно, схемы активации для них. Для каждой страны подобрали определенный платный номер.

Тут есть некоторая непонятка. Несмотря на то, что 250 — Россия, номер 4129 (по крайней мере по информации которую я смог найти) пробивается как Украинский. Возможно я допустил ошибку при «декомпиляции» и случайно «записал» в Российский блок коды для Украины…

Собственно как выглядит приложение…

Install — это оно:

Такая же «оферта» судя по всему доступна вот тут: http://depositfmobi.ru/ofert

На сайт вышел по названию package приложения: com.depositmobi.

Что интересно, это depositmobi и «QIP.Файлы» и «Rapidshare» одновременно!

Что в итоге? Очень просто способ мошенничества. Делаем сайт, прокачиваем для него SEO по нужным ключевым словам, накачиваем туда тематических новостей и заполняем его простейшей программой отправки СМС на платные номера снабдив ее «офертой» чтобы прикрыть задницу…

Можно ли что-то сделать с такими товарищами законными путями?

Вот как нужно отвечать мошенникам, хоть немного юмора:

SMS мошенничество в Беларуси

12 лет на сайте

пользователь #169663

Путем нехитрых поисков обнаружел в интернете 2 сайта через которые действуют злоумышленники.

[censored by Guerilla] и [censored by Guerilla]

Тарифы Белоруских Мобильных операторов которых используют эта фирма и их тарифы:

3338

Life (Беларусь) 29900.00 руб.

Velcom (Беларусь) 19900.00 руб.

МТС (Беларусь) 19900.00 руб.

3337

Life (Беларусь) 9900.00 руб.

Velcom (Беларусь) 6900.00 руб.

МТС (Беларусь) 6900.00 руб.

5013

Life (Беларусь) 9900.00 руб.

Velcom (Беларусь) 6900.00 руб.

МТС (Беларусь) 6900.00 руб.

3336

Life (Беларусь) 15900.00 руб.

Velcom (Беларусь) 9900.00 руб.

МТС (Беларусь) 9900.00 руб.

5014

Velcom (Беларусь) 15900.00 руб.

МТС (Беларусь) 15900.00 руб.

3311

Life (Беларусь) 19900.00 руб.

Velcom (Беларусь) 12900.00 руб.

МТС (Беларусь) 12900.00 руб.

3332

Life (Беларусь) 24900.00 руб.

Velcom (Беларусь) 15900.00 руб.

МТС (Беларусь) 15900.00 руб.

3339

Life (Беларусь) 29900.00 руб.

Velcom (Беларусь) 19900.00 руб.

МТС (Беларусь) 19900.00 руб.

Нашел как меня облопошили, нашел на прсторах :

Мошеннические Android-приложения. Ковыряем врага

Я являюсь разработчиком Android-приложения и слежу за появлением новых ссылок на него с помощью подписок Google. Сегодня утром я с радостью обнаружил в ящике письмо, в котором присутствовала новая ссылка на мое приложение. Все отлично! И отзыв положительный, и количество загрузок отличное от 0 вот только версия почему-то старая и… размер APK целых 3 мегабайта против оригинальных

Как и следовало ожидать, от оригинального приложения там ничего не осталось. Ни иконки, ни, тем более, кода. А при дальнейшем рассмотрении (похоже что) ВСЕ файлы на androides-os.com — одна и та же программа! Я скачал несколько разных программ из разных разделов и все они были одного размера и с одинаковым содержимым!

Внутри оказалось нечто, которое по беглому анализу ресурсов оказалось приложением, запрашивающим активацию путем отправки SMS. Попробуем разобраться, куда и что отправляется…

Чистый Java-код нам из APK не получить, но можно получить набор инструкций VM Dalvik, который вполне читается глазами без дополнительного софтового обеспечения. С помощью утилиты dexdump из Android SDK сдампим набор инструкций Dalvik в файл…

Поскольку предполагается, что приложение отправляет SMS, поищем в дампе строку «sendTextMessage» — это функция SDK, предназначенная для отправки текстовых сообщений. Поиск оказывается успешным, находится одно вхождение в методе activate()

Вкратце основные детали метода (получено путем ручной «декомпиляции» dalvik-инструкций):

// private HashMap activationSchemes;

// private static String CURRENT_ACTIVATION_SCHEME = «1»;

ActivationScheme o = activationSchemes.get(CURRENT_ACTIVATION_SCHEME);

for(Pair o2: l) <

StringBuilder b;

String sec = String.valueOf(o2.second); // WTF.

b = new StringBuilder(sec);

b.append(«+»);

String s3 = schemes.get(«2»); // private HashMap schemes;

b.append(s3);

String result = b.toString(); // «pair.second»+schemes[2]

String frst = o2.first; // v1

// mgr == TelephonyManager

mgr.sendTextMessage(frst, null, result, /* PendingIntent.getBroadcast(. ) */, null);

>

Т.е. имеется некий набор «схем активации» состоящих из списка пар строк, одна из которых номер на который слать СМС, а другая — что собственно слать.

Попробуем найти схемы активации… в дампе имеется метод initActivationSchemes где можно найти вот такой код:

Pair p = new Pair («4129», «bb031»);

aP.add(p);

p = new Pair («4129», «bb031»);

aP.add(p);

ActivationScheme sc = new ActivationScheme(aP);

activationScheme.put(CURRENT_ACTIVATION_SCHEME, sc);

>

Т.е. для России (MCC == 250) создается активационная схема из отправки двух СМС на номер 4129… Метод наряду с MCC 250 имеет и другие коды стран, и, соответственно, схемы активации для них. Для каждой страны подобрали определенный платный номер.

Тут есть некоторая непонятка. Несмотря на то, что 250 — Россия, номер 4129 (по крайней мере по информации которую я смог найти) пробивается как Украинский. Возможно я допустил ошибку при «декомпиляции» и случайно «записал» в Российский блок коды для Украины…

Собственно как выглядит приложение…

Install — это оно:

Такая же «оферта» судя по всему доступна вот тут: http://depositfmobi.ru/ofert

На сайт вышел по названию package приложения: com.depositmobi.

Что интересно, это depositmobi и «QIP.Файлы» и «Rapidshare» одновременно!

Что в итоге? Очень просто способ мошенничества. Делаем сайт, прокачиваем для него SEO по нужным ключевым словам, накачиваем туда тематических новостей и заполняем его простейшей программой отправки СМС на платные номера снабдив ее «офертой» чтобы прикрыть задницу…

Можно ли что-то сделать с такими товарищами законными путями?

Вот как нужно отвечать мошенникам, хоть немного юмора: