браузер tor что за браузер

Как пользоваться Tor Browser

«Как пользоваться браузером Тор?» – это довольно популярный вопрос среди пользователей, которые совсем недавно его установили или только планируют. В действительности никаких сложностей с веб-серфингом через него возникнуть не должно, ведь по интерфейсу он ничем не отличается от тех же Google Chrome, Mozilla Firefox и Opera. Но все же мы подготовили подробное руководство.

Руководство

Представленная инструкция включает в себя четыре глобальных раздела:

Но в первую очередь мы хотим обозначить один важный нюанс. Дело в том, что посмотреть историю посещений в браузере Тор невозможно, хотя многим пользователям хотелось бы наличие такой функции. Но это бы противоречило концепции приватного интернет-серфинга. По этой причине в журнал не запишутся никакие сайты, даже если вы на них заходили.

Раздел №1: Инсталляция интернет-обозревателя

И начать следует именно с процедуры установки Tor Browser. Разберем ее отдельно для ПК и мобильных девайсов.

Инструкция для компьютеров и ноутбуков:

Инструкция для смартфонов и планшетов на Android и iOS:

Более подробные статьи для разных платформ:

Раздел №2: Настройка

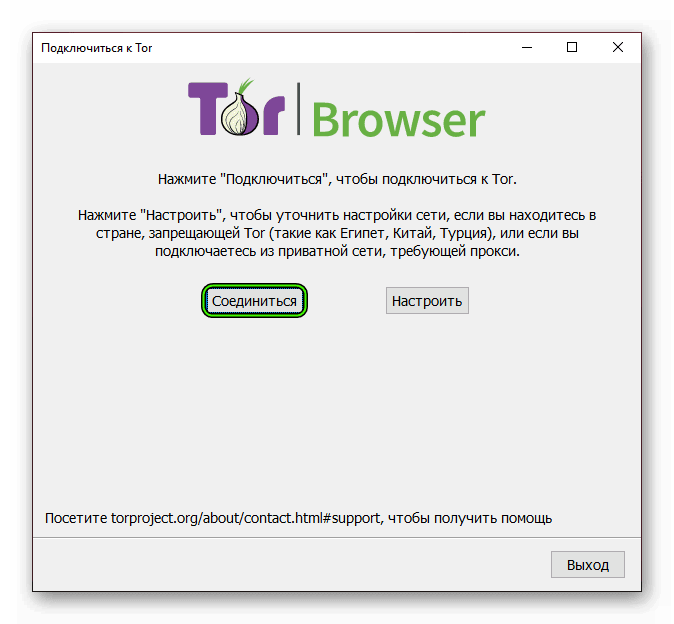

В принципе браузер Тор не требует детальной настройки. Пользователю достаточно в приветственном окне (в случае с компьютерами и ноутбуками) кликнуть на кнопочку «Соединиться» и дождаться появления основного окна программы.

Раздел №3: Поиск сайтов из Даркнета

Вот с этой темой все гораздо интереснее. Ведь Tor приманивает огромное количество пользователя именно благодаря тому, что с его помощью возможно посещение Даркнета (Darknet, Deep Web, «Темная сторона интернета» и множество других обозначений). В действительности это просто ресурсы, открыть которые невозможно через стандартный браузер, а также их нельзя найти с помощью привычных нам поисковиков (Google, Yandex и так далее).

Во всех деталях с доступом в Даркнет вы можете ознакомиться в этом материале.

Раздел №4: Дополнительная информация

Также многих пользователей волнует аспект безопасности в ходе пребывания в Сети с помощью данного веб-обозревателя. И ситуация предельно простая: браузер обеспечивает высокую степень приватности для личных данных, но все же не защищает их целиком. Пользователю необходимо сменить интернет-привычки для сохранения статуса Инкогнито.

Более детально данный аспект разобран в нашей статье «Безопасен ли Tor Browser».

Новое в блогах

Как пользоваться браузером Тор и не попасть под следствие

Пользователи, нуждающиеся в обходе блокировок или сохранении конфиденциальности в Сети, часто спрашивают — как пользоваться браузером Тор на компьютере и телефоне. В обоих случаях подходы к применению программы идентичны, но принципы установки и настройки немного отличаются. Ниже приведем пошаговую инструкцию для разных видов устройств, рассмотрим плюсы и минусы применения Tor.

Как пользоваться браузером Тор

Создатели веб-проводника позаботились о клиентах, предусмотрев возможность работы в «темной Сети» с компьютера и телефона. Зная, как правильно пользоваться браузером Tor на каждом из устройств, можно сохранить приватность в Интернете вне зависимости от используемого устройства. Рассмотрим правила применения для каждого девайса по отдельности.

Как пользоваться Тор на телефоне

С ростом числа смартфонов все больше людей входит в Интернет с мобильных устройств, поэтому предпочитают пользоваться Tor браузером на Андроид или iOS. Ниже рассмотрим, в чем особенности каждого из вариантов.

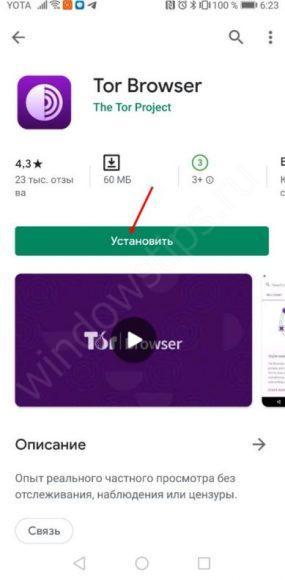

Андроид

В отличие от других веб-проводников для смартфонов, где с установкой не возникает трудностей, запуск Tor-браузера имеет особенности. Во избежание трудностей старайтесь следовать инструкции и пользоваться веб-проводником с учетом приведенных рекомендаций. Несмотря на возможность установки Tor на все версии Андроид, лучше использовать программу на телефонах с ОС от 5.0 и выше

Перед тем как пользоваться браузером Тор на Андроиде, необходимо его скачать и установить на ПК. Для этого сделайте следующие шаги:

С этого момента доступно использование Tor браузера на Андроид. Вы можете переходить по вкладкам и быть уверенным в конфиденциальности. С этого момента трафик шифруется, а ранее блокированные сайты становятся доступными.

Безопасность и удобство при работе в Тор возможно только при внесении правильных настроек. Для перехода в раздел жмите на три вертикальные точки справа вверху. Выделим основные настройки, необходимые, чтобы правильно пользоваться браузером:

После этого можно пользоваться браузером Тор в обычном режиме. Управление мало отличается от других проводников, поэтому у пользователей не возникает вопросов. В верхней части находится поисковая и одновременно адресная строка. Для одновременного открытия всех вкладок жмите на значок с цифрой слева от кнопки меню. По желанию можно открыть приватную вкладку. В таком случае веб-проводник не будет запоминать историю посещений.

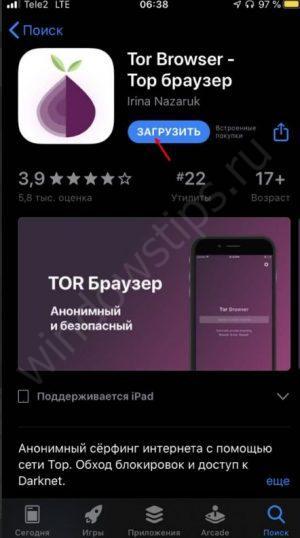

Айфон

Многие владельцы Айфонов интересуются, как пользоваться браузером Тор на iOS. Здесь действуют те же принципы, что рассмотрены выше (для Андроид). Разница в том, что название приложения в магазине App Store немного иное — TOR Browser + VPN. После скачивания и установки дальнейшая настройка и применение ничем не отличается от того, что рассмотрен выше. После внесения базовых настроек можно пользоваться Тор браузером на Айфоне в обычном режиме. При этом владелец смартфона с iOS получает доступ ко всем возможностям, начиная с приватности, заканчивая посещением заблокированных ранее сайтов.

Вам может быть интересно: Как исправить ошибочный сертификат в Опере: решаем проблему сами

Как пользоваться Тор на компьютере

В случае с ПК ситуация иная, ведь веб-проводник имеет другой принцип установки и настройки. Перед тем как пользоваться Тор браузером на Виндовс, изучите эту инструкцию и следуйте рекомендациям.

Алгоритм действий такой:

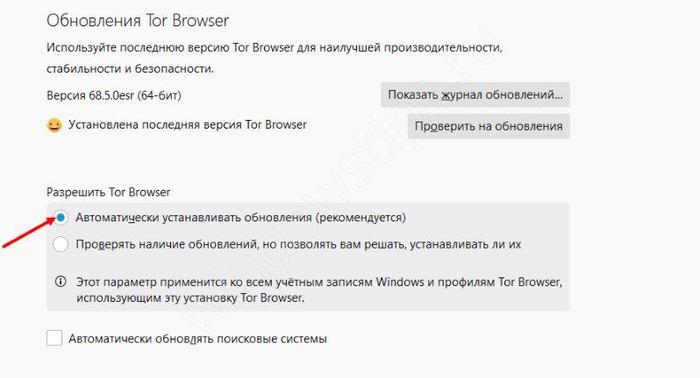

После установки веб-проводника необходимые настройки безопасности уже установлены. Это позволяет сразу пользоваться браузером Тор.

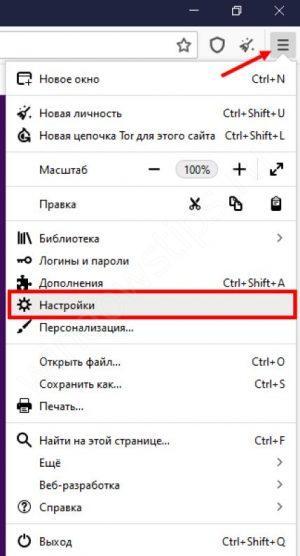

При желании можно внести дополнительные изменения через меню. Для входа в него жмите на три полоски справа вверху.

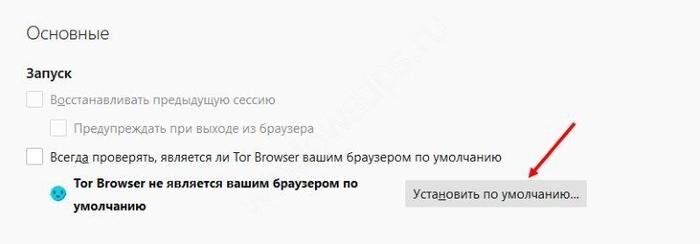

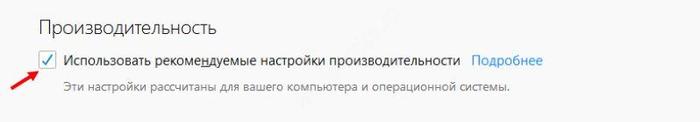

Там перейдите в раздел Настройки и по желанию сделайте Tor веб-проводником по умолчанию. Здесь же можно задать другие параметры:

Для дополнительной защиты перейдите в раздел Дополнения и включите следующие функции:

После внесения настроек можно пользоваться Tor. Для дополнительной защиты не рекомендуется открывать в браузере торренты, скачивать и открывать другие файлы. В таком случае имеется риск раскрытия IP адреса, что снижает уровень конфиденциальности.

Плюсы и минусы использования

Перед тем как использовать Тор браузер, важно изучить его преимущества и недостатки.

Tor имеет ряд недостатков, касающихся конфиденциальности работы в Сети. Но при правильной настройке и следовании приведенным выше правилам таких последствий можно избежать.

Итоги

Теперь вы знаете, как правильно пользоваться Tor браузером на ПК или телефоне. После установки не забудьте сделать необходимые настройки для повышения конфиденциальности и защиты личных данных от посторонних. В остальном использование Тор не вызывает трудностей даже у начинающих пользователей глобальной сети.

Как пользоваться Tor Browser

Анонимность и безопасность пользователей в интернете – важная часть любого браузера. Сегодня мы храним все персональные данные и пароли на компьютере, поэтому любой, кто получит доступ к ПК, получит и доступ ко всем данным.

Но есть браузер, способный быть полностью анонимным при просмотре веб-страниц, и имя ему – Tor Browser. О том, что это за браузер и как им пользоваться, поговорим в сегодняшней статье.

Что представляет собой Tor Browser

Tor Browser – это не просто веб-обозреватель, который использует VPN-соединение, чтобы изменить IP-адрес. Он основан на собственном сервисе Tor, который позволяет шифровать пакеты данных пользователя трижды и отправлять их по цепочке из трех серверов. Организовано это таким образом, что каждый сервер не знает о предыдущих точках прохождения пакетов – в этом и кроется весь секрет анонимности.

При использовании Tor задействуется другой IP-адрес, который зачастую принадлежит иной стране. При этом IP-адрес является скрытым от сайтов, которые посещает пользователь. Дополнительной мерой безопасности является шифровка посещаемых сайтов от посторонних лиц, которые могут перехватить движение трафика.

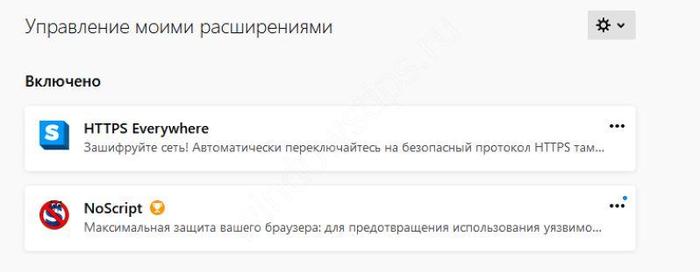

Если кто не знал, то Tor Browser был разработан на основе известного всем браузера Mozilla Firefox. От него он получил ряд мощных расширений – это HTTPS Everywhere, NoScript, а также дополнения для управления сервисом Tor. Все они доступны без каких-либо дополнительных манипуляций, кроме того, браузер сам дает советы по улучшению безопасности.

Особенности:

Не обошлось и без существенных недостатков – это низкая скорость загрузки, которая обусловлена тем, что в процессе подключения к сети задействуется несколько серверов для обеспечения конфиденциальности пользователя. Потери обычно составляют от 30 до 50% по сравнению с обычным браузером. Это довольно много, но никто не говорит, что Tor Browser нужно обязательно использовать для повседневных задач. Например, если речь идет о конфиденциальности, то можно воспользоваться им, а в других случаях – более привычными веб-обозревателями.

Работа в Tor Browser

Все последующие инструкции мы будем рассматривать на примере Windows 10, но это никак не помешает вам провести те же действия на Linux или macOS.

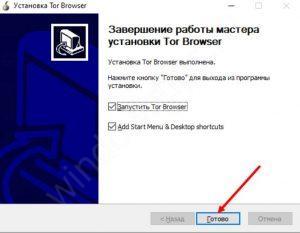

Шаг 1: Устанавливаем браузер

В установке Tor нет ничего сложного:

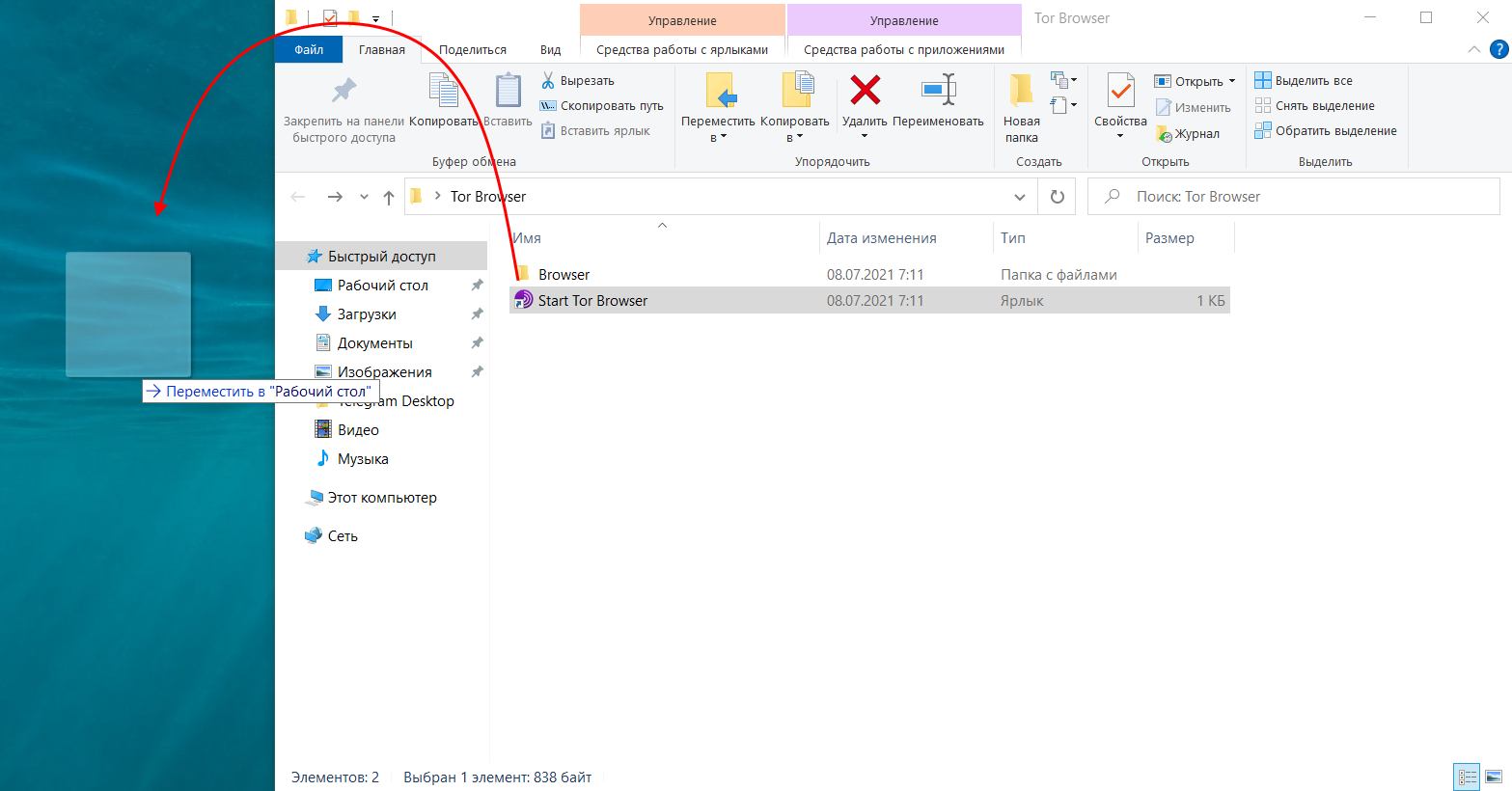

Сам браузер, как вы могли заметить, устанавливается в папке «Tor Browser» на рабочем столе. Ярлык лежит в этой папке, и его при необходимости можно переместить на рабочий стол.

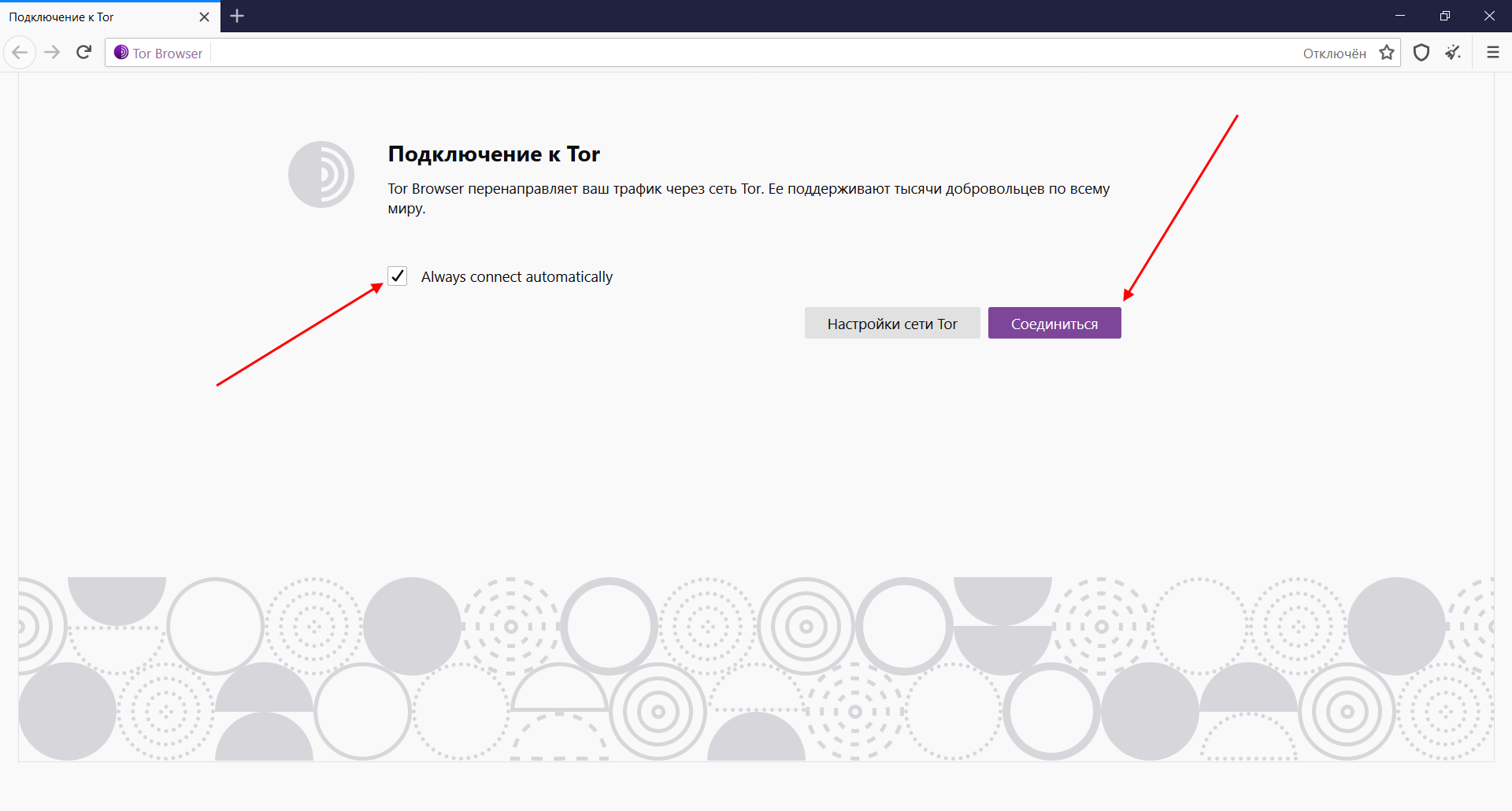

Шаг 2: Первое знакомство

Как только браузер будет запущен, перед нами отобразится окно с предложением подключиться к Tor. Для удобства отметим пункт «Always connect automatically», который позволяет автоматически присоединяться к защищенному каналу. В завершение кликаем по кнопке «Соединиться».

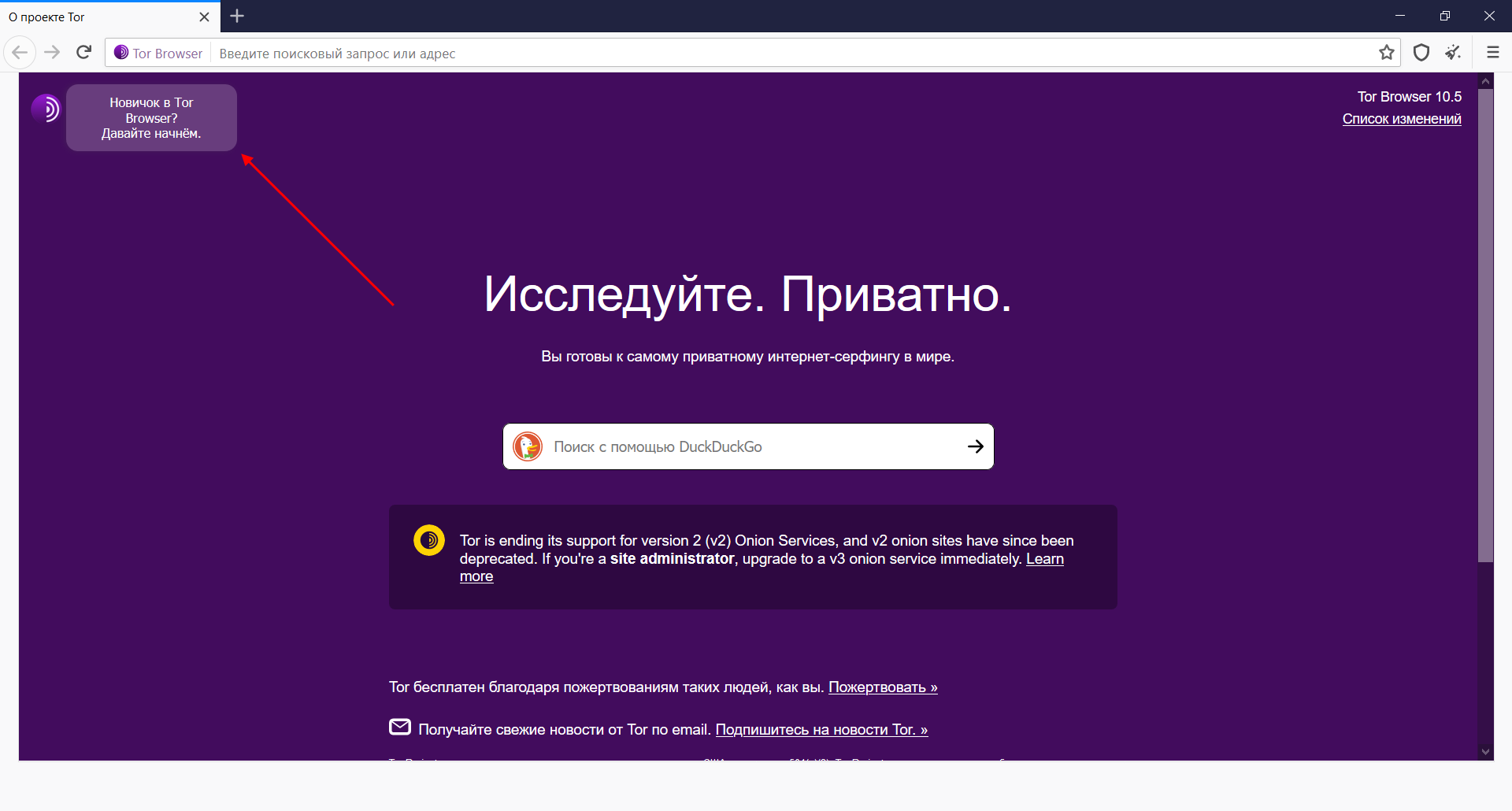

Поздравляем, браузер с приватным доступом запущен. Для более углубленного изучения рекомендую ознакомиться с базовыми функциями – сделать это можно через особое окно, которое открывается кнопкой «Новичок в Tor Browser? Давайте начнем».

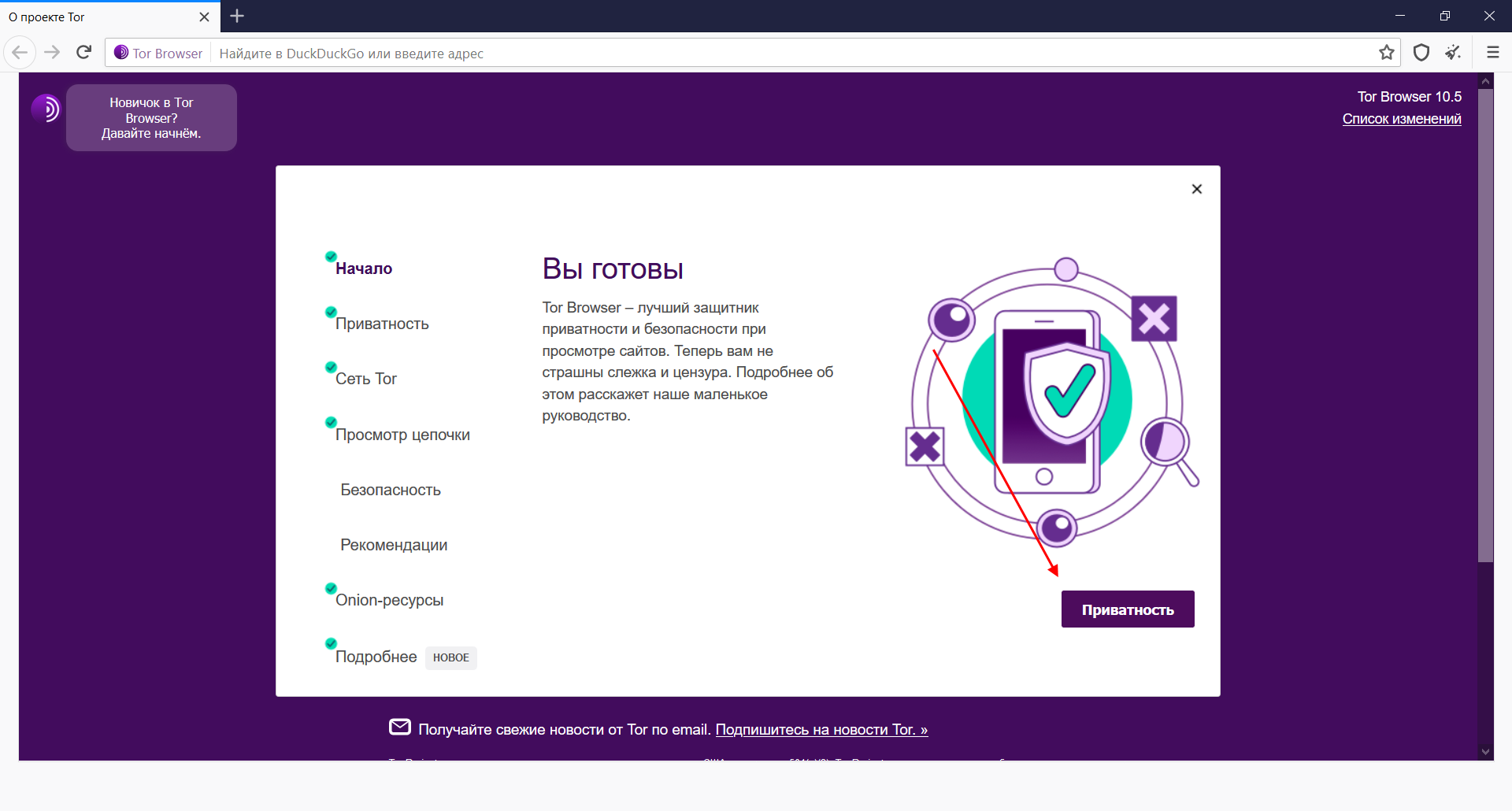

В отобразившемся окне нам расскажут про основные возможности анонимного браузера.

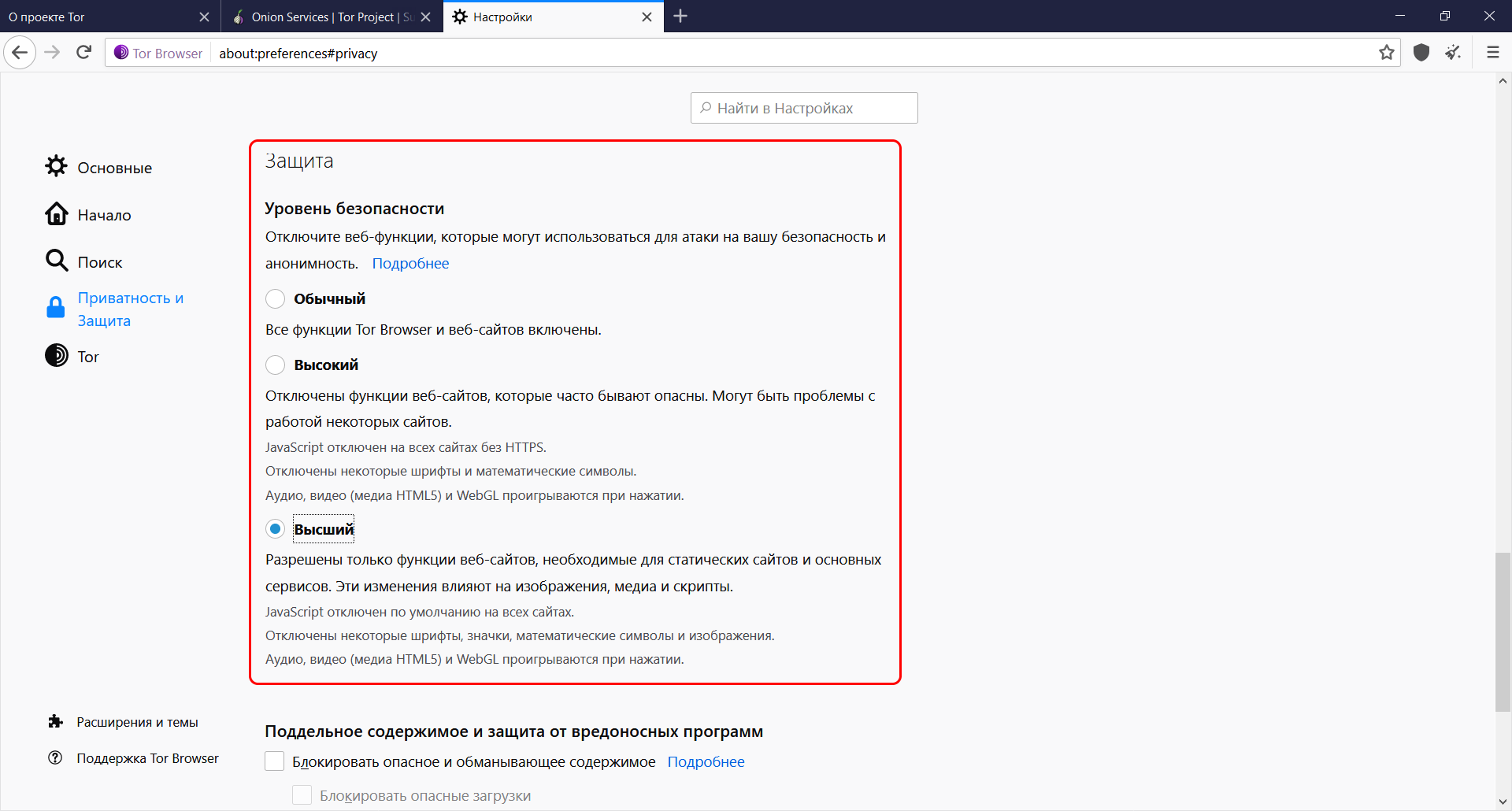

На этом настройка Tor Browser завершена. Но нам-то нужно попробовать весь функционал! Для начала давайте настроим уровень безопасности, доступ к которому открывается через иконку, расположенную в верхнем правом углу.

На отобразившейся странице появляется возможность настроить уровень безопасности: обычный, высокий или высший.

Обратите внимание на то, что использование Tor не делает пребывание в интернете полностью безопасным. Если вы будете просматривать сайты, которые не защищены с помощью HTTPS, то выходные узлы Tor смогут перехватить ваши данные.

Шаг 3: Изменяем IP-адрес

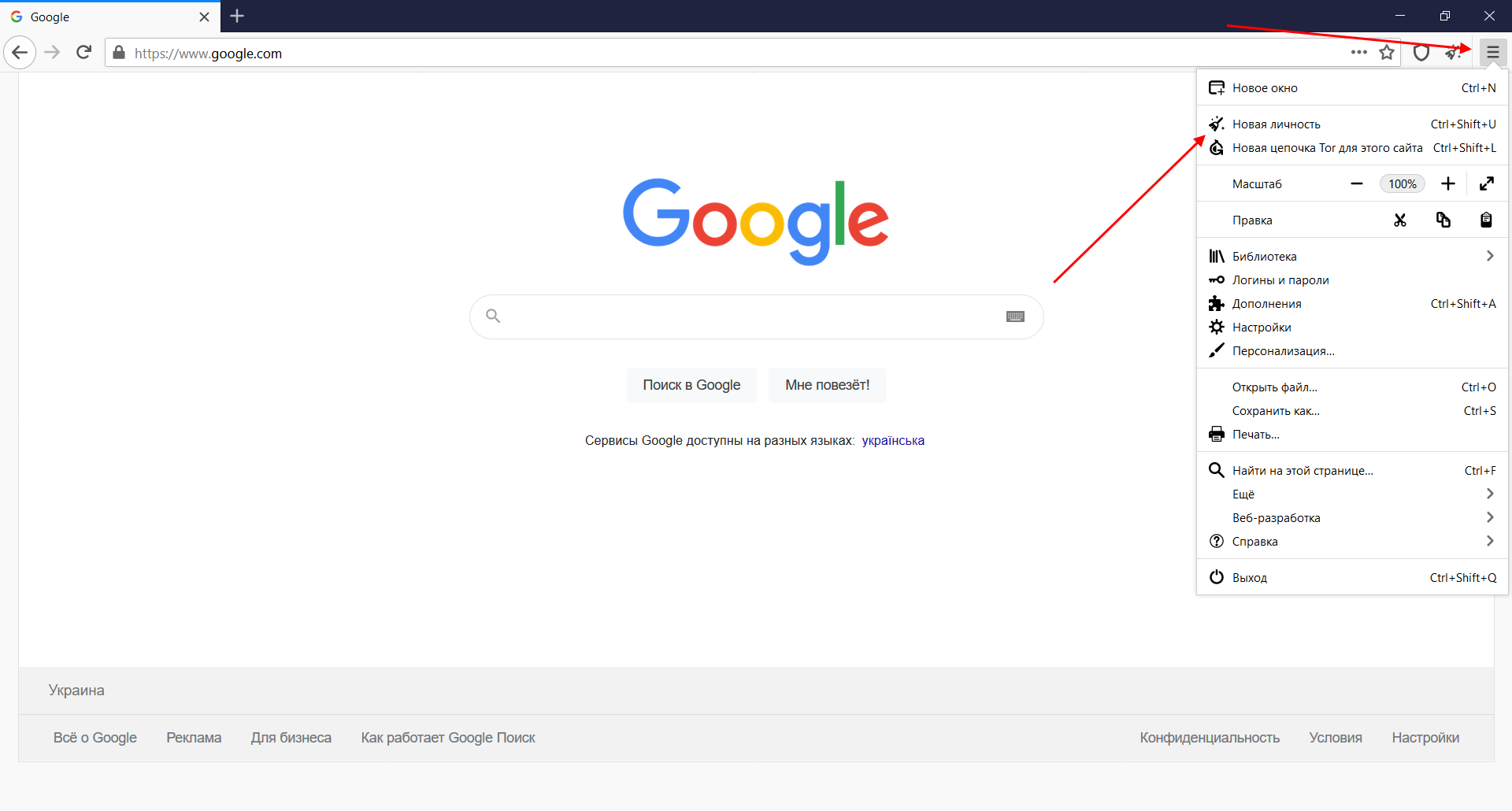

Одна из фишек Tor Browser – изменение IP-адреса. Сделать это крайне просто: достаточно воспользоваться одной кнопкой, и вы – другой пользователь. Для этого в верхнем правом углу нажимаем на три линии и выбираем «Новая личность».

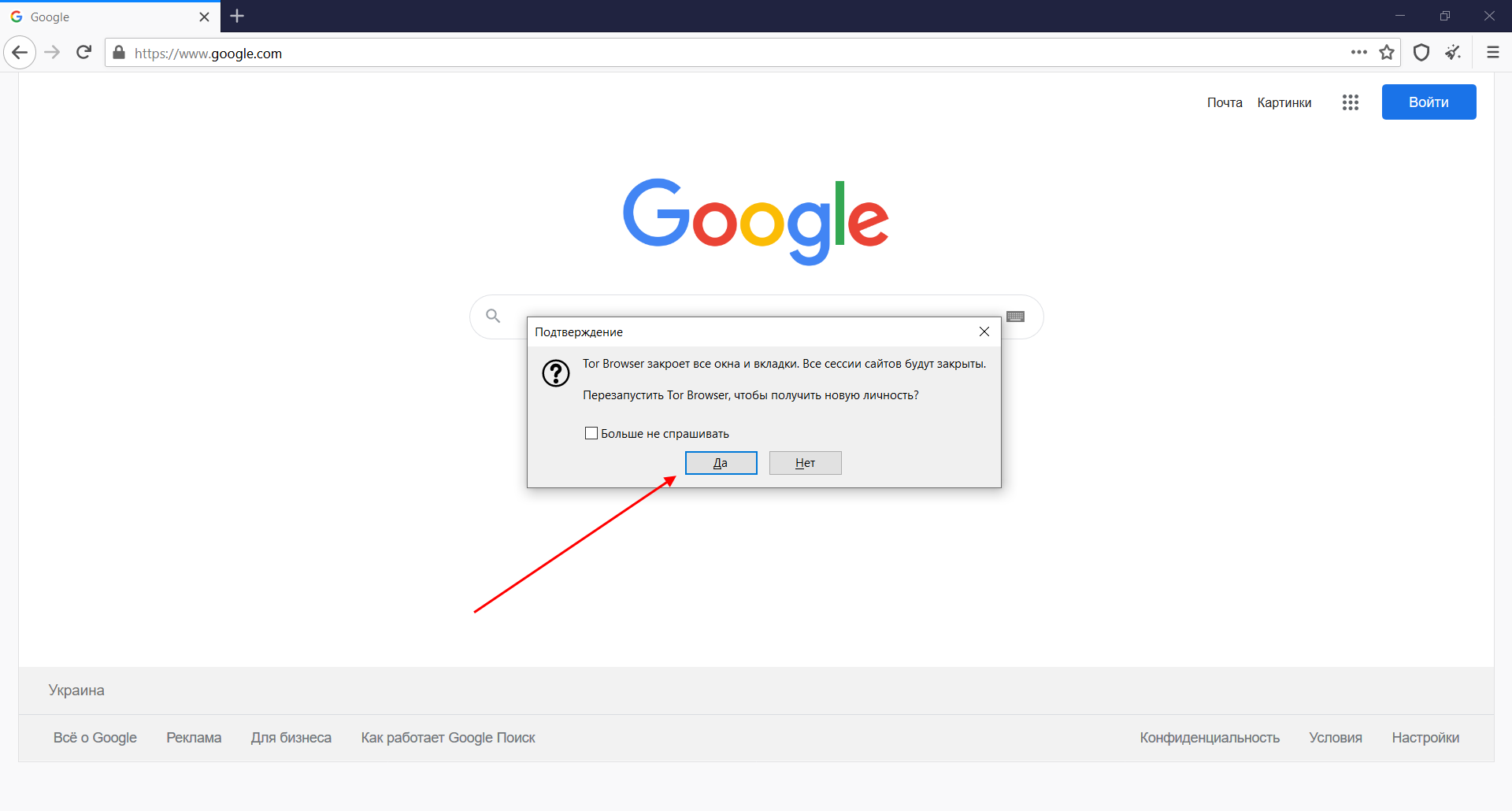

После этого перед нами отобразится новое окно, в котором нам предложат перезапустить браузер. Это необходимо для того, чтобы визит на каждый сайт осуществлялся с нового IP-адреса.

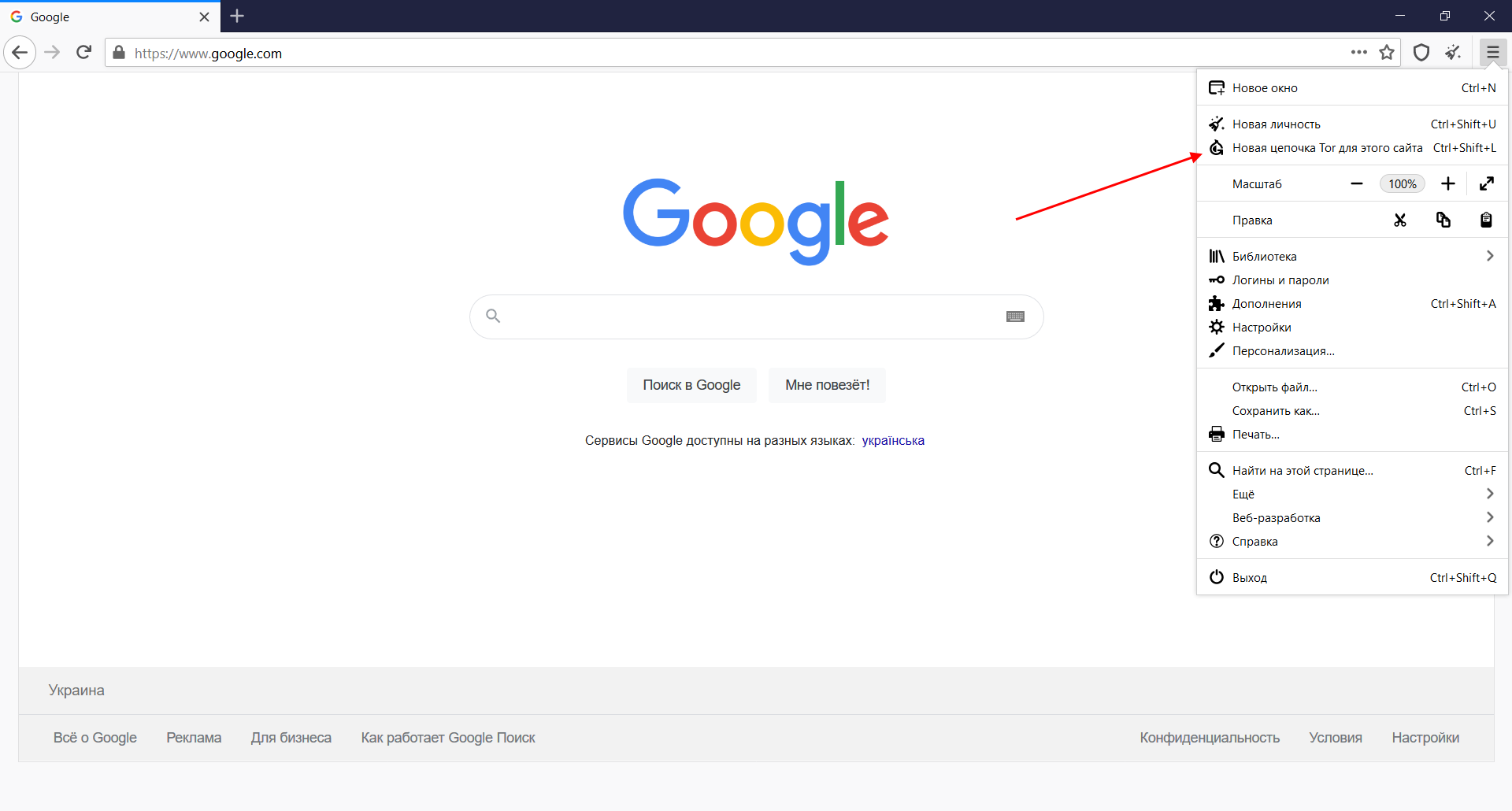

Также мы можем обновить IP-адрес только для одного сайта – для этого есть кнопка «Новая цепочка Tor для этого сайта».

Таким образом, мы можем перемещаться в интернете под другим IP-адресом, что дает нам дополнительный уровень анонимности.

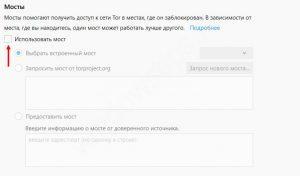

Шаг 4: Настраиваем сетевые параметры

Хотя Tor Browser и обладает высокой степенью защиты и анонимности, это никак не спасает от интернет-провайдера – он способен заблокировать доступ к браузеру. Исправить это можно с помощью изменения мостов. Для этого сделаем следующее:

Вот таким несложными манипуляциями мы можем обойти блокировку интернет-провайдера.

Шаг 5: Дополнительные настройки Tor

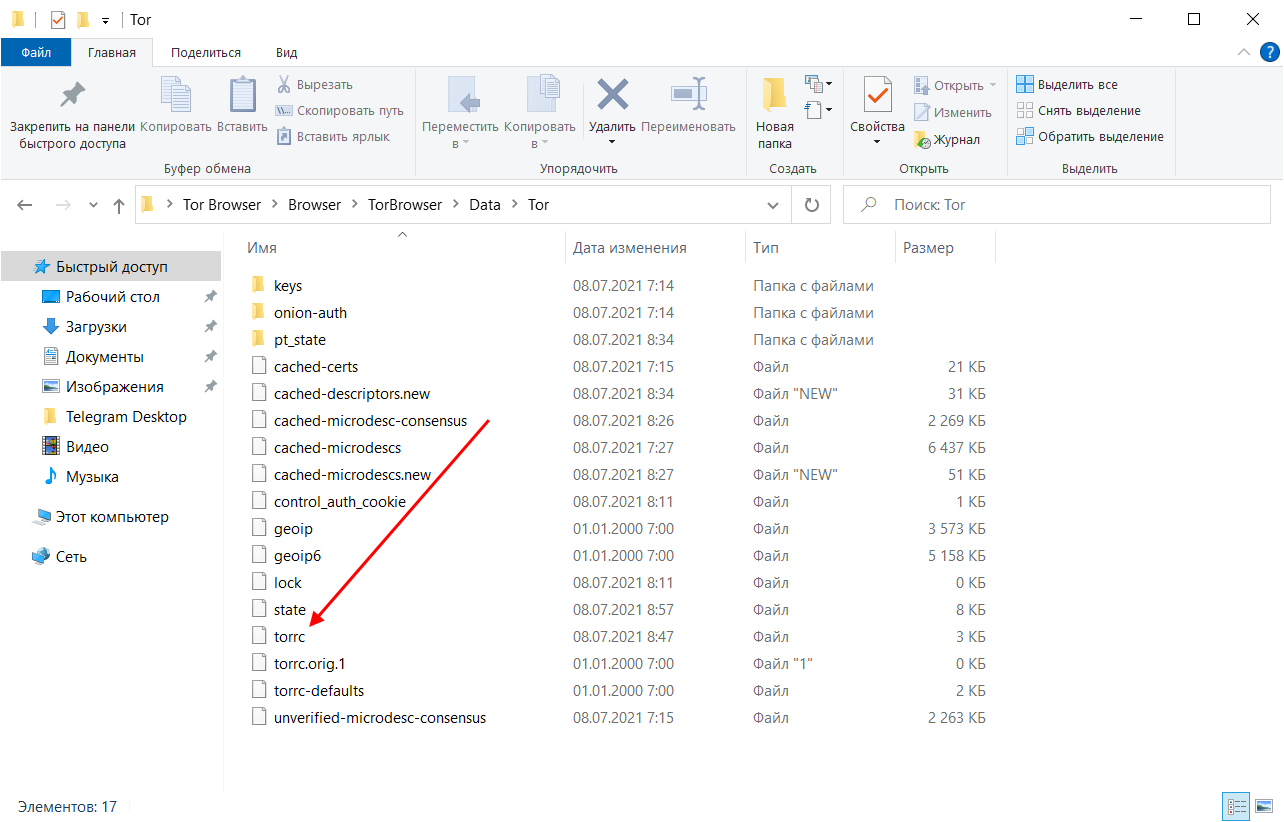

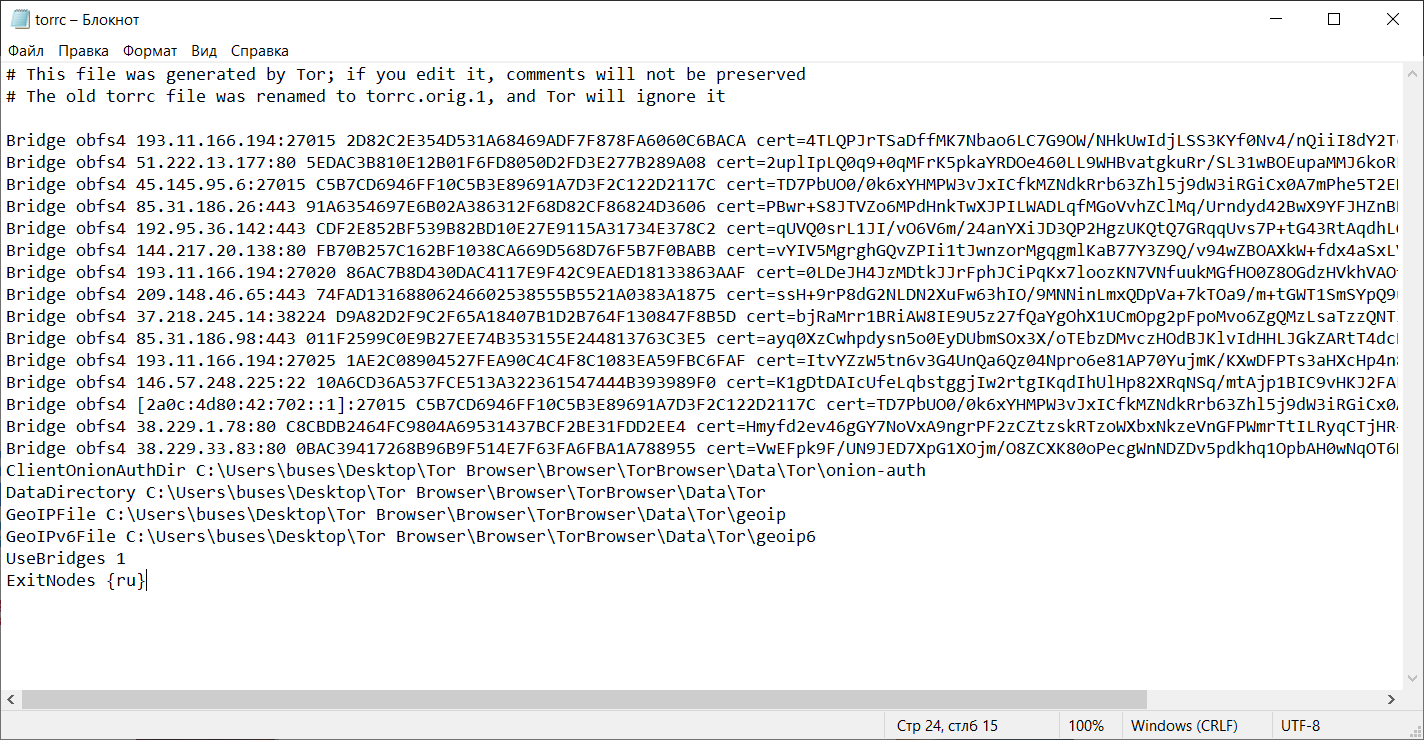

Помимо вышерассмотренных настроек, мы также можем редактировать конфигурационные файлы браузера Tor. Один из них – torrc. Он позволяет редактировать используемый IP-адрес, например, мы можем получать адреса только из России.

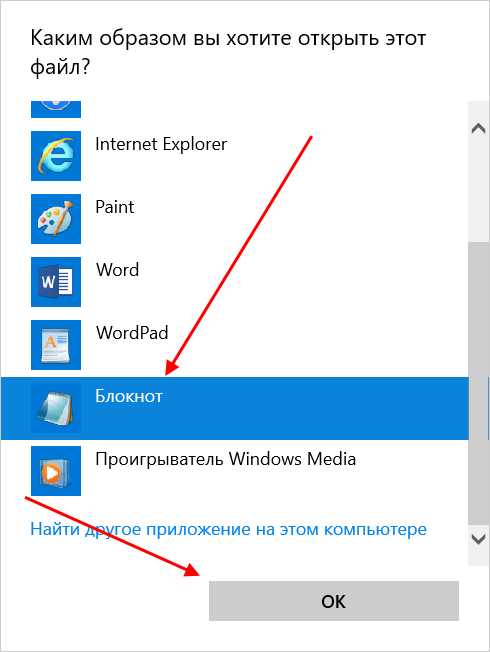

Для начала следует перейти в папку с файлом, которая находится по следующему пути: C:\Users\ИМЯ_ПОЛЬЗОВАТЕЛЯ\Desktop\Tor Browser\Browser\TorBrowser\Data\Tor. Кликаем в ней по файлу «torrc» двойным щелчком мыши.

Выбираем «Блокнот» и жмем «ОК».

В результате перед нами откроется содержимое файла, которое мы можем изменять так, как нам нужно.

Если нам нужно получать IP-адреса только из России, то для этого пропишем дополнительную строку в конце файла:

Если мы хотим подключиться только к одному узлу и не подключаться к другим в случае ошибки, то следует добавить еще одну строчку:

Также мы можем исключить из узлов те серверы, которым не доверяем:

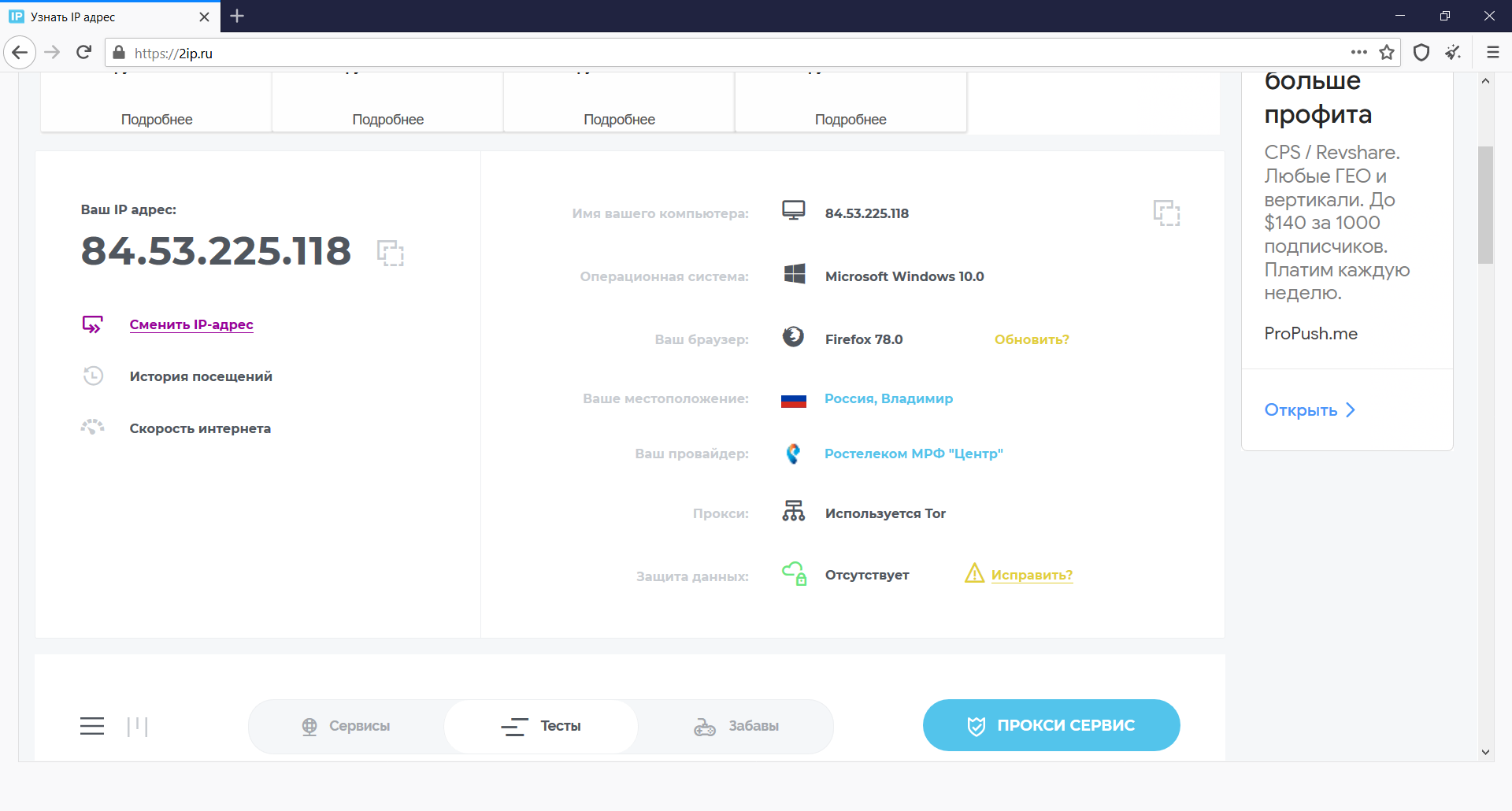

Чтобы все изменения вступили в силу, следует перезапустить браузер. Проверить, с какого IP-адреса был произведен вход в браузер, можно с помощью специального сайта 2ip.

Таким образом, мы можем выбирать страну IP-адреса. Достаточно в конфигурационном файле указать инициалы страны в строчке ExitNodes

Заключение

Сегодня мы познакомились с самым безопасным браузером, который предотвращает утечку данных и позволяет анонимизировать пребывание в сети. Tor – это не просто VPN-соединение, а полноценный инструмент, работающий на собственном сервисе и использующий множество различных серверов для сохранности личных данных.

Надеюсь, что моя статья была для вас полезной, и теперь вы знаете, как пользоваться Tor Browser. Спасибо за внимание!

Анонимность в Tor: что нельзя делать

«Интересно, как выглядит мой сайт, когда я анонимный?» [1]

Лучше избегать посещения персональных сайтов, к которым прикреплены реальные имена или псевдонимы, особенно если к ним когда-либо подключались не через Tor / с реальным IP-адресом. Вероятно, очень немногие люди посещают ваш личный сайт через Tor. Это значит, что пользователь может быть единственным уникальным клиентом Tor, который сделает это.

Такое поведение ведёт к утечке анонимности, поскольку после посещения веб-сайта вся схема Tor становится «грязной». Если сайт малопопулярен и не получает много трафика, то выходные узлы Tor могут быть почти уверены, что посетитель этого сайта — владелец сайта. С этого момента разумно предположить, что последующие соединения с этого выходного узла Tor тоже идут с компьютера этого пользователя.

Заходить в аккаунты социальных сетей и думать, что вы анонимны

Не заходите в личный аккаунт Facebook или другой социальной сети через Tor. Даже если вместо реального имени используется псевдоним, аккаунт вероятно связан с друзьями, которые знают вас. В результате, социальная сеть может выдвинуть разумное предположение, кем на самом деле является пользователь.

Ни одна система анонимности не идеальна. Софт для онлайновой анонимности может скрывать IP-адреса и местоположение, но Facebook и таким же корпорациям не нужна эта информация. Социальные сети уже знают пользователя, его друзей, содержимое «приватных» сообщений между ними и так далее. Эти данные хранятся как минимум на серверах социальной сети, и никакое программное обеспечение не способно удалить их. Их могут удалить только сами платформы социальных сетей или хакерские группы. [3]

Пользователи, которые заходят в свои аккаунты Facebook и другие аккаунты, получают только защиту местоположения, но не анонимность.

Это не очень хорошо понимают некоторые пользователи социальных сетей: [4]

Майк, буду ли я полностью анонимен, если зайду в свой аккаунт Facebook? Я использую Firefox 3.6 с Tor и NoScript на машине Windows 7. Спасибо.

Никогда не заходите в аккаунты, которыми вы пользовались без Tor

Всегда предполагайте, что при каждом визите журнал сервера сохраняет следующее: [5]

Следующие таблицы дают упрощённое представление, как эти логи могут выглядеть для администраторов.

Таблица: Журнал ISP

| Имя | Время | IP/место | Трафик |

|---|---|---|---|

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 500 МБ |

Таблица: Расширенный журнал ISP [6]

| Имя | Время | IP/место | Трафик | Адрес | Контент |

|---|---|---|---|---|---|

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 1 МБ | google.com | Поисковый запрос 1, запрос 2. |

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 490 МБ | youtube.com | Смотрел видео 1, видео 2 |

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 9 МБ | facebook.com | Зашифрованный трафик |

Таблица: Журнал веб-сайта

| Имя | Время | IP/место | Трафик | Контент |

|---|---|---|---|---|

| — | 16:00 — 16:10 | 1.1.1.1 | 1 МБ | Поисковый запрос 1, запрос 2. |

Понятно, что однотипное журналирование веб-сайтами и интернет-провайдером позволяет легко определить действия пользователя.

Аккаунт компрометируется и привязывается к пользователю даже в случае однократной авторизации через соединение, не защищённое Tor, с реального IP-адреса. Единичные ошибки часто фатальны и ведут к раскрытию многих «анонимных» пользователей.

Не авторизуйтесь в онлайн-банкинге или платёжных системах, если не осознаёте риски

Не рекомендуется авторизация в онлайн-банке, PayPal, eBay и других важных финансовых аккаунтах, зарегистрированных на имя пользователя. В финансовых системах любое использование Tor угрожает замораживанием аккаунта из-за «подозрительной активности», которая регистрируется системой предотвращения фрода. Причина в том, что хакеры иногда используют Tor для совершения мошеннических действий.

Использование Tor с онлайн-банкингом и финансовыми аккаунтами не является анонимным по причинам, приведённым выше. Это псевдонимность, которая обеспечивает только скрытие IP-адреса, или уловка для доступа к сайту, заблокированному провайдером. Разница между анонимностью и псевдонимностью описана в соответствующей главе.

Если пользователя заблокировали, во многих случаях можно связаться со службой поддержки, чтобы разблокировать аккаунт. Некоторые сервисы даже допускают ослабление правил определения фрода для пользовательских аккаунтов.

Разработчик Whonix Патрик Шлейзер не против использования Tor для обхода блокировки сайта или скрытия IP-адреса. Но пользователь должен понимать, что банковский или другой платёжный аккаунт может быть (временно) заморожен. Кроме того, возможны другие исходы (постоянная блокировка сервиса, удаление аккаунта и т. д.), как сказано в предупреждениях на этой странице и в документации Whonix. Если пользователи осведомлены о рисках и чувствуют уместным использовать Tor в конкретных личных обстоятельствах, конечно же, они могут игнорировать этот совет.

Не чередуйте Tor и Open Wi-Fi

Некоторые пользователи ошибочно думают, что открытый Wi-Fi — более быстрая и безопасная «альтернатива Tor», поскольку IP-адрес нельзя привязать к реальному имени.

Ниже объясним причины, почему лучше использовать открытый Wi-Fi и Tor, но не открытый Wi-Fi или Tor.

Примерное местонахождение любого IP-адреса можно вычислить до города, района или даже улицы. Даже если пользователь далеко от своего дома, открытый Wi-Fi всё равно выдаёт город и примерное местоположение, поскольку большинство людей не путешествуют по континентам.

Личность владельца с открытым Wi-Fi и настройки маршрутизатора — тоже неизвестные переменные. Там может вестись журнал MAC-адресов пользователей с соответствующей активностью этих пользователей в Интернете, которая открыта для владельца маршрутизатора.

Хотя журналирование необязательно нарушает анонимность пользователя, она сужает круг подозреваемых со всего глобального населения Земли или континента, или страны — до конкретного района. Этот эффект сильно ухудшает анонимность. Пользователям следует всегда оставлять у себя максимально возможное количество информации.

Избегайте сценариев «Tor через Tor»

Примечание: это проблема конкретно сервиса Whonix.

Когда используется прозрачный прокси (такой как Whonix), то можно запустить сессии Tor одновременно на стороне клиента и на прозрачном прокси, что создаёт сценарий «Tor через Tor».

Такое происходит при установке Tor внутри Whonix-Workstation или при использовании Tor Browser, который не сконфигурирован для использования SocksPort вместо TransPort. Подробнее об этом написано в статье Tor Browser.

Эти действия рождают неопределённость и потенциально небезопасны. В теории, трафик идёт через шесть узлов луковичной маршрутизации вместо трёх. Но нет гарантии, что три дополнительные узла отличаются от первых трёх; это могут быть те же самые узлы, возможно, в обратном или смешанном порядке. По мнению специалистов Tor Project, это небезопасно: [7]

Мы не поощряем использование более длинных путей, чем стандартные — это увеличивает нагрузку на сеть без (насколько мы можем судить) повышения безопасности. Помните, что самый эффективный способ атаки на Tor — атаковать выходные точки и игнорировать середину пути. Кроме того, использование маршрута длиннее, чем три узла, может вредить анонимности. Во-первых, это упрощает атаки типа «отказ в обслуживании». Во-вторых, подобные действия можно воспринимать как идентификатор пользователя, если только немногие так будут делать («О, смотри, опять тот парень, который изменил длину маршрута»).

Лицензия главы «Избегайте сценариев „Tor через Tor”»: [9]

Не отправляйте конфиденциальные данные без оконечного шифрования

Как уже объяснялось на странице «Предупреждение», выходные узлы Tor могут прослушивать коммуникации и осуществлять атаки посредника (MiTM), даже при использовании HTTPS. Использование оконечного шифрования — единственный способ отправить конфиденциальные данные получателю, избежав риска перехвата и раскрытия враждебным третьим лицам.

Не раскрывайте в онлайне идентифицирующие данные

Деанонимизация возможна не только с соединениями и IP-адресами, но также социальными способами. Вот некоторые рекомендации защиты от деанонимизации от Anonymous:

Используйте мосты, если сеть Tor кажется опасной или подозрительной в вашем районе

Эта рекомендация идёт с важным предостережением, поскольку мосты не являются идеальным решением: [10]

Мосты — важные инструменты и во многих случаях хорошо работают, но они не являются абсолютной защитой против достижений технического прогресса, которые противник может использовать для идентификации пользователей Tor.

Не работайте долго под одной и той же цифровой личностью

Чем дольше используется один и тот же псевдоним, тем выше вероятность ошибки, которая выдаст личность пользователя. Как только это произошло, противник может изучить историю и всю активность под этим псевдонимом. Предусмотрительно будет регулярно создавать новые цифровые личности и прекращать использовать старые.

Не используйте несколько цифровых личностей одновременно

Использование псевдонимов в зависимости от контекста со временем становится всё сложнее и чревато ошибками. Различные цифровые личности легко связать, если они используются одновременно, поскольку Tor может повторно использовать цепочки в той же сессии сёрфинга или может произойти потенциальная утечка информации с Whonix-Workstation. Whonix не может магически отделить различные цифровые личности в зависимости от контекста.

Также см. пункт ниже.

Не оставайтесь залогиненным в Twitter, Facebook, Google и др. дольше, чем необходимо

Сведите время авторизации в Twitter, Facebook, Google и других сервисах с аккаунтами (вроде веб-форумов) до абсолютно необходимого минимума. Немедленно выходите из аккаунта, как только прочитали, опубликовали информацию или выполнили другие необходимые задачи. После выхода из аккаунта безопасным будет закрыть Tor Browser, изменить цепочку Tor с помощью Tor Controller, подождать 10 секунд до смены цепочки — и затем перезапустить Tor Browser. Для лучшей безопасности следуйте рекомендациям по использованию нескольких виртуальных машин и/или нескольких Whonix-Workstation.

Такое поведение необходимо, потому что на многих веб-сайтах размещается одна или больше кнопок интеграции, такие как кнопка Like от Facebook или «Tweet This» от Twitter. [11] В реальности, из 200 000 самых популярных сайтов по рейтингу Alexa социальные виджеты Facebook и Twitter установлены на 47% и 24%, соответственно. Сторонние веб-сервисы Google установлены примерно на 97% сайтов, в основном, это аналитика Google, реклама и сервисы CDN (googleapis.com). [12] [13] Если пользователь сохраняет авторизацию в сервисе, то эти кнопки говорят владельцу сервиса о посещении сайта. [14]

Нельзя недооценивать угрозу приватности от сторонних сервисов: [15] [16]

Каждый раз, когда браузер пользователя обращается к стороннему сервису, то этот сторонний сервер получает возможность доставки следящих скриптов и осуществляет привязку изначального сайта с носителем сторонних куков и отпечатка браузера. Такое отслеживание онлайнового поведения позволяет пополнять профили пользователей, включая конфиденциальную информацию, такую как политические взгляды пользователя и его медицинская история.

Пользователям также следует прочитать главу выше.

Не смешивайте режимы анонимности

Не смешивайте режимы анонимности! Они излагаются ниже.

Режим 1: анонимный пользователь; любой получатель

Режим 2: пользователь знает получателя; оба используют Tor

Режим 3: пользователь не анонимен и использует Tor; любой получатель

Режим 4: пользователь не анонимен; любой получатель

Заключение

Не лучший вариант смешивать режимы 1 и 2. Например, если человек использует IM-менеджер или почтовый аккаунт в режиме 1, то неразумно использовать тот же аккаунт в режиме 2. Причина в том, что пользователь смешивает абсолютную анонимность (режим 1) с выборочной анонимностью (режим 2; поскольку получатель знает пользователя).

Также не лучший вариант смешивать два или более режимов в одной сессии Tor, потому что они могут использовать один и тот же выходной узел, что ведёт к соотнесению личностей.

Также есть вероятность, что комбинации разных режимов будут опасными и могут привести к утечке персональной информации или физического местонахождения пользователя.

Лицензия

Лицензия для раздела «Не смешивайте режимы анонимности»: [9]

Не изменяйте настройки, если последствия неизвестны

Обычно безопасно изменить настройки интерфейса для приложений, которые не подключаются к Интернету. Например, галочки «Не показывать больше ежедневные советы» или «Скрыть эту панель меню» не повлияют на анонимность.

Перед изменением любых настроек, которые вызывают интерес, сначала сверьтесь с документацией Whonix. Если изменение внесено в документацию и не рекомендовано, то старайтесь придерживаться настроек по умолчанию. Если изменение не внесено в документацию, то осторожно изучите предложенное действие перед тем, как осуществить его.

Изменение настроек для приложений, которые подключаются к интернету (даже настроек интерфейса) должно быть тщательно изучено. Например, удаление панели меню в Tor Browser для увеличения области просмотра страницы не рекомендуется. Это изменяет обнаружаемый размер экрана, что ухудшает отпечаток пользователя.

Изменение сетевых настроек можно допускать с огромной осторожностью, и только если последствия точно известны. Например, пользователям следует избегать любых советов, которые относятся к «настройке Firefox». Если настройки считаются неоптимальными, то изменения должны быть предложены в релиз и применятся для всех пользователей Tor Browser в следующей версии.

Не используйте чистый веб и Tor одновременно

Используя одновременно не-Tor браузер и Tor Browser, вы рискуете однажды их перепутать и деанонимизировать себя.

При одновременном использовании чистого веба и Tor также возникают риски одновременных соединений к серверу по анонимным и неанонимным каналам. Это не рекомендуется по причинам, изложенным в следующем разделе. Пользователь никогда не может чувствовать себя безопасно, посещая одну и ту же страницу одновременно по анонимным и неанонимным каналам, потому что он видит только URL, но не то, сколько ресурсов запрашивается в фоне. Много разных сайтов размещаются в одном облаке. Сервисы вроде Google Analytics представлены на большинстве сайтов и поэтому видят много анонимных и неанонимных соединений.

Если этот совет игнорируется, то у пользователя должно быть по меньшей мере два разных десктопа, чтобы предотвратить путаницу между браузерами.

Не подключайтесь к серверу анонимно и неанонимно одновременно

Сильно не рекомендуется создавать соединения Tor и не-Tor одновременно к одному удалённому серверу. В случае разрыва связи с Интернетом (а это со временем произойдёт) все соединения прервутся одновременно. После такого события противник легко определит, какой публичный IP-адрес/местоположение принадлежат какому IP-адресу/соединению Tor, что потенциально напрямую идентифицирует пользователя.

Такой сценарий также даёт возможность провести другой вид атаки со стороны веб-сервера. Скорость Tor и не-Tor соединений может быть увеличена или уменьшена, чтобы проверить наличие корреляции. Так, если оба соединения ускоряются или замедляются в унисон, то можно установить взаимосвязь между сессиями Tor и не-Tor.

Лицензия для раздела «Не подключайтесь к серверу анонимно и неанонимно одновременно»: [9]

Не путайте анонимность и псевдонимность

В этом разделе объясняется разница между анонимностью и псевдонимностью. Определение терминов всегда представляет сложность, потому что требуется консенсус большинства.

В идеальном мире можно достичь совершенной анонимности, используя сеть Tor, браузер Tor Browser, компьютерное оборудование, физическую безопасность, операционную систему и так далее. Например, в такой утопии пользователь может зайти на новостной сайт, и ни новостной сайт, ни интернет-провайдер сайта не будут иметь понятия, заходил ли этот пользователь раньше. [20]

С другой стороны, неидеальный сценарий возможен, если программное обеспечение используется неправильно, например, при использовании стандартного браузера Firefox в сети Tor вместо безопасного Tor Browser. Несчастный пользователь Firefox по-прежнему защитит своё первоначальное соединение (IP-адрес/местонахождение) от обнаружения, но можно использовать идентификаторы (вроде кукисов), чтобы превратить соединение в псевдонимное. Например, сервер назначения может сделать запись в журнале, что «пользователь с id 111222333444 смотрел Видео A во Время B в Дату C и Видео D во Время E в Дату F». Эту информацию можно использовать для профилирования, которая со временем будет становится всё более исчерпывающей. Степень анонимности постепенно сокращается, а в худшем случае это может привести к деанонимизации.

Как только пользователь зашёл в аккаунт на веб-сайте под своим именем пользователя, например, в веб-почту или на форум, то соединение по определению больше не является анонимным, а становится псевдонимным. Происхождение соединения (IP-адрес/местонахождение) всё ещё скрыто, но соединению можно присвоить идентификатор [19] ; в данном случае, это имя аккаунта. Идентификаторы используются для журналирования разных вещей: время, когда пользователь что-то написал, дата и время входа и выхода, что именно пользователь написал и кому, используемый IP-адрес (бесполезен, если это выходной узел Tor), сохранённый отпечаток браузера и так далее.

Я не видел убедительных аргументов в пользу анонимности по сравнению с псевдонимностью. Расширение степени анонимности — то, что разработчики Tor делают для публикации новых научных статей и обоснования финансирования. Большинству пользователей нужна только псевдонимность, при которой скрыто местонахождение. Наличие уникального браузера не раскрывает магическим образом местонахождение пользователя, если этот пользователь на использует этот браузер для не-псевдонимных сессий. Наличие хорошего заголовка браузера также немного значит для анонимности, потому что есть много других способов раскрыть больше информации о клиенте (например, через различия в выполнении Javascript).

Не распространяйте первым свою ссылку

Не поддавайтесь искушению быть одним из первых, кто рекламирует ваш анонимный проект! Например, нецелесообразно распространять ссылки, если пользователь:

Не открывайте случайные файлы и ссылки

Если пользователю прислали файл любого типа или ссылку на файл (или на случайный URL/ресурс) по электронной почте или другим способом, требуется осторожность независимо от формата файла. [23] Отправитель, почтовый ящик, аккаунт или ключ могут быть скомпрометированы, а файл или ссылка могли быть специальным образом подготовлены для заражения системы пользователя при открытии в стандартном приложении.

Безопаснее не открывать файл стандартным инструментом, который предполагается использовать создателем файла. Например, PDF нельзя открывать программой просмотра PDF, или если файл доступен публично, можно использовать бесплатный онлайновый сервис просмотра PDF. Для большей безопасности есть вариант дезинфицировать PDF в Qubes-Whonix или открыть файл или ссылку в DisposableVM, так что он не сможет скомпрометировать платформу пользователя.

Не используйте верификацию по (мобильному) телефону

Веб-сайты вроде Google, Facebook и другие попросят (мобильный) телефонный номер, как только вы попытаетесь войти через Tor. Если только пользователь не исключительно умён или имеет альтернативу, эту информацию нельзя предоставлять.

Любые телефонные номера будут внесены в журнал. SIM-карта скорее всего зарегистрирована на имя пользователя. Даже если это не так, получение SMS выдаёт местоположение. Пользователи могут попробовать анонимно купить SIM-карту далеко от своего обычного домашнего адреса, но всё равно остаётся риск: сам телефон. Каждый раз при регистрации в сотовой сети провайдер сохраняет серийный номер SIM-карты [24] и серийный номер телефона. [25] Если SIM-карта куплена анонимно, а телефон нет, то анонимности не будет, потому что два серийных номера свяжут вместе.

Если пользователь действительно хочет пройти верификацию по номеру мобильного телефона, то рекомендуется уехать далеко от дома, найти свежий телефон с новой SIM-картой. После верификации телефон следует выключить, и немедленно после этого телефон и SIM-карту нужно полностью уничтожить. Это делается путём сжигания или другими изобретательными (надёжными) способами уничтожения.

Пользователи могут попробовать найти онлайновый сервис, который получит персональное SMS от их имени. Это сработает и обеспечит анонимность. Проблема в том, что в Google и Facebook такой метод вряд ли сработает, потому что они активно вносят в чёрные списки такие номера верификации. Другой вариант — найти кого-либо, кто получит SMS вместо вас, но это лишь перенесёт риски на другого человека. [26]

Аргументация

Читатель может пропустить этот раздел.

Данная статья рискует констатировать очевидные вещи. Но следует задать вопрос: «Очевидные для кого?» Всё вышесказанное может быть просто здравым смыслом для разработчиков, хакеров, гиков и других людей с технологическими навыками.

Но указанные группы людей склонны терять контакт с нетехническими пользователями. Иногда полезно почитать руководства по юзабилити или отклики от людей, которые никогда не появляются в списках рассылки или на форумах.

Майк, я полностью анонимен, если захожу в свой аккаунт Facebook? Я использую Firefox 3.6 через Tor c NoScript на машине Windows 7. Спасибо.

Чтобы убедиться, что частоты мобильного телефона на отслеживаются, я наполняю раковину водой и накрываю голову крышкой кастрюли во время телефонного разговора, сказал один из собеседников, 28-летний мужчина, который сбежал из страны в ноябре 2010 года.

Примечания

1. ↑ https://lists.torproject.org/pipermail/tor-dev/2012-April/003472.html

2. ↑ Tor Browser должен устанавливать для запроса имя пользователя SOCKS на основании реферрера

3. ↑ Первые вряд ли когда-нибудь удалят данные, поскольку профилирование является основным методом монетизации пользователей с «бесплатными» аккаунтами. Профилирование используется для целевой рекламы и для наращивания большой базы данных пользователей, которую можно продать третьей стороне ради прибыли.

4. ↑ To Toggle, or not to Toggle: The End of Torbutton

5. ↑ https://en.wikipedia.org/wiki/Server_log

6. ↑ https://en.wikipedia.org/wiki/Deep_packet_inspection

7. ↑ https://www.torproject.org/docs/faq.html.en#ChoosePathLength

8. ↑ https://www.torproject.org/docs/faq.html.en#ChooseEntryExit

9. ↑ 9.0 9.1 9.2 Это изначально опубликовали adrelanos (proper) в TorifyHOWTO (w). Adrelanos не защищает копирайт, так что текст можно повторно использовать здесь. Он опубликован под той же лицензией, что и страница DoNot.

10. ↑ bridges#If_Tor_Use_is_Dangerous_or_Deemed_Suspicious_in_your_Location

11. ↑ В частности, Facebook хранит записи обо всех, кто просматривает страницы с кнопкой Like от Facebook.

12. ↑ https://www.securitee.org/files/trackblock_eurosp2017.pdf

13. ↑ 15 крупнейших сторонних сервисов: doubleclick.net, google.com, googlesyndication.com, googleapis.com, gstatic.com, admob.com, googleanalytics.com, googleusercontent.com, flurry.com, adobe.com, chartboost.com, unity3d.com, facebook.com, amazonaws.com and tapjoyads.com.

15. ↑ Например, в Twitter твиты, Follow и встроенные твиты используются для записи истории посещённых страниц браузера. Если посетить страницу, где есть что-нибудь из перечисленного, браузер делает запрос к серверам Twitter, содержащий заголовок посещённой страницы. Уникальный кукис позволяет Twitter выстроить историю посещённых страниц, даже для тех, кто не является пользователем Twitter (например, если Tor Browser не используется).

15. ↑ https://www.securitee.org/files/trackblock_eurosp2017.pdf

16. ↑ Например, продвинутые противники полагаются на сторонние следящие куки для деанонимизации пользователей Tor и выявления мишеней для взлома.

17. ↑ Поскольку они известны получателю.

18. ↑ Но эту информацию легко установить по записям интернет-провайдера, который связывает интернет-аккаунты с зарегистрированным именем и адресом. Как вариант, эта информация утекает через реальный (clearnet) IP-адрес, который изначально использовали для регистрации в сервисе, поскольку регистрация через Tor обычно блокируется.

19. ↑ 19.0 19.1 19.2 Например, идентификатором может быть (флеш) кукис с уникальным номером.

20. ↑ К сожалению, защита от фингерпринтинга пока неидеальна в любом браузере, и до сих пор есть незакрытые баги. См. tbb-linkability и tbb-fingerprinting.

21. ↑ http://dee.su/liberte

22. ↑ Цитата (w)

23. ↑ Для примера: PDF, документ Word, растровые изображения, аудио- и видеофайлы и т. д.

24. ↑ IMSI

25. ↑ IMEI

26. ↑ Однако получатель SMS, вероятно, всего в нескольких «рукопожатиях» от конечного пользователя (в лучшем случае).

Атрибуция

Благодарим intrigeri и anonym, которые прислали отзывы и предложения для этой страницы в почтовом списке рассылки Tails-dev.

Постоянная ссылка на версию вики от 27 мая 2017 года