брандмауэр сети что это

Что такое брандмауэр? Определение | Типы | Принцип работы

Термин «брандмауэр» был применен к сетевой технологии в 1980-х годах, когда Интернет был довольно новым с точки зрения его подключения и использования во всем мире.

До брандмауэров для целей сетевой безопасности использовались ACL (сокращение от списков контроля доступа). Они располагались на маршрутизаторах и определяли, следует ли предоставлять доступ в сеть для отказа в доступе к определенным IP-адресам.

Но поскольку ACL не способны анализировать природу блокируемых пакетов, и они недостаточно мощны, чтобы не допускать угроз из сети, был разработан брандмауэр.

Ниже мы объяснили создание и типы межсетевых экранов, как они работают и каковы преимущества использования межсетевых экранов. Давайте начнем с основного вопроса.

Что такое брандмауэр?

Брандмауэр не обязательно является автономным устройством, но серверы или маршрутизаторы, интегрированные со специальным программным обеспечением для обеспечения функций безопасности. Брандмауэр можно установить как в программной, так и в аппаратной форме, либо в комбинации с ними.

Реализация должна быть выполнена таким образом, чтобы все входящие/исходящие пакеты в/из локальной сети (Intranet) проходили через межсетевой экран.

Как работает брандмауэр?

Брандмауэр анализирует каждый блок пакетов данных, входящих или выходящих из Интранета или главного компьютера. Основываясь на определенном наборе правил безопасности, брандмауэр может выполнять три действия:

Поясним на примере компании среднего размера с тысячей сотрудников. Предположим, что это IT-компания с сотнями компьютеров, которые все подключены через сетевые карты.

Компании понадобится как минимум одно подключение, чтобы связать эти компьютеры с внешней сетью (Интернетом). Допустим, линия X1 соединяет внутреннюю сеть (Интранет) с Интернетом.

В этом случае компания должна установить брандмауэр на линии X1 (и/или на каждом компьютере в Интранете). Без мощного брандмауэра все эти компьютеры станут уязвимы для внешних угроз.

Если кто-либо из сотрудников совершит ошибку и оставит дыру в безопасности, злоумышленники (в интернете) могут воспользоваться этой дырой, чтобы прощупать внутренние компьютеры и установить соединение.

Однако при наличии брандмауэра они могут предотвратить опасный трафик. Компания может устанавливать политики безопасности; например, если они решат не разрешать FTP-соединения, то брандмауэр заблокирует весь общедоступный FTP-трафик из и во внешнюю сеть.

Брандмауэр не только ограничивает нежелательный трафик, но также блокирует заражение хост-компьютеров вредоносными программами.

Различные типы брандмауэров

Брандмауэры можно разделить на две группы: брандмауэры на базе хоста и сетевые брандмауэры. Хотя оба брандмауэра играют важную роль в обеспечении безопасности данных, каждый из них имеет свои преимущества и недостатки.

Основанные на хосте межсетевые экраны размещаются непосредственно на компьютере для управления пакетами данных, поступающими и выходящими из машины. Это может быть служба или программа, выполняющаяся в фоновом режиме как часть приложений агента или операционной системы.

Сетевые межсетевые экраны размещаются в локальных, глобальных сетях и интрасетях. Они фильтруют трафик между двумя или более сетями. Это могут быть аппаратные компьютерные устройства или программы, работающие на оборудовании общего назначения.

Существуют различные типы межсетевых экранов, которые обеспечивают разные уровни защиты для сетей и хост-компьютеров. Мы объяснили наиболее распространенные из них:

1. Пакетные фильтры

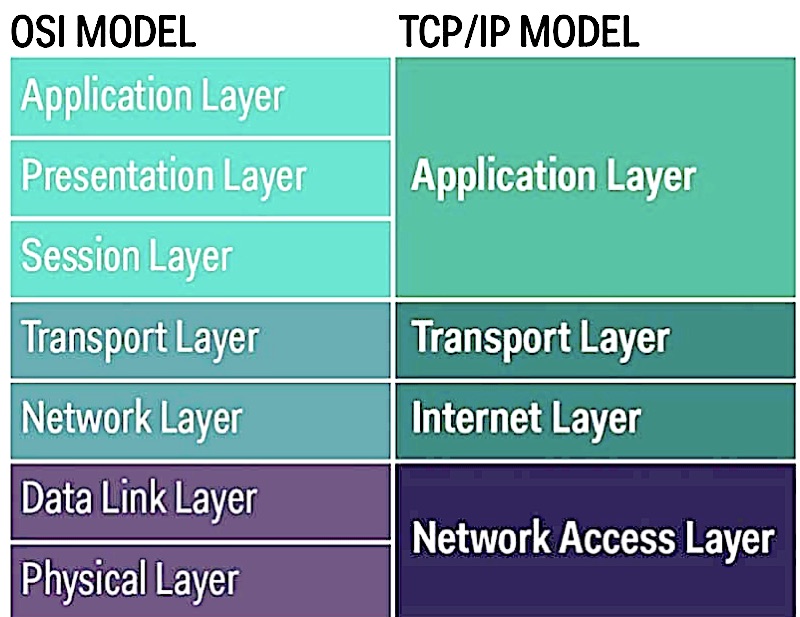

Поскольку он работает на более низком уровне TCP/IP (набор коммуникационных протоколов, используемых в Интернете), он также называется брандмауэром сетевого уровня.

Пакетные фильтры используются во многих версиях Unix, OpenBSD, Linux и Mac OS X. Например, ipfirewall используется во FreeBSD, iptables в Linux, NPF в NetBSD и PF в Mac OS X (>10.4).

2. Фильтры с отслеживанием состояния

Более конкретно, фильтры с отслеживанием состояния отслеживают IP-адреса и порты, участвующие в соединении, а также порядковые номера пакетов, пересекающих соединение. Это позволяет им изучать конкретные разговоры между двумя конечными точками.

Однако эти брандмауэры уязвимы для DoS-атак, которые включают в себя заполнение целевой машины избыточными запросами в попытке перегрузить хост-компьютер и предотвратить выполнение законных запросов.

3. Брандмауэры приложений

Он работает путем анализа идентификатора процесса пакетов данных в соответствии с предопределенными правилами передачи данных для локальной сети или хост-компьютера. Брандмауэр подключается к вызовам сокетов для фильтрации соединений между прикладными слоями и нижними слоями в модели OSI.

Некоторые сервисы, выполняемые прикладными брандмауэрами, включают обработку данных, выполнение приложений, блокирование выполнения вредоносных программ и многое другое. Современные прикладные брандмауэры также способны разгружать шифрование с серверов, консолидировать аутентификацию и блокировать содержимое, нарушающее политики безопасности.

4. Брандмауэры нового поколения

Проще говоря, брандмауэры нового поколения включают в себя несколько дополнительных функций, таких как интегрированная система предотвращения вторжений, «облачная» система сбора информации об угрозах, а также система оповещения и контроля над приложениями.

Они используют более тщательный стиль проверки, анализируя полезную нагрузку пакетов и соответствующие сигнатуры на наличие вредоносных программ, атак, которые можно использовать, и других вредоносных действий.

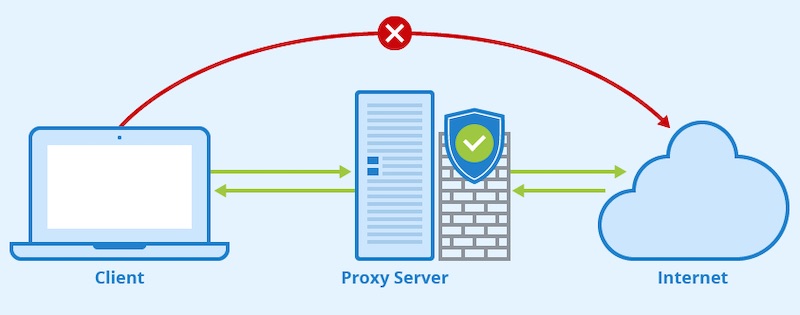

5. Прокси

Прокси-сервер может также действовать в качестве брандмауэра, скрывая IP-адрес пользователя и передавая данные вперед. В основном он используется для анонимных запросов от пользователей и машин локальной сети.

В отличие от традиционных брандмауэров, прокси-серверы фильтруют сетевой трафик на уровне приложений. Они отслеживают трафик для протоколов уровня 7, таких как FTP и HTTP, и используют как отслеживание состояния, так и глубокую проверку пакетов для анализа вредоносного трафика.

В дополнение к безопасности современные прокси-серверы также обеспечивают более высокую производительность (благодаря частоте кэширования запрашиваемых ресурсов) и средство исправления ошибок (путем автоматического исправления ошибок в прокси-содержимом).

6. Преобразование сетевых адресов

По мере того, как брандмауэры становились все более популярными, возникала еще одна проблема: число доступных адресов IPv4 уменьшалось с угрозой исчерпания. Исследователи разработали различные механизмы для решения этой проблемы. Одним из таких механизмов является преобразование сетевых адресов (NAT).

В NAT пространство IP-адресов преобразуется в другое путем изменения информации о сетевом адресе в IP-заголовке пакетов во время их передачи через устройство маршрутизации трафика. Это позволяет повторно использовать одни и те же наборы IP-адресов в различных частях Интернета.

NAT поддерживает все основные протоколы (такие как электронная почта и просмотр веб-страниц), которые требуются миллиардам клиентских систем, ежедневно получающих доступ к интернету. Он стал популярным, потому что он минимизирует потребность в глобально маршрутизируемых интернет-адресах с небольшой конфигурацией.

Преимущества

Постоянно подключенные широкополосные соединения являются точкой входа для злоумышленников, которые хотят попасть в вашу сеть/компьютер. Политики брандмауэра, наряду с антивирусным инструментом, усиливают безопасность Вашего устройства.

Они обнаруживают вирусы, трояны, червей и шпионские программы и защищают хакеров от ваших устройств. Они также снижают риск того, что кейлоггеры будут следить за вами.

Помимо блокирования вредоносного трафика, устройства брандмауэра предоставляют несколько полезных функций для сети Интернет. Например, они могут выступать в качестве DHCP или VPN сервера для вашей сети.

Благодаря передовым технологиям, брандмауэры становятся все более сложными. В ближайшем будущем они будут сосредоточены на информации более высокого уровня, чтобы стать ситуационно осведомленными. Искусственный интеллект позволит брандмауэрам более активно атаковать злоумышленников, не нарушая при этом связь между машинами.

Это странное слово Брандмауэр: что это, как настроить и чем опасно его отключение?

Знаете ли вы, какие порты открыты у вашего компьютера? Уверены, что никто не пытается «взломать» вашу сеть? Пропускает ли ваш брандмауэр запрещённые подключения? О том, как важно знать ответы на эти вопросы, расскажем в новом материале вместе с инженером по безопасности REG.RU Артёмом Мышенковым.

Брандмауэр, он же фаервол (firewall), он же межсетевой экран — это технологический барьер, который защищает сеть от несанкционированного или нежелательного доступа. Проще говоря, фаервол — охранник вашего компьютера, как и антивирус. И то и другое мы рекомендуем всегда держать включённым.

В чём же состоит риск отключения фаервола? Дело в том, что по умолчанию в вашем компьютере могут быть открытые порты, которые станут «входом» для злоумышленников.

Один из таких примеров — популярная служба Microsoft-DS (порт 445). С этим портом связаны крупные атаки наподобие WannaCry, а также другие уязвимости высокого уровня критичности. Чаще всего порт 445 просто открыт по умолчанию и необходимости в нём нет.

Примеры уязвимостей, связанных с портом 445. Справа отражена оценка уязвимости искусственным интеллектом Vulners AI, а также оценка по системе CVSS (Common Vulnerability Scoring System).

Как работает брандмауэр?

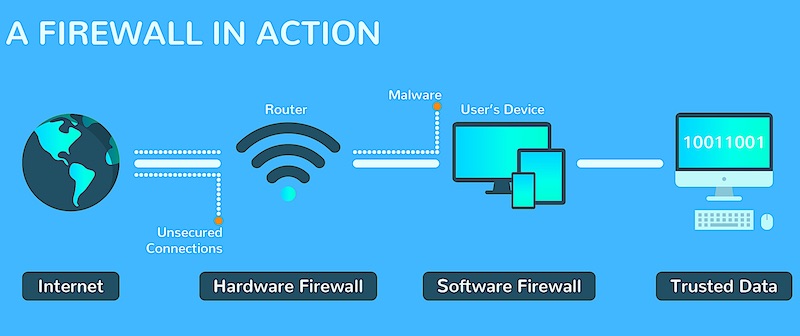

Сетевые экраны бывают двух основных видов: аппаратные и программные. Аппаратные разделяют разные подсети и фильтруют трафик между ними. Программные делают то же самое, но на уровне операционной системы.

Принцип действия сетевых экранов на разных ОС одинаковый: они работают на основе разрешающих и запрещающих правил. Разрешающие правила, как нетрудно догадаться, разрешают сетевые подключения для определённых портов, IP-адресов или программ. Такие подключения бывают исходящие и входящие.

Простой принцип настройки брандмауэра — разрешить только необходимые подключения и запретить все остальные. Посмотрим, как сделать это в операционных системах macOS, Windows и Linux.

Настройка firewall в macOS

Чтобы включить фаервол в macOS, нажмите на «яблоко» → «Системные настройки» → «Защита и безопасность». Выберите вкладку «Брандмауэр» и нажмите кнопку «Включить брандмауэр».

Защита и безопасность

После этого брандмауэр будет показывать предупреждение, когда какая-нибудь программа попытается открыть порт для доступа входящих соединений.

Если вы уверены, что приложению действительно необходим доступ к порту, то при нажатии кнопки «Разрешить» вы добавите программу в исключения брандмауэра, и для неё появится разрешающее правило. В противном случае нажмите «Отказать», чтобы создать запрещающее правило.

Настройка firewall в Windows

Самый популярный запрос в Google про Брандмауэр Windows — как его отключить. Это не наш метод! Возможно, интерфейс Брандмауэра Windows не самый дружелюбный, но мы попробуем с ним разобраться.

Если в системе установлены сторонние сетевые экраны, например Comodo Firewall или брандмауэр в составе антивируса Avast или Kaspersky, то встроенный Брандмауэр Windows работать не будет. Если же других сетевых экранов нет, то Брандмауэр должен быть обязательно включён.

Мы настроим Брандмауэр Windows в режиме повышенной безопасности.

Сначала нужно обязательно сделать бэкап политик (политика — набор правил для входящих и исходящих подключений): если что-то сломается, можно будет восстановить предыдущее состояние.

Делаем резервную копию, сохраняем политики.

Для входящих и исходящих подключений Брандмауэр Windows работает в одном из трёх режимов:

Предлагаем вам два варианта настройки на выбор: попроще и посложнее.

Попроще

Откройте «Свойства брандмауэра Windows». Во вкладках всех профилей выберите «Брандмауэр → Включить», «Входящие подключения → Блокировать все подключения».

Теперь будут заблокированы все входящие подключения независимо от правил.

Посложнее

Откройте «Свойства брандмауэра Windows». Во вкладках всех профилей выберите «Брандмауэр → Включить», «Входящие подключения → Блокировать (по умолчанию)».

При такой настройке будут блокироваться входящие подключения, для которых нет разрешающих правил.

Откройте вкладку «Правила для входящих подключений».

Оставьте только нужные разрешающие правила, либо удалите все. После этого брандмауэр будет запрашивать подтверждение, если какая-либо программа попытается открыть порт для входящих соединений.

Если вы уверены в приложении и знаете, что ему действительно необходим доступ к порту, то нажмите «Разрешить доступ», чтобы создать разрешающее правило. В противном случае нажмите «Отмена» — для приложения появится запрещающее правило.

Настройка firewall в Linux

Самое распространённое решение для Linux-систем — встроенный межсетевой экран Netfilter. Даже некоторые платные фаерволы под капотом используют именно его.

Настроить Netfilter можно с помощью утилит iptables или ufw.

Утилиту ufw настроить гораздо проще.

Заключение

Мы раскрыли базовые понятия, связанные с сетевыми экранами, но эта тема очень обширная. Если у вас появились вопросы — не стесняйтесь задавать в комментариях, мы обязательно ответим.

Что такое брандмауэр, зачем он нужен, как его включить и настроить – пошаговое руководство

О брандмауэре многие узнают при попытке установить приложение или при появлении окошка, оповещающего об опасности. И тут начинают возникать вопросы: что это, для чего нужно, как выключить/включить, настроить. Мы расскажем все про брандмауэр — что это такое в компьютере, где найти, как и зачем использовать. Даже новички научатся решать проблемы и эффективно защитят операционку от вирусов.

Что такое брандмауэр и какие функции выполняет

С немецкого брандмауэр (brandmauer) переводится как “противопожарная стена”. Определение перекочевало из сферы строительства в информатику, где означает программу, главная функция которой — защита операционной системы от сетевых, хакерских атак. Назначение брандмауэра — выслеживать и блокировать все вредоносные подключения, обеспечивать защиту персональной пользовательской информации. То есть он постоянно прослушивает порты компьютера, чтобы выявить момент подключения к ним нехороших прог, вирусов, червей.

Каковы функции такой защиты:

Синонимы — файрвол (firewall с английского — “противопожарная стена”), сетевой или межсетевой экран. Но файрволом часто именуют приложения сторонних производителей, а брандмауэром стандартную прогу для ОС Windows. Некоторые пользователи дают неверное название: фаервол, брандмауер, брандмаузер, браундмер. Так говорить неправильно, но смысл не меняется, и все друг друга понимают.

Что такое брандмауэр и зачем он нужен?

Брандмауэр — это система сетевой безопасности. Целью брандмауэра является защита компьютеров от многих типов интернет-атак.

Брандмауэр Фильтрует сетевой трафик между компьютерной сетью или ПК и Интернетом, а это крайне необходимо для вычислительных устройств, таких как компьютеры, которые подключены к Интернету.

Такая система сетевой безопасности повышает уровень защиты компьютерной сети, предоставляя подробную информацию о структуре трафика в сети. Это важное и незаменимое устройство, которое выступает в качестве шлюза безопасности между доверенными сетями (внутренняя сеть) и ненадежной сетью (Интернет). Хотя вся сетевая связь проходит через эту систему, ей разрешен только авторизованный трафик.

Он способен противостоять интернет-атакам.

Компьютеры имеют тысячи портов, к которым можно получить доступ для различных целей.

Система безопасности компьютера закрывает эти порты, за исключением некоторых определенных портов, которые должны оставаться открытыми. Брандмауэр действует как первая линия защиты в предотвращении любого типа взлома сети.

Любой хакер, который пытается проникнуть в компьютерную сеть, будет искать открытые порты, если они доступны. Он не только хранит определенные пакеты данных из Интернета, но также выполняет следующие функции.

Используется для того, чтобы конфиденциальная и ценная информация не выскользнула незамеченной из организаций.

Например, трафик FTP (File Transfer Protocol) компьютерной сети организации контролируется этой системой безопасности.

Это сделано для того, чтобы пользователи в сети не могли преднамеренно или непреднамеренно отправлять конфиденциальные файлы другим сторонам.

На видео: Основы сетевой безопасности Что такое FireWall и Брандмауэр

Фильтры брандмауэра

Фильтры брандмауэра также используются для предотвращения прохождения определенного трафика в подсети. Например можно настроить фильтр таким образом, что он не позволит пользователям обмениваться музыкой и играть в игры в интернет сети.

Этот тип приложения особенно полезен в корпоративных секторах. Еще одной важной целью является изменение пакетов данных, которые попадают в систему безопасности.

Этот процесс называется преобразованием сетевых адресов (NAT).

Точность данных, таких как финансовая информация, спецификации продуктов, цены на продукты и так далее. Очень важна для роста любого бизнеса.

Если такая информация модифицируется внешним источником, это может напрямую привести к краху конкретного бизнеса. Системы безопасности предотвращают несанкционированное изменение данных на сайте.

Если системы не будут доступны пользователям своевременно, это приведет к снижению производительности сотрудников, потере доверия потребителей и плохой огласке.

Ранее эти системы работали путем фильтрации сетевого трафика с использованием IP-адреса, номера порта и протокола, но современные системы безопасности могут фильтровать данные, идентифицируя сообщение самого контента.

Это может предотвратить передачу конфиденциальной или неуместной информации через интерфейс. Брандмауэр — это большой актив для организации, поэтому он должен быть правильно настроен.

Что такое брандмауэр и как он работает?

Брандмауэр, или файрвол – это система, обеспечивающая сетевую безопасность путём фильтрации входящего и исходящего трафика, руководствуясь установленными пользователем правилами. Основной задачей брандмауэра является устранение нежелательных сетевых коммуникаций или уменьшение их количества. В большинстве серверных инфраструктур брандмауэры обеспечивают основной уровень безопасности, который в сочетании с другими мерами предосторожности позволяет предотвратить атаки злоумышленников.

В данной статье рассказывается о том, как работают брандмауэры, в частности программные фаерволы с сохранением состояния (такие как IPTables и FirewallD), поскольку они относятся к облачным серверам. Статья охватывает пакеты TCP, различные типы брандмауэров, а такж множество других тем, связанных с брандмауэрами с сохранением состояния. Кроме того, в конце руководства можно найти много полезных ссылок на мануалы, которые помогут настроить брандмауэр на вашем сервере.

Сетевые пакеты TCP

Прежде чем приступить к обсуждению различных типов фаерволов, ознакомьтесь с трафиком Transport Control Protocol (TCP).

Сетевой трафик TCP перемещается по сети в виде пакетов-контейнеров, содержащих заголовки, в которых находится управляющая информация (адреса исходника и назначения, последовательность пакетов информации) и данных (что называется полезной нагрузкой). Управляющая информация в каждом пакете гарантирует, что его данные доставляются должным образом, и что его элементы также поддерживают брандмауэры.

Важно отметить, что для успешного получения входящего TCP-пакета получателю нужно отправить в ответ отправителю пакеты подтверждения. Комбинация управляющей информации во входящем и исходящем пакетах может использоваться для определения состояния подключения.

Типы фаерволов

Существует три базовых типа брандмауэров:

Фильтры пакетов сетевого уровня работают путём анализа отдельных пакетов. Они не знают о состоянии соединения и могут только разрешить или запретить пакеты, исходя из их индивидуальных заголовков.

Фаерволы с сохранением состояния могут определить состояние соединения пакета, что делает их более гибкими. Они собирают пакеты, пока не определят состояние соединения до того, как к трафику будут применены правила брандмауэра.

Брандмауэры прикладного уровня анализируют передаваемые данные, что позволяет пропускать сетевой трафик через правила брандмауэра, индивидуальные для отдельных сервисов и приложений. Они также известны как прокси-фаерволы.

Кроме программного обеспечения фаерволов, доступного во всех современных операционных системах, функциональность брандмауэра также может предоставляться аппаратными устройствами (например, маршрутизаторами или аппаратными фаерволами).

Правила фаерволов

Как упоминалось выше, сетевой трафик, который проходит брандмауэр, проверяется при помощи наборов правил, чтобы определить, разрешен этот трафик или нет. Проще всего объяснить правила брандмауэра на примерах.

Предположим, у вас есть сервер со списком правил для входящего трафика:

Обратите внимание на слова «accept» и «drop» в этих примерах. С их помощью задаётся действие, которое фаервол должен выполнить в случае, если трафик отвечает правилу.

Далее правило должно содержать условия, с которыми сопоставляется каждый пакет трафика.

Сетевой трафик проходит список правил брандмауэра в определённой последовательности, которая называется цепочкой правил. Как только фаервол обнаруживает правило, которому отвечает трафик, он выполняет соответствующее действие для этого трафика. В данном примере согласно правилам брандмауэра сотрудник офиса, пытающийся установить SSH-соединение с сервером, будет заблокирован согласно правилу 2 и к правилу 3 не будет допущен. Системный администратор же пройдёт фаервол, поскольку отвечает правилу 3.

Политика фаервола по умолчанию

Как правило, цепочки правил брандмауэра не охватывают все возможные условия явно. Потому цепочки всегда должны иметь политику по умолчанию, которая состоит только действия (accept, reject или drop).

К примеру, политика по умолчанию одной из ранее упомянутых цепочек – drop. Если любой компьютер вне офиса попытается установить SSH-соединение к серверу, трафик будет сброшен, так как он не соответствует ни одному правилу.

Если задана политика по умолчанию accept, то любой пользователь (кроме нетехнических сотрудников офиса) сможет становить соединение с любым открытым сервисом данного сервера. Конечно, это пример очень плохо настроенного брандмауэра, потому что он защищает сервисы только от нетехнических сотрудников.

Входящий и исходящий трафик

Сетевой трафик, с точки зрения сервера, может быть либо входящим, либо исходящим; брандмауэр поддерживает отдельный набор правил для каждого вида трафика.

Трафик, который происходит из любой точки сети называется входящим трафиком. Он воспринимается не так, как исходящий трафик, который отправляется сервером. Как правило, сервер разрешает исходящий трафик, потому что считает себя заслуживающим доверия. Однако набор правил для исходящего трафика может использоваться для предотвращения нежелательной коммуникации в случае, если сервер взломан злоумышленником или вредоносным исполняемым файлом.

Чтобы использовать преимущества безопасности брандмауэра по максимуму, нужно определить все способы взаимодействия других систем с вашим сервером, создать правила, которые явно позволяют такое взаимодействие, а затем сбросить весь оставшийся трафик. Имейте в виду, что также нужно создать соответствующие правила для исходящего трафика, чтобы сервер мог отправлять подтверждения для разрешенных входящих соединений. Кроме того следует учитывать, что серверу, как правило, нужно инициировать свой исходящий трафик (например, для загрузки обновлений или подключения к базе данных), а потому важно продумать эти случаи и создать для них набор правил.

Создание правил исходящего трафика

Предположим, фаервол сбрасывает исходящий трафик по умолчанию (политика drop). Следовательно, правила accept для входящего трафика будут бесполезны без дополнительных правил исходящего трафика.

Чтобы дополнить ранее упомянутые правила входящего трафика (1 и 3) и обеспечить правильное взаимодействие с этими адресами и портами, можно использовать следующие правила брандмауэра для исходящего трафика:

Обратите внимание, явно задавать правило для сброшенного входящего трафика (правило 2) не нужно, так как сервер не будет устанавливать или подтверждать это соединение.

Программы и инструменты

Итак, теперь вы знаете, как работает фаервол, и пришло время ознакомиться с основными пакетами, позволяющими настроить фаервол. Далее можно прочесть о самых распространённых пакетах для настройки брандмауэра.

IPTables

IPTables – это стандартный фаервол, который по умолчанию входит в большинство дистрибутивов Linux

Примечание: Более современный вариант называется nftables и в скором времени он заменит этот пакет.

На самом деле IPTables является фронт-эндом для хуков netfilter на уровне ядра, при помощи которых можно управлять сетевым стеком Linux. Он работает путем сопоставления каждого пакета, пересекающего сетевой интерфейс, с набором правил.

Инструкции по настройке фаервола IPTables можно найти в следующих статьях:

UFW расшифровывается как Uncomplicated Firewall (то есть, незамысловатый фаервол). Это интерфейс для iptables, упрощающий процесс настройки фаервола.

FirewallD

FirewallD – это полноценное решение, доступное по умолчанию на серверах CentOS 7. Кстати, для настройки netfilter брандмауэр FirewallD использует iptables.

Чтобы перейти с FirewallD на более привычный iptables, читайте это руководство.

Fail2ban

Fail2ban – это программа для предотвращения вторжений, которая может автоматически настроить брандмауэр, чтобы заблокировать атаки brute force и DDOS.

Заключение

Теперь вы знакомы с принципами работы фаерволов и можете самостоятельно подобрать подходящее решение согласно требованиям сервера.